Эксперты по кибербезопасности зафиксировали новую масштабную фишинговую кампанию, в которой злоумышленники используют систему гостевых приглашений Microsoft Entra для обхода традиционных защитных механизмов. Данная атака сочетает элементы фишинга и социальной инженерии, нацеливаясь на сотрудников организаций через механизмы, обычно считающиеся доверенными.

Описание

Атака начинается с того, что целевые пользователи получают гостевые приглашения в Microsoft Entra (ранее известная как Azure Active Directory). Критически важно, что эти приглашения приходят с официального адреса invites@microsoft[.]com, который является легитимным и обычно не блокируется системами фильтрации электронной почты. Именно этот фактор значительно повышает эффективность атаки, поскольку сообщения от доверенного отправителя вызывают меньше подозрений у получателей.

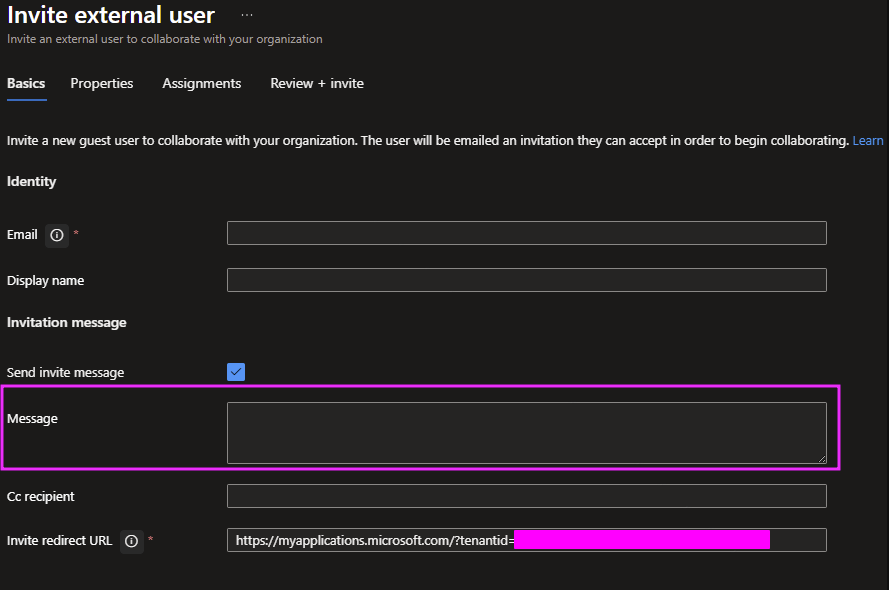

Основной механизм атаки использует поле "Message" в приглашении гостевого пользователя. Злоумышленники заполняют это поле произвольно длинным фишинговым содержимым, ссылаясь на вымышленный счет или финансовую транзакцию. Сообщение убеждает получателя позвонить на указанный телефонный номер для "решения проблемы". При этом само приглашение не содержит вредоносных ссылок или вложений, что дополнительно обходит системы безопасности.

После установления телефонного контакта злоумышленники применяют тактики TOAD (телефонно-ориентированная атака доставки), которые хорошо известны специалистам по кибербезопасности. TOAD-атаки характеризуются тем, что злоумышленники используют телефонные звонки для социальной инженерии, убеждая жертв выполнить определенные действия. Обычно это включает установку вредоносного программного обеспечения, раскрытие учетных данных или выполнение финансовых операций.

Данная кампания демонстрирует тревожную тенденцию использования легитимных функций облачных сервисов в злонамеренных целях. Аналогичные подходы ранее наблюдались в атаках, где злоумышленники использовали поля сообщений в уведомлениях от доверенных сервисов для размещения фишинговых приманок. Microsoft Entra становится особенно привлекательной мишенью из-за своей широкой распространенности в корпоративной среде.

Эксперты отмечают, что подобные атаки особенно опасны своей способностью обходить традиционные системы безопасности. Поскольку приглашения приходят с официального домена Microsoft, они редко попадают в черные списки. Кроме того, отсутствие традиционных вредоносных элементов делает обнаружение значительно более сложным.

Для защиты от таких угроз специалисты рекомендуют организациям внедрять многоуровневую стратегию безопасности. Во-первых, необходимо обучать сотрудников распознаванию подобных атак, акцентируя внимание на том, что даже сообщения от доверенных отправителей могут быть опасными. Во-вторых, следует реализовать строгие политики проверки для гостевых приглашений, включая требования дополнительной аутентификации.

Технические меры защиты должны включать расширенную фильтрацию электронной почты, способную анализировать содержимое сообщений из "доверенных" источников. Также эффективным может быть внедрение решений для анализа поведения пользователей и обнаружения аномальных действий. Организации должны рассмотреть возможность ограничения прав на отправку гостевых приглашений только доверенным пользователям.

Важно подчеркнуть, что Microsoft постоянно работает над улучшением безопасности своих сервисов. Однако в данном случае злоумышленники используют легитимную функциональность, предназначенную для удобства collaboration между организациями. Это создает сложную задачу для поставщиков услуг, поскольку ограничение подобных функций может негативно сказаться на удобстве использования.

Текущая кампания напоминает экспертам о постоянной эволюции тактик киберпреступников. По мере усиления защиты традиционных векторов атак, злоумышленники переходят к более изощренным методам, использующим доверие к известным брендам и сервисам. Обнаруженная атака через гостевые приглашения Microsoft Entra демонстрирует, что даже самые надежные платформы могут быть использованы в качестве инструмента для социальной инженерии.

Специалисты рекомендуют организациям регулярно пересматривать свои политики безопасности в отношении облачных сервисов и обеспечивать постоянное обучение сотрудников. Комплексный подход, сочетающий технические средства защиты и повышение осведомленности пользователей, остается наиболее эффективным способом противодействия современным киберугрозам. Особенное внимание следует уделять нестандартным векторам атак, которые используют легитимные функциональности популярных платформ в злонамеренных целях.

Индикаторы компрометации

Domains

- woodedlif.onmicrosoft.com

- x44xfgf.onmicrosoft.com

- x44xfqf.onmicrosoft.com

- xeyi1ba.onmicrosoft.com

Emails

- invites@microsoft.com

Attacker Tenant Name

- CloudSync

- Advanced Suite Services

- TenantHub

- Unified Workspace Team

- Advanced Suite Services

Telephone Number

- 18052948531