Эксперты исследовательского подразделения SpiderLabs компании Trustwave обнаружили новую вредоносную программу Eternidade Stealer, которая маскируется под легитимные сообщения в популярном мессенджере WhatsApp. Этот троянец, написанный на языке Delphi, представляет серьезную угрозу для пользователей в Бразилии и демонстрирует эволюцию тактик киберпреступников.

Описание

Мессенджер WhatsApp продолжает оставаться одним из наиболее эксплуатируемых каналов распространения вредоносного программного обеспечения в бразильском киберпространстве. За последние два года злоумышленники значительно усовершенствовали свои методы, перейдя от простых фишинговых ссылок к сложным схемам социальной инженерии. Например, они рассылают фальшивые уведомления о доставке, предложения участия в государственных программах или приглашения в инвестиционные группы.

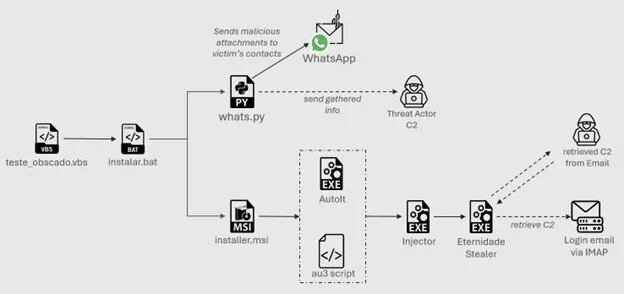

Новый троянец Eternidade, что в переводе с португальского означает "Вечность", использует оригинальный механизм для получения адресов командного сервера. В частности, он динамически извлекает их через протокол IMAP (Internet Message Access Protocol), что позволяет операторам быстро изменять инфраструктуру. Для распространения используется специальный червь, написанный на Python, который автоматически рассылает вредоносные вложения через взломанные аккаунты WhatsApp.

Язык программирования Delphi остается краеугольным камнем бразильской киберпреступной экосистемы благодаря своей технической эффективности и региональной распространенности. Он позволяет быстро разрабатывать исполняемые файлы Windows, которые легко распространять, обфусцировать и интегрировать с системными API. Исторически сложилось, что Delphi широко использовался в легальной разработке программного обеспечения в Латинской Америке в 2000-2010-х годах, поэтому многие программисты уже владели им до перехода в подпольную среду.

Атака начинается с запуска обфусцированного VBS-скрипта с комментариями на португальском языке. При выполнении скрипт создает пакетный файл, который загружает и запускает полезные нагрузки: червя для распространения через WhatsApp и установщик MSI, развертывающий банковский троянец. Критической функцией кампании является "obter_contatos()", позволяющая вредоносной программе похищать всю контактную книгу жертвы из WhatsApp.

Злоумышленники используют библиотеку 'wppconnect-w.js' с GitHub для получения программного доступа к WhatsApp Web. Вредоносная программа интеллектуально фильтрует контакты, исключая группы, бизнес-контакты и списки рассылки, чтобы оптимизировать атаку. Собранные данные немедленно передаются на командный сервер без какой-либо задержки. Сообщения персонализируются с использованием имени контакта и приветствия, соответствующего времени суток, что имитирует легитимные бизнес-коммуникации.

Eternidade Stealer доставляется через вредоносный установщик MSI, который размещает несколько компонентов, включая зашифрованные полезные нагрузки и загрузчик скриптов AutoIt. Важно отметить, что вредоносная программа нацелена исключительно на бразильских жертв, проверяя язык операционной системы. Если система не определяется как португалоязычная, троянец показывает сообщение об ошибке и прекращает выполнение.

Программа тщательно анализирует окружение, перечисляя запущенные процессы и ключи реестра для обнаружения установленных продуктов безопасности. Она также использует WMI для идентификации антивирусных программ, брандмауэров и антишпионских приложений. Собранная системная информация отправляется на командный сервер, включая имя компьютера, версию ОС, имя пользователя, IP-адреса и данные об установленном защитном программном обеспечении.

Образец демонстрирует четкую логику целевого воздействия. Он постоянно сканирует активные окна и процессы на наличие строк, связанных с бразильскими банковскими порталами, финтех-сервисами и криптовалютными платформами. При обнаружении совпадения программа немедленно расшифровывает и активирует следующую стадию полезной нагрузки. Такое поведение отражает классическую тактику банковских троянцев, когда вредоносные компоненты остаются неактивными до тех пор, пока жертва не откроет целевое приложение.

Eternidade Stealer представляет собой похититель учетных данных, написанный на Delphi, который собирает конфиденциальные данные и поддерживает активное соединение с зараженным хостом. При выполнении он сначала проверяет наличие ключа реестра, который служит маркером заражения. Затем программа перечисляет все окна через API "EnumWindows" и ищет приложения, связанные с бразильскими банками, платежными сервисами и криптовалютными кошельками.

Особенностью этого вредоносного программного обеспечения является использование жестко заданных учетных данных для входа в электронную почту, откуда извлекается адрес командного сервера. Это очень умный способ обновления C2, поддержания устойчивости и уклонения от обнаружения на сетевом уровне. Если программа не может подключиться к учетной записи электронной почты, она использует резервный адрес C2.

В ходе исследования эксперты обнаружили несколько зашифрованных строк, используемых для коммуникаций с командным сервером. Эта обфускация задерживает статический анализ и помогает образцу уклоняться от статического и сигнатурного обнаружения. После расшифровки выяснилось, что вредоносная программа использует множество команд для взаимодействия с C2-сервером, включая мониторинг активности пользователя, кейлоггинг и развертывание банковских оверлеев.

Аналитики также идентифицировали кластеры IP-адресов, связанных с кампанией, и обнаружили панели управления злоумышленников. Одна из панелей предназначена для управления системой перенаправления, а другая, вероятно, используется для мониторинга зараженных хостов. Система перенаправления содержит настройки географического ограничения, разрешая соединения только из Бразилии и Аргентины. Из 453 зафиксированных посещений 451 было заблокировано из-за ограничений геолокации.

Eternidade Stealer представляет собой активную развивающуюся угрозу, которая подчеркивает две тревожные тенденции: растущее использование WhatsApp в качестве вектора распространения и непрерывное развитие вредоносного программного обеспечения. Киберзащитникам следует сохранять бдительность в отношении подозрительной активности в WhatsApp, неожиданных запусков MSI-файлов или скриптов и индикаторов, связанных с этой продолжающейся кампанией.

Индикаторы компрометации

IPv4

- 103.84.176.107

- 104.21.48.41

- 140.99.164.172

- 162.120.71.56

- 185.169.234.139

- 83.229.17.71

Domains

- adilsonralfadvocaciad.com

- domimoveis1.com.br

- mazdafinancialsevrices.com

- miportuarios.com

- serverseistemasatu.com

URLs

- http://centrogauchodabahia123.com/altor/installer.msi

- http://varegjopeaks.com/altor/installer.msi

- http://varegjopeaks.com/altor/whats.py

- https://alentodolcevitad.com/admin.php

- https://itrexmssl.com/jasmin/altor/receptor.php

- https://varegjopeaks.com/altor/teste_obscado.vbs

SHA1

- 03944933d662f4e96d43750aa29bd287685c6007

- 167cc2d716bfebc440f14ff1affe7f99b8556f2e

- 8f3b5a0cecd4d50fc6eb52a627fe6a9179e71736

- db5545b6136f1197fd5234695cdeff285a99208e

- e1779d9810ad39a45759c856cc85f1148a8f6601

- e3e24d57163e04ac16a93a698d4c8051473bccb4