Эксперты компании F6 обнаружили новую кибератаку на российские компании из финансового сектора и ритейла. Злоумышленники, получившие название CapFIX, используют изощренные фишинговые рассылки, маскируясь под официальные инструкции по безопасности.

Описание

Аналитики Центра кибербезопасности и Threat Intelligence компании F6 зафиксировали целенаправленную кампанию вредоносных рассылок. Преступники рассылают письма от имени российских организаций, используя социальную инженерию. В частности, они имитируют срочные уведомления о противодействии минным угрозам и требования предоставить отчетность по тренингам информационной безопасности.

Первая волна атак была зарегистрирована 11 ноября 2025 года. Система F6 MXDR успешно заблокировала вредоносные письма, нацеленные на коллекторские агентства, финансовые учреждения и страховые компании. Злоумышленники использовали спуфинг почтового адреса российского турагентства для придания легитимности своей рассылке.

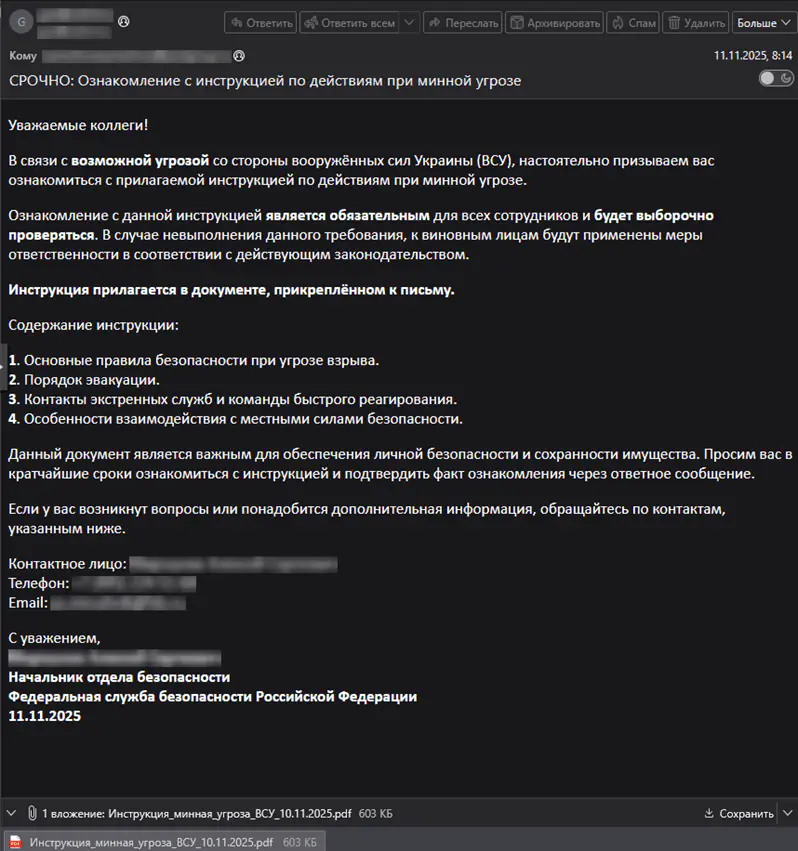

Тема письма вызывала ощущение срочности: "СРОЧНО: Ознакомление с инструкцией по действиям при минной угрозе". Вложение содержало файл с названием "Инструкция_минная_угроза_ВСУ_10.11.2025.pdf". При открытии документа пользователь видел сообщение о необходимости установки программного комплекса "КриптоПро" для корректного отображения содержимого.

Однако ссылка вела не на официальный ресурс, а на контролируемый злоумышленниками домен sed-documents[.]com. При переходе по ссылке происходила загрузка защищенного паролем архива "Пакет установки КриптоПРО.rar". Пароль "криптопро2025" был указан в самом PDF-документе, что создавало видимость законности операции.

Архив содержал вредоносный MSI-файл, который устанавливал легитимное приложение VB Decompiler Lite. Затем использовалась техника DLL Side-Loading для запуска бэкдора CapDoor. Для обеспечения персистентности (устойчивости) вредонос создавал файл-маркер C:\ProgramData\lockfile, предотвращающий повторный запуск.

Бэкдор CapDoor, обнаруженный ранее в 2025 году, обладает широким функционалом. Он может выполнять PowerShell-команды, загружать и запускать исполняемые файлы и библиотеки DLL. Финальная полезная нагрузка представляла собой модифицированную версию бэкдора для 64-битных систем, использующую управляющий сервер по адресу 213.165.61.133.

12 и 13 ноября злоумышленники провели повторную рассылку, на этот раз используя почтовый адрес российской IT-компании. Темы писем варьировались от срочных требований предоставить отчетность по тренингам до инструкций ФСБ по противодействию террористическим угрозам. Несмотря на изменение легенды, механизм заражения оставался прежним.

Анализ показал, что домен sed-documents[.]com был зарегистрирован 24 сентября 2025 года. Он имеет идентичные регистрационные данные с доменом documents-sed[.]com, зарегистрированным тремя неделями ранее. Эксперты также обнаружили дополнительный адрес управляющего сервера - 94.156.232.113.

Специалисты F6 отмечают продолжающуюся активность киберпреступников против российских компаний. Злоумышленники постоянно совершенствуют методы социальной инженерии и изобретают новые способы обмана сотрудников. Особую опасность представляет использование легитимного программного обеспечения для маскировки вредоносной активности.

Для эффективной защиты организациям рекомендуется применять многослойный подход. Ключевыми элементами безопасности являются современные системы защиты почтовых сервисов, строгие политики доступа, регулярное обновление программного обеспечения и непрерывное обучение сотрудников. Особое внимание следует уделять проверке источников загрузки программного обеспечения, даже если оно предлагается из якобы доверенных источников.

Эксперты подчеркивают, что не существует универсального решения для защиты от всех кибератак. Успешная безопасность требует комплексного подхода, сочетающего технические средства с организационными мерами и повышением осведомленности пользователей. Компаниям из финансового сектора и ритейла рекомендуется усилить мониторинг подозрительной активности, особенно связанной с загрузкой программного обеспечения из непроверенных источников.

Индикаторы компрометации

IPv4

- 213.165.61.133

- 94.156.232.113

Domains

- documents-sed.com

- sed-documents.com

SHA1

- 1587195bb358a5784ce31b877ee1018125e6feae

- 1f6df9177de2c5ceaaf861f6c4e92406bbef1182

- 2db32b4905f685aa6db4b4f8e0e0bf4e9f26422d

- 85d3fde12541f890fba37e27dde694acbac30989

- b6bda06568d91ae0c65fabf4332eab2691547482

- cffdfc201ace5e8d441b97a5e27a32516deece17

- d54d3f0eac9a34e80082d1a092a407142e76f6c9

- e4da80af21b1f38658a5ff765cee9e4164f97cfa

- eaf7f9206a667d9a5e4ad2f1604471864527cd82

- f87753bfc75f881d0264c5eb19252cca4456e1e4

- fc39f2ab4dfd7bc890415c20488289e553db856b

- fe63dc492c9002fe96fc953b5d3654fbc94fb40e