В июне 2025 года на просторах цифрового пространства появился новый игрок в мире киберпреступности - ransomware-группировка KAWA4096. Название, отсылающее к японскому слову «река» (Kawa), символизирует не только их активность, но и способность быстро адаптироваться и затапливать жертв шифрованием данных. Этот новый вид вредоносного ПО уже заявил о себе, атаковав как минимум 11 организаций в США и Японии, причем пять из них пока не раскрыты в публичном пространстве.

Описание

Брать лучшее у конкурентов

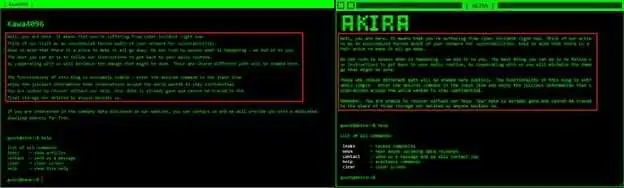

KAWA4096 демонстрирует заимствованный подход к организации своей деятельности. В частности, их сайт с утечками данных стилизован под ресурс известной группировки Akira, а формат вымогательских сообщений практически идентичен формату Qilin. Это не случайность: эксперты считают, что подобное копирование помогает новичкам быстрее завоевать доверие и авторитет среди своих жертв и конкурентов.

Как работает KAWA4096?

Технический анализ образца вредоносного ПО показал, что KAWA4096 обладает рядом функций, направленных на максимальное поражение систем жертв. Конфигурация ransomware загружается напрямую в бинарный файл через API LoadResource, что позволяет злоумышленникам гибко настраивать его поведение. В числе ключевых параметров - списки файлов, каталогов и процессов, которые следует пропускать или, наоборот, атаковать в первую очередь.

Особое внимание уделено механизмам синхронизации. KAWA4096 использует семафоры для многопоточной обработки файлов, что значительно ускоряет процесс шифрования. Кроме того, вредонос способен поражать не только локальные, но и сетевые диски, что увеличивает масштаб ущерба для корпоративных инфраструктур.

Уничтожение резервных копий

Один из самых опасных аспектов работы KAWA4096 - автоматическое удаление теневых копий файлов (shadow copies) через выполнение команд:

| 1 2 | vssadmin.exe Delete Shadows /all /quiet wmic shadowcopy delete /nointeractive |

Это лишает жертв возможности восстановить данные стандартными средствами Windows, вынуждая их либо платить выкуп, либо терять критически важную информацию.

Целевые атаки на ПО и сервисы

KAWA4096 включает обширный список процессов и сервисов, которые он принудительно завершает перед началом шифрования. В числе целей - антивирусные решения (Sophos, Veeam), системы управления базами данных (SQL Server, MySQL), сервисы резервного копирования (Acronis, BackupExec), а также бизнес-приложения (QuickBooks, SAP). Такой подход минимизирует шансы жертвы на сопротивление или восстановление доступа к данным.

Изменение интерфейса и удаление следов

После завершения шифрования KAWA4096 меняет иконки зараженных файлов на стилизованный значок, напоминающий SQL Monitor, а также может изменить обои рабочего стола на черный экран, что усиливает психологическое давление на жертву. Если в конфигурации активирован параметр self_delete, вредонос самоуничтожается, удаляя свой исполняемый файл через команду cmd.

Сходства с известными группировками

Текст вымогательской записки KAWA4096 практически дословно повторяет записку Qilin. Аналогично, дизайн их сайта с утечками данных копирует стиль Akira, включая зеленый терминальный интерфейс и структуру объявлений. Это свидетельствует о стратегии «мимикрии» - попытке выглядеть более устрашающе и профессионально, чем есть на самом деле.

Эксперты прогнозируют, что активность KAWA4096 может расти, особенно если группировка начнет сотрудничать с другими преступными организациями или внедрять более сложные техники атак. Уже сейчас ясно, что этот ransomware - не просто клон, а новый серьезный игрок, способный нанести значительный ущерб бизнесу и госструктурам по всему миру. Компаниям следует быть начеку и заранее укреплять свои системы, чтобы не оказаться в числе следующих жертв.

Индикаторы компрометации

URLs

- http://kawasa2qo7345dt7ogxmx7qmn6z2hnwaoi3h5aeosupozkddqwp6lqqd.onion/

Emails

- kawa4096@onionmail.org

MD5

- 64756bf452baa4da411e3a835c08d884

- c3ce46d40b2893e30bf00fce72c2e1fa

SHA1

- b8c32444ceef027fb65d9cf1c823ad3c9c59acea

- bd30c87774c083a1003c0b9fb0a922b702302272

SHA256

- f3a6d4ccdd0f663269c3909e74d6847608b8632fb2814b0436a4532b8281e617

- fadfef5caf6aede2a3a02a856b965ed40ee189612fa6fde81a30d5ed5ee6ae7d

QTox ID

- 6A340207246B47E37F6D094D2236E5C6242B6E4461EEF8021FED2C9855240C3E11AEE886FAAF