Группа киберпреступников под условным названием TAOTH проводит масштабную кампанию против диссидентов, журналистов и бизнес-лидеров в Восточной Азии, используя устаревшее программное обеспечение и целевые фишинговые атаки. По данным экспертов по кибербезопасности, злоумышленники с октября 2024 года активно эксплуатируют заброшенный сервер обновлений программного обеспечения Sogou Zhuyin, а также распространяют вредоносные нагрузки через фишинговые страницы.

Описание

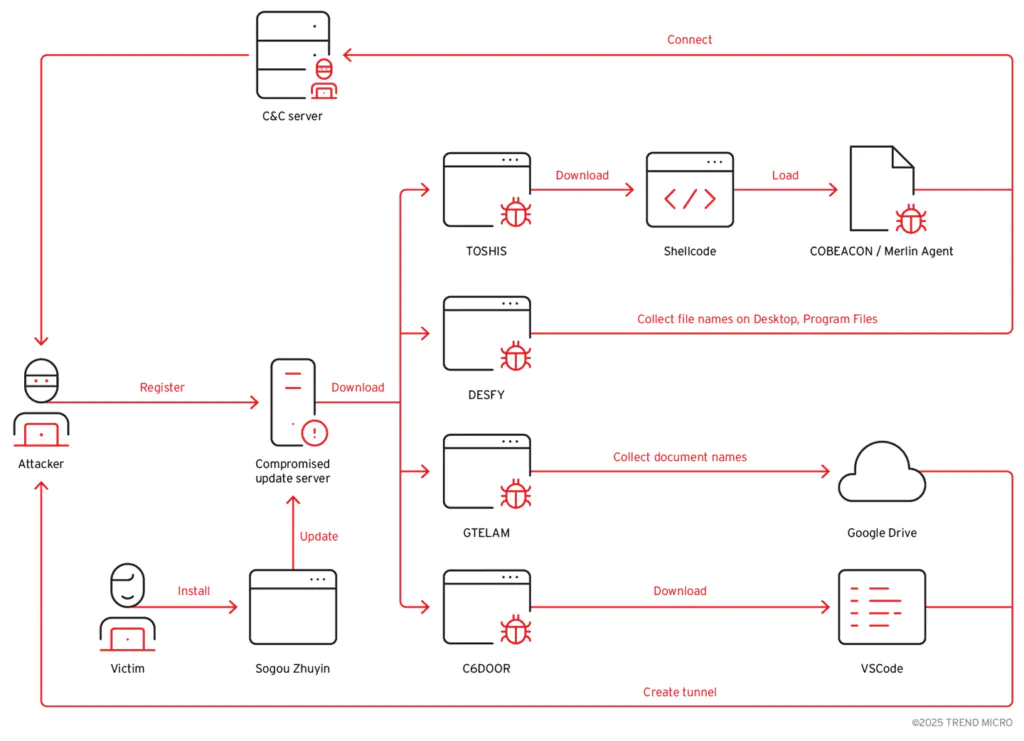

Атака началась с компрометации доменного имени sogouzhuyin[.]com, которое ранее принадлежало разработчику метода ввода для традиционной китайской фонетической системы чжуинь. После регистрации домена злоумышленники организовали на нём распределение вредоносных обновлений для официального клиента Sogou Zhuyin, который не обновлялся с 2019 года. Жертвы, установившие легальную версию программы, впоследствии автоматически получали malicious-пакеты (вредоносные нагрузки), содержащие несколько семейств вредоносного ПО.

Среди используемых инструментов - Loader TOSHIS (вариант известного Xiangoop), шпионские программы DESFY и GTELAM, а также бэкдор C6DOOR, написанный на Golang. TOSHIS действует как загрузчик, который модифицирует точку входа легитимных исполняемых файлов и загружает дополнительные шеллкоды с командного сервера. DESFY собирает имена файлов с рабочего стола и из каталога Program Files, в то время как GTELAM фокусируется на документах с расширениями .pdf, .doc, .xlsx и другими, шифруя данные AES перед отправкой в Google Drive.

Бэкдор C6DOOR демонстрирует высокую функциональность: он поддерживает выполнение произвольных команд, сканирование портов, перехват скриншотов, загрузку файлов и даже инъекцию шеллкода. Примечательно, что в его коде присутствуют строки на упрощённом китайском, что может указывать на языковую принадлежность авторов.

Вторая волна атак включает целевой фишинг: злоумышленники рассылают письма с ссылками на поддельные страницы облачных хранилищ и логин-формы. В первом случае жертве предлагается скачать архив с повреждённым PDF-документом и вредоносным исполняемым файлом PDFreader.exe, который загружает TOSHIS через механизм DLL sideloading. Во втором - используются фейковые страницы входа, которые перенаправляют пользователей на легитимные OAuth-сервисы Google и Microsoft, запрашивая разрешения на доступ к почте и данным.

Анализ жертв показывает, что основными целями являются пользователи из Тайваня, Гонконга, Китая, Японии и Южной Кореи, а также представители зарубежных тайваньских общин. Тематика документов-приманок включает запросы на сотрудничество с журналистами, исследовательские работы и бизнес-предложения, что подтверждает ориентацию на высокоценные цели.

Инфраструктура и инструменты кампании перекликаются с ранее документированными активностями группы, описанными в отчёте ITOCHU, включая общие командные серверы (например, 45[.]32[.]117[.]177), использование модифицированных образцов Cobalt Strike с одинаковым watermark (520) и схожие тактики - такие как создание туннелей через Visual Studio Code и атаки на цепочку поставок через легитимные приложения.

Индикаторы компрометации

IPv4

- 154.90.62.210

- 192.124.176.51

- 38.60.203.134

- 45.32.117.177

- 64.176.50.181

Domains

- auth.onedrive365-jp.com

- dl.sogouzhuyin.com

- practicalpublishing.s3.dualstack.us-east-1.amazonaws.com

- srv-pc.sogouzhuyin.com

- www.auth-web.com

- www.sogouzhuyin.com

URLs

- https://nagoyais.com/upload/address.php

- https://nagoyais.com/upload/Sign/birthday1.php

- https://nagoyais.com/upload/Sign/birthday2.php

- https://nagoyais.com/upload/Sign/hotmail/hotemail.php

- https://nagoyais.com/upload/Sign/hotmail/notic.php

- https://nagoyais.com/upload/Sign/notic.php

- https://nagoyais.com/upload/Sign/save_email.php

- https://nagoyais.com/upload/Sign/server1.php

- https://nagoyais.com/upload/Sign/server2.php

- https://nagoyais.com/upload/Sign/server3.php

- https://nagoyais.com/upload/Sign/tgserver.php

- https://nagoyais.com/upload/Sign/tgserver1.php

- https://nagoyais.com/upload/Sign/ufolder/download_notice.php

- https://nagoyais.com/upload/Sign/ufolder/gmail.php

- https://nagoyais.com/upload/Sign/ufolder/qh_notice.php

- https://nagoyais.com/upload/Sign/ufolder/signal.php

- https://nagoyais.com/upload/Sign/ufolder/tgdown_notice.php

- https://nagoyais.com/upload/Sign/ufolder/vc_notice.php

- https://nagoyais.com/upload/Sign/ufolder/yupoki_notice.php

SHA256

- 0384733cfcdd32b008642391da7e439c390e7ce8d16e6d9d3bdcbc720b330b84

- 0685dbb345160fcbcad33548cb3c747a46f3a11c6a243ab445fd20a71f4b3de7

- 0abf0972d8a7e87c4749e142009c1bb7e826055c3bc8d742055cf209a11ee540

- 1774066df2121e28a6c71b41bbec1804384d7b3106f3d49b8c3eb6d45d081cf5

- 33c137aca85d7026e143c6da3eddb15825bf174dd788e02169b6bac4f7cb9de0

- 3bdac367a7aeab050b8b57c4303110d4db043b939a8f721f3052416c1c3b9fdc

- 484c886221136ce94a8ca3ea78980f434f3fcddeaf54beaa873cf285009e337a

- 4c172211a462cc6e95d9537ecd917ca7c456512006474b4105c1342f0b138dfe

- 587e1fa9d32f2a7134c158d965a32751b58ce5ad3a07533436472105be46a481

- 79ce1bb062f6dcdaf01cc33125f68dc2d030da2390255c4fb39d362a22032da1

- 90a9be7cf4b7a1786697d5adfff781d9b6ed8db06da33ebef9438dee5a181106

- 99eee95b1d5d16ea7f8d515d2333221a2308eb41640978617c6477928d0a5d75

- a53c96108d171392a29f221614086d8311e25af521c6b4da3e4af019370164cf

- c36c2657a9a5fa31227631c440450ec42a8c5b274cc4bfd9a500e92ab357b736

- c88d5256d85024ffd628becc631df5deab6a1daf16d8fab24d2366aaa3fd7fc5

- c9e539a64275814e198db6830939f0d6c335574f7016696d3ee1cae42b97f838

- f8845b4957fdad691e2826aeb770103345e80375a67cc13772c48ca02e1812fc