Эксперты AhnLab Security Intelligence Center (ASEC) зафиксировали новую кампанию по распространению информационного стилера Rhadamanthys, который маскируется под игры, созданные с помощью популярного инструмента разработки Ren’Py. Данный фреймворк с открытым исходным кодом, основанный на Python, позволяет создавать визуальные новеллы и инди-игры, которые затем публикуются на платформах вроде Steam.

Описание

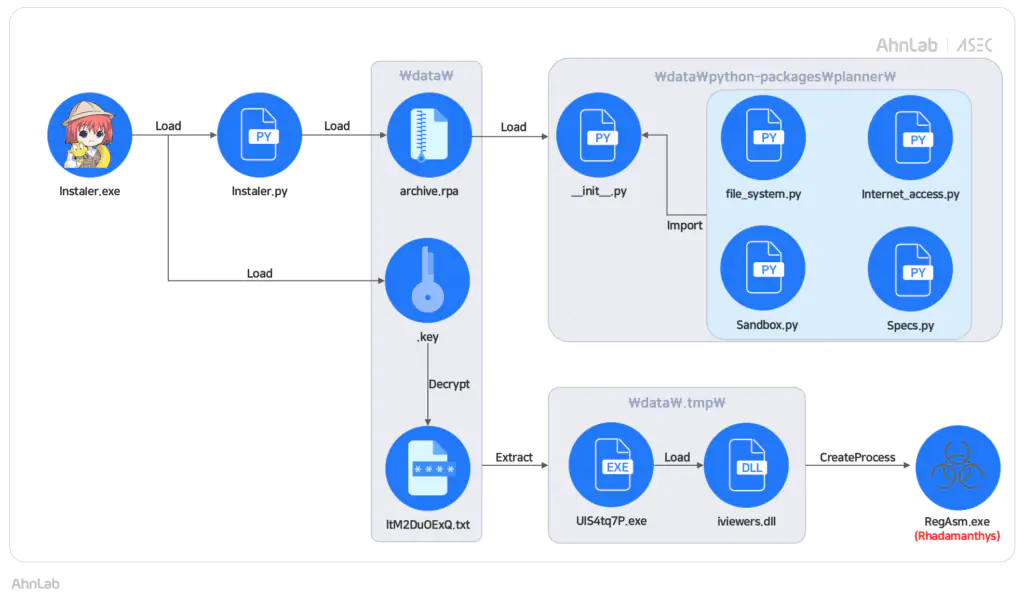

Атака начинается с распространения ZIP-архива через файлообменный сервис MediaFire. Все обнаруженные архивы имеют одинаковое название "Free Download Files.zip", что указывает на тактику злоумышленников: они предлагают пользователям якобы бесплатные версии платных игр. Внутри архива находится исполняемый файл "lnstaIer.exe", который служит легитимным лаунчером игры, но при запуске активирует цепочку вредоносных действий.

Ключевым элементом атаки стало использование механизма выполнения скриптов Ren’Py. При разработке игр на этом фреймворке используются четыре основных файла с расширением ".rpy", которые затем компилируются в единый архив "archive.rpa". Злоумышленники модифицировали файл "script.rpy", который является точкой входа выполнения игры, добавив в него вредоносный код.

Когда пользователь запускает лаунчер, система декомпилирует "archive.rpa" и выполняет модифицированный "script.rpy". Этот скрипт автоматически импортирует вредоносный файл "__init__.py" из папки "python-packages", что является штатной возможностью Ren’Py для подключения пользовательских модулей.

Вредоносный код "__init__.py" выполняет сложные проверки окружения: анализирует наличие виртуальной среды через "sandbox.py", проверяет интернет-соединение с помощью "internet_access.py", собирает системную информацию через "specs.py". Эти действия направлены на противодействие анализу в песочницах и системах обнаружения вторжений (IDS).

После успешного обхода защитных механизмов malware расшифровывает конфигурационный файл ".key" в формате JSON, закодированный в BASE64. Из него извлекаются данные для декомпрессии запакованного payload. Временная папка ".tmp" создается для распаковки файлов, после чего запускается легитимная программа OLEViewer ("UIS4tq7P.exe"), которая загружает вредоносную DLL-библиотеку "iviewers.dll".

Библиотека создает дочерний .NET процесс и внедряет в него код Rhadamanthys. Параллельно для маскировки отображается фальшивый экран загрузки игры, который закрывается через 999 999 секунд - достаточно долгий период, чтобы скрыть вредоносную активность от пользователя.

Rhadamanthys относится к категории инфостилеров, специализирующихся на краже конфиденциальных данных: учетных записей, паролей, банковской информации и файлов cookies. По данным MITRE ATT&CK, данный инцидент демонстрирует несколько тактик злоумышленников, включая маскировку (T1036), обфускацию файлов (T1027) и использование легитимных средств (T1218).

ASEC отмечает, что это не первый случай компрометации игровых платформ. Ранее на форумах, посвященных распространению как легальных, так и пиратских игр, были зафиксированы случаи, когда аккаунты разработчиков взламывались для распространения другого стилера - LummaC2. Это свидетельствует о формировании устойчивой тенденции использования игровой инфраструктуры для распространения malware.

Специалисты по кибербезопасности рекомендуют пользователям проявлять особую осторожность при скачивании файлов с файлообменных платформ и подозрительных форумов. Легитимные игры следует приобретать только через официальные магазины, такие как Steam или Epic Games Store. Организациям необходимо усиливать защиту конечных точек и внедрять решения для анализа поведения приложений, способные обнаруживать аномальную активность, даже если она исходит из легитимных процессов.

Данный инцидент наглядно демонстрирует, как злоумышленники используют сложные механизмы легитимного программного обеспечения для обхода традиционных систем защиты. Подобные атаки требуют комплексного подхода к безопасности, сочетающего технологические решения и повышение осведомленности пользователей.

Индикаторы компрометации

URLs

- https://146.103.114.25/gateway/bi24namg.diqdh

- https://api.blagomezbart.top/gateway/j2ucqiol.ccile

- https://api.ganjasmokeha.top/gateway/dv55j64q.qamne

- https://api.goblaosdrt.top/gateway/7rjhfv2i.vq0fk

- https://api.khljokas.top/gateway/j85bu13i.bib6n

MD5

- 0026aee93b911e3e8588724e30f0816c

- 01ff1b158afbe84c8f7fd4fce19d748b

- 0401aba66ff3ae558f290e8c7da15ba3

- 0758c5416e1b8a3972a9e220b53d9f78

- 0a2e925e1aacdd8f67979205dd41cf2c