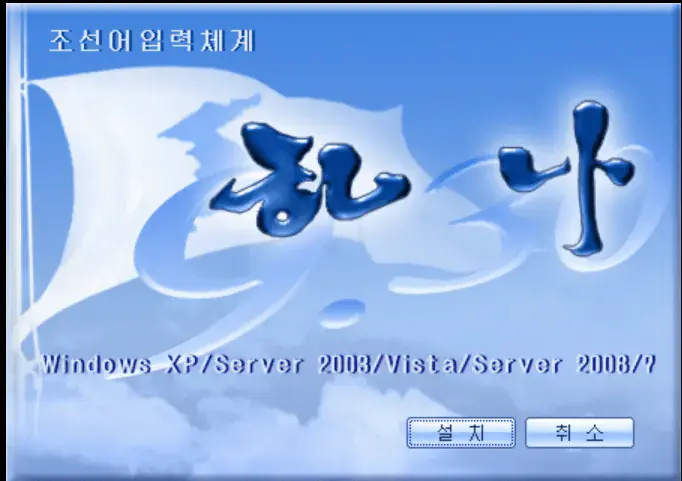

В конце 2024 года киберпреступная группировка APT-C-06, также известная как DarkHotel, начала новую кампанию с использованием вредоносного программного обеспечения под видом легитимных установщиков. Злоумышленники выбрали в качестве приманки поддельные инсталляторы корейского ввода, такие как «hana9.30_x64_9.exe», а также фальшивые версии популярных утилит, включая «winrar-x64-540.exe». Распространение происходит через облачные сервисы, мессенджеры и даже физические носители, что делает атаки особенно опасными для невнимательных пользователей.

Описание

После запуска вредоносного файла на устройстве жертвы активируется сложная цепочка действий, направленная на скрытое внедрение в систему. Сначала злоумышленники извлекают из ресурсов файла легитимный установщик, чтобы создать видимость нормальной работы программы. Одновременно с этим в систему загружается вредоносная нагрузка - DarkSeal, которая используется APT-C-06 уже несколько лет.

Особенностью данной кампании является применение техники «живой отладки» (living off the land), при которой злоумышленники маскируют свои действия под стандартные процессы системы. Например, они копируют безвредные системные утилиты, заменяя их содержимое вредоносным кодом, а затем создают скрытые задания в планировщике задач для обеспечения устойчивости в системе. Дополнительно применяется инъекция Shellcode в процесс dllhost.exe, что позволяет подменить работающий установщик на заранее подготовленную вредоносную версию.

Основная нагрузка - DarkSeal - представляет собой многоступенчатую систему, в которой каждый этап отвечает за выполнение конкретных задач. За последние два года структура этой вредоносной платформы практически не изменилась, что говорит о ее эффективности. Сначала злоумышленники активируют безвредный процесс, который затем загружает вредоносную DLL-библиотеку. Далее происходит расшифровка финальной полезной нагрузки с использованием жестко закодированного в программе ключа.

Расшифрованные данные состоят из двух частей: первая содержит Shellcode, необходимый для загрузки второй части, а вторая представляет собой исполняемый файл, выполняющий основной вредоносный функционал. Чаще всего это Meterpreter - мощный инструмент для удаленного управления системой, но в ряде случаев финальная нагрузка может включать и другие компоненты, например, Thinmon.

Эксперты отмечают, что в данной кампании злоумышленники пока ограничиваются начальными этапами заражения, не доводя атаку до полного развертывания DarkSeal. Однако учитывая, что DarkHotel постоянно обновляет методы проникновения в системы, а финальная стадия атаки остается неизменной, можно ожидать дальнейшего усиления активности этой группировки.

Пока неясно, какие именно цели преследуют злоумышленники в текущей кампании, но их методы указывают на долгосрочное внедрение в инфраструктуру жертв. Аналитики рекомендуют организациям усилить мониторинг подозрительной активности, особенно связанной с необычными процессами в планировщике задач и подозрительными DLL-библиотеками.

Индикаторы компрометации

IPv4 Port Combinations

- 72.10.160.162:443

- 94.242.61.116:443

MD5

- 1cf0c09515f4d34911689a263a615e1d

- 1e66854531d25a5425ccf3fd396be8eb

- 88d3818709b9cf519fc4e515c5adde6b