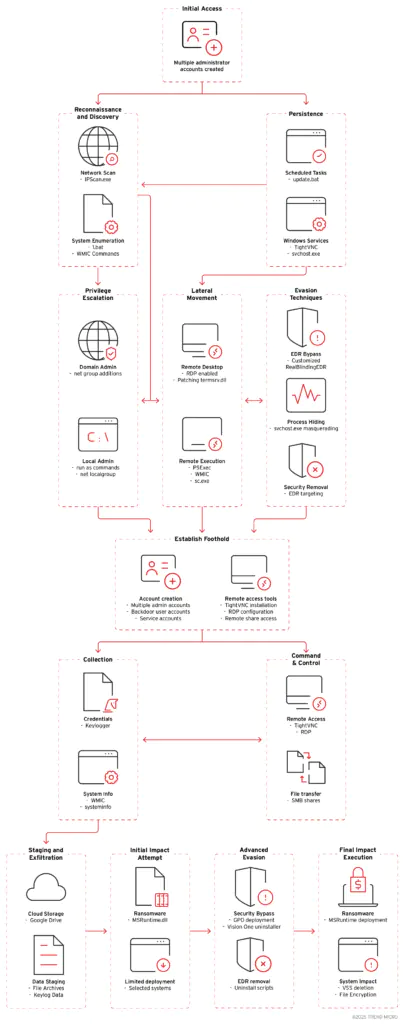

Группировка вымогателей Crypto24 демонстрирует растущую изощренность кибератак, комбинируя легальные системные инструменты с кастомизированным вредоносным ПО для обхода современных систем безопасности. По данным исследования Trend Micro, опубликованного в техническом блоге компании, злоумышленники проводят многоэтапные атаки на предприятия финансового, производственного, технологического секторов и индустрии развлечений в Азии, Европе и США.

Описание

Тактика "живи за счет земли"

Аналитики отмечают необычную операционную зрелость Crypto24. Группировка использует тактику "живи за счет земли" (Living off the Land), внедряя свои действия в рутинные IT-процессы. В арсенале фигурируют легальные утилиты: PSExec для перемещения по сети, AnyDesk для удаленного доступа, gpscript.exe для управления групповыми политиками. Последняя применялась для удаленного запуска деинсталлятора Trend Vision One™ с сетевой папки после получения административных привилегий.

"Это не уязвимость в самом инструменте XBCUninstaller.exe, - подчеркивают исследователи. - Злоумышленники задействуют его исключительно на посткомпрометационной стадии, когда уже контролируют систему с повышенными правами". Эксперты отмечают, что системы с правильно настроенным контролем доступа и принципом минимальных привилегий устойчивы к подобным атакам.

Уникальные инструменты обхода защиты

Особую опасность представляет кастомная версия утилиты RealBlindingEDR, модифицированной для нейтрализации EDR-решений. Инструмент принимает аргументы командной строки для целевого отключения драйверов безопасности конкретных вендоров, включая Trend Micro, Kaspersky, Broadcom и других. Анализ кода показал, что утилита сверяет метаданные драйверов с заранее составленным списком из 28 компаний-производителей защитного ПО.

Для сохранения присутствия в системе злоумышленники создают привилегированные учетные записи с заурядными именами, добавляя их в группы администраторов и пользователей удаленного рабочего стола. Персистентность обеспечивается через запланированные задачи, выполняющие скрипты из каталога %ProgramData%\Update\, и сервисы, маскирующиеся под легальные процессы Windows.

Многоуровневая разведка и эксфильтрация

На этапе сбора данных Crypto24 использует комплексный подход:

- Кейлоггер WinMainSvc.dll фиксирует нажатия клавиш и заголовки активных окон, проверяя окружение выполнения для избежания песочниц

- Специальный модуль загружает собранные данные в Google Drive через официальный API, предварительно тестируя соединение файлом "Test.txt"

- Устанавливаются IP-сканеры для поиска устройств внутри сети

- Модифицируется системный файл termsrv.dll для включения многопользовательских RDP-сессий

Целевые атаки на корпорации

Группировка фокусируется на крупных организациях с существенными финансовыми и операционными активами. Атаки запускаются в нерабочие часы для минимизации обнаружения. Перед шифрованием злоумышленники проводят длительную разведку, что указывает на стратегическое планирование. Финал атаки включает удаление теневых копий через vssadmin и распространение шифровальщика MSRuntime.dll.

Индикаторы компрометации

SHA1

- 093902737a7850c6c715c153cd13e34c86d60992

- 3922461290fa663ee2853b2b5855afab0d39d799

- 5d1f44a2b992b42253750ecaed908c61014b735a

- 71a528241603b93ad7165da3219e934b00043dd6

- 74bc31f649a73821a98bef6e868533b6214f22a4

- 8057d42ddb591dbc1a92e4dd23f931ab6892bcac

- 9a9f52554c1a9938725b7dabd0f27002b0f8e874

- a60c6a07d3ba6c2d9bf68def208566533398fe8f

- b23d0939b17b654f2218268a896928e884a28e60

- ba4685594714e3ffde4f52a82cc07c6f94324215

- c4da41d0f40152c405ba399a9879d92b05ac1f61

- dd389b5f3bb7e946cc272bf01d412d661635f10b

- e573f4c395b55664e5e49f401ce0bbf49ea6a540

- eeafb2d4f6ed93ab417f190abdd9d3480e1b7b21