В начале сентября 2025 года специалисты лаборатории Касперского обнаружили новую вредоносную рассылку, проводимую группой BO Team (также известной как Black Owl, Lifting Zmiy, Hoody Hyena). Атакующие использовали фишинговые письма с запароленными RAR-архивами, что позволяло обойти автоматическое сканирование антивирусными решениями. В ходе анализа эксперты установили, что группировка значительно модернизировала свой арсенал: теперь злоумышленники распространяют новую версию бэкдора BrockenDoor, полностью переписанную на языке C#, и используют его для внедрения обновленной версии бэкдора ZeronetKit.

Описание

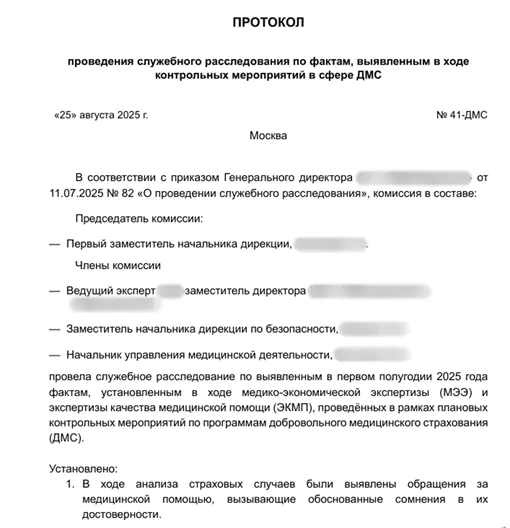

BO Team является одной из активных хактивистских группировок, которая начала свою деятельность не позднее начала 2024 года. Ее основные цели - российские компании различных отраслей. Новая кампания, зафиксированная в сентябре 2025 года, демонстрирует продолжение тактики фишинговых рассылок для первоначального проникновения. В одном из писем получателю угрожали служебным расследованием, якобы связанным со злоупотреблением при использовании полисов добровольного медицинского страхования (ДМС). Во вложение был добавлен архив с именем «Приказ_протокол.rar», защищенный паролем, который, предположительно, указывался в тексте письма.

Внутри архива находился исполняемый файл, маскирующийся под PDF-документ. Для этого злоумышленники использовали большое количество пробелов в имени файла, чтобы скрыть расширение .exe в проводнике Windows, создавая видимость легитимного документа. При запуске файла жертве отображался фальшивый протокол служебного расследования, связанного с ДМС. Важной особенностью новой версии является проверка установленной русской раскладки клавиатуры - вредоносная программа не активируется при ее отсутствии, что указывает на четкую географическую направленность атаки.

Основным инструментом в этой кампании выступил бэкдор BrockenDoor. Его функциональность осталась прежней, однако код был полностью переписан на C#. Команды управления бэкдором были сокращены до двух-трех символов для упрощения взаимодействия. Например, команда set_poll_interval, изменяющая интервал опроса командного центра, теперь обозначается как spi, а run_program, предназначенная для запуска программ, - как rp. Бэкдор позволяет выполнять команды на зараженной системе, запускать процессы, удалять себя и взаимодействовать с серверами управления.

В рамках атаки BrockenDoor использовался для загрузки и выполнения второго бэкдора - ZeronetKit, написанного на языке Go. Этот инструмент был впервые обнаружен в конце 2024 года и с тех пор подвергся значительным изменениям. Изначально его функциональность ограничивалась запуском удаленной консоли, передачей файлов и созданием сетевых туннелей. В обновленной версии, обнаруженной в июне 2025 года, появились команды для выполнения шелл-кода в памяти и изменения интервалов связи с командным центром.

Сентябрьская версия ZeronetKit продемонстрировала дальнейшее развитие. Бэкдор стал использовать реестр Windows для хранения конфигурации, включая списки управляющих серверов и интервалы взаимодействия. Это повышает гибкость управления зараженной системой. При этом некоторые объявленные команды, такие как 0x18, 0x26 и 0x29, в текущей версии не реализованы и представляют собой заглушки, что может указывать на stage-based development или подготовку к будущим обновлениям. Поскольку ZeronetKit не обладает функцией автозапуска, злоумышленники с помощью BrockenDoor копируют его в папку автозагрузки Windows для обеспечения устойчивости.

Атаки группы BO Team отличаются адаптивностью под конкретные цели. Фишинговые письма и документы-приманки не являются шаблонными; они имитируют реальные юридические документы российских компаний, что повышает доверие жертв. Злоумышленники маскируются под поставщиков страховых услуг и банковские организации. Подобный подход свидетельствует о проведении предварительной разведки и тщательной подготовке к каждой атаке.

Обновление инструментария BO Team указывает на их постоянное стремление усложнять обнаружение своих действий. Переход на C# для BrockenDoor может быть связан с попыткой затруднить анализ, поскольку этот язык часто используется для легитимных приложений, что позволяет смешаться с нормальным сетевым трафиком и активностью системы. Развитие ZeronetKit в сторону более гибкой конфигурации через реестр и использование протоколов HTTPS и WebSocket с мультиплексированием через Yamux делают его более скрытным и устойчивым к сетевым средствам защиты.

Эксперты по безопасности продолжают мониторинг активности группировки BO Team. Рекомендуется усилить меры защиты, включая обучение сотрудников распознаванию фишинговых писем, внедрение решений для анализа поведения приложений, регулярное обновление антивирусных баз и мониторинг необычной активности в реестре и автозагрузке. Особое внимание следует уделять письмам с вложениями, требующими ввода пароля, и проводить их тщательную проверку перед открытием. Осведомленность о тактиках и инструментах таких группировок является ключевым элементом в построении эффективной защиты корпоративной инфраструктуры.

Индикаторы компрометации

IPv4

- 213.165.60.118

Domains

- easybussy.space

- icecoldwind.online

- invuln.xyz

- lizzardsnails.online

- railradman.site

- urbantvpn.online

- wholewell.online

URLs

- https://mgutu-vf.ru/js/scripts/msfch.exe

- https://mgutu-vf.ru/js/scripts/msfch.zip

- https://mgutu-vf.ru/js/scripts/msfch15.exe

- https://mgutu-vf.ru/js/scripts/msfch3.exe

- https://mgutu-vf.ru/js/scripts/msfch5.exe

MD5

- 070a2ffca59750da411dec500343e416

- 0d6cac44a709deae78dceb7e776c3d04

- 12772caa05f2c28ebe8c99abb35ac39c

- 373b22dca89f57c138c83cb99a6c6120

- 3fde2928159c5c5ab54e51e91f4553b1

- 4793753ef5800f2adc088e359d61b793

- 5ac1fec6ac88fad7779e914b2b48fad3

- 5bfcb7f54e2804a86630823e7a567396

- 5c8887f6bbfd92134523e8e49c701112

- 6a9b2384a93ff47a7006771dc32b837e

- 6c3deaa478e0e19c8757e1ba5ba1dd5a

- 6fe8943f364f6308c2e46910bffefeaf

- 71612ebcc591b2475d3488e5580db56a

- 732fe189bedda7cf4bb944e954b49685

- 7430e63b949c45f99381116ad85127e3

- 7dd08b7116a9007a776483ec9234e11d

- 8351fa0448a85ffe8bcd1fbef20ed801

- 9034c24a153d3ac199652acd305ce212

- 9b7695bfbff339d78a58eb528e13c784

- 9f136dfe7c89d7581341055d49832835

- 9f1eca64a49c2accf8770e9fd932402a

- c99e34cac21fefe10eaf3303ff447131

- ceed053bdab80f7ff6dd9925bf8fc1de

- db605d3f3fcfa2c3c19f0cabfb9764db

- e0e91afe88da0fedfc748bb0ab5a7ad8

- e500b01182c00f05a448842270723e23

- e51554d5e11f27bf981c8e63b8a091d1

- f24deac452e684e216f43055fc26258a