Киберпреступная группировка Beast, развившаяся из семейства программ-вымогателей Monster, официально начала деятельность в феврале 2025 года по модели Ransomware-as-a-Service (RaaS - вымогательство как услуга). В июле был запущен основанный на Tor сайт для утечек данных. По состоянию на август 2025 года группа публично раскрыла информацию о 16 организациях-жертвах из США, Европы, Азии и Латинской Америки, работающих в сферах производства, строительства, здравоохранения, бизнес-услуг и образования. Каждая жертва имеет отдельный адрес электронной почты для переговоров, что указывает на распределенную структуру атак через различных партнеров.

Описание

Основной метод распространения включает сканирование активного порта SMB внутри скомпрометированной системы с последующим распространением на сетевые общие папки. Фишинговые письма маскируются под уведомления о нарушении авторских прав или поддельные резюме, иногда распространяясь вместе со стилером Vidar.

Технические особенности Beast включают двухэтапную систему фильтрации. На начальном этапе вредоносное программное обеспечение проверяет страну запуска через функции GetLocaleInfo и GetSystemDefaultUILanguage. Если система находится в списке исключенных государств, включая Армению, Азербайджан, Беларусь, Грузию, Казахстан, Кыргызстан, Молдову, Россию, Таджикистан, Туркменистан, Украину, Узбекистан, а также Аргентину, Кипр и Вьетнам, программа завершает работу без выполнения вредоносных действий. Большинство исключенных стран - бывшие советские республики или государства, находящиеся под политическим и экономическим влиянием России. Такая логика обычно применяется для снижения рисков обнаружения и заражения в этих регионах.

Перед началом шифрования программа проверяет наличие строк «!!!CONFIG!!!» и «!!!PASSWORD!!!» в разделе .data. При их отсутствии верхние 0x30 байт данных комбинируются со специальной строкой для настройки алгоритма ChaCha20, который дешифрует остальную часть раздела. При наличии конфигурационных строк процесс дешифрования пропускается, добавляется проверка аргументов, что указывает на возможные версии, принимающие файл конфигурации или пароль в качестве аргумента.

Программа демонстрирует признаки персистентности, включая самокопирование в путь %ALLUSERPROFILE%\{GUID-подобная строка}\gugbuhan.exe и регистрацию в ключе автозагрузки HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run. Зашифрованные файлы получают формат {оригинальное имя}.{GUID-подобная строка}.{расширение}, где 9 верхних байт генерируются на основе хеша SHA-512 системной информации, а 9 нижних байт являются фиксированными.

Критически важной функцией является удаление теневых копий через WMI-запросы к «ROOT\CIMV2» с использованием COM-интерфейсов IWbemLocator и IWbemContext. Это предотвращает восстановление файлов после атаки. Для максимизации ущерба программа завершает процессы и службы, связанные с базами данных, резервным копированием, антивирусными решениями и офисными приложениями.

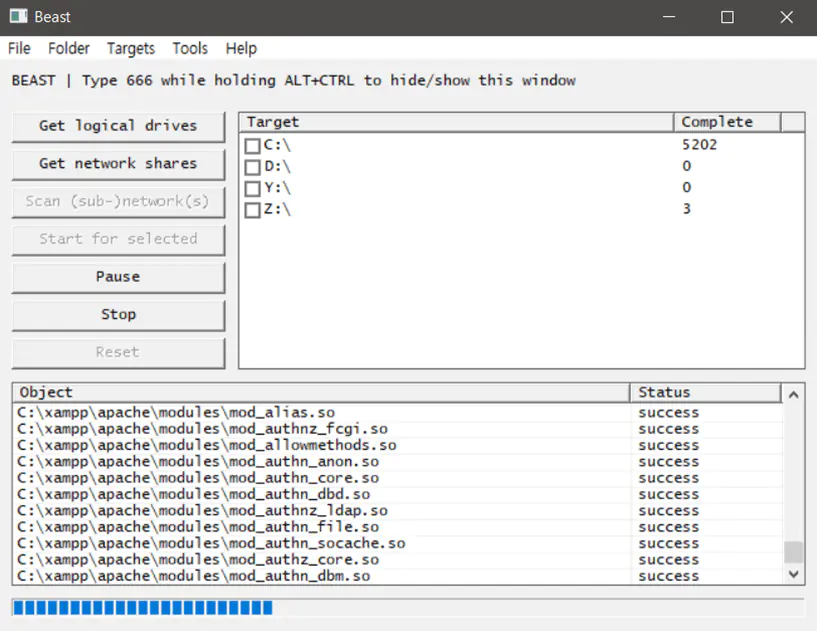

Уникальной особенностью Beast является графический интерфейс, активируемый в режиме отладки комбинацией клавиш [Ctrl+Alt+666]. Через этот интерфейс злоумышленники могут выбирать папки для шифрования, вручную выполнять функции подготовки и отслеживать прогресс шифрования в реальном времени.

Шифрование файлов осуществляется алгоритмом ChaCha20. В конец каждого зашифрованного файла добавляется 8-байтная Magic-сигнатура 66 6B EA 57 1A BE 16 66 для идентификации уже обработанных файлов. Размер зашифрованного файла увеличивается на 0xA0 байт за счет метаданных, включающих исходный размер, ключ шифрования и данные для проверки дешифрования. Для файлов с ZIP-структурой применяется блочное шифрование с перезаписью заголовков, что делает восстановление невозможным.

Использование открытого ключа, встроенного в вредоносное программное обеспечение, и гибридного алгоритма шифрования на основе ChaCha20 делает дешифрацию практически невыполнимой без приватного ключа с сервера злоумышленников. Эксперты рекомендуют организациям сосредоточиться на профилактических мерах: оценке уязвимостей систем, усилении резервного копирования, контроле внешнего доступа, сегментации сетей критически важных активов и регулярных проверках безопасности. Комплексный подход Beast, сочетающий шифрование, предотвращение восстановления и эксфильтрацию данных, требует создания систем раннего обнаружения и оперативного реагирования.

Индикаторы компрометации

URLs

- https://iplogger.co/1v1i85.torrent

MD5

- 059ac4569026c1b74e541d98b6240574

- 11395b5231b765348d210660ea1f68e1

- 2623a27403f3c247bf0f404bf249ac02

- 2a976f4af95e9275056cd534d55e4011

- 3b5950325efd4aa6865a776daed6a515