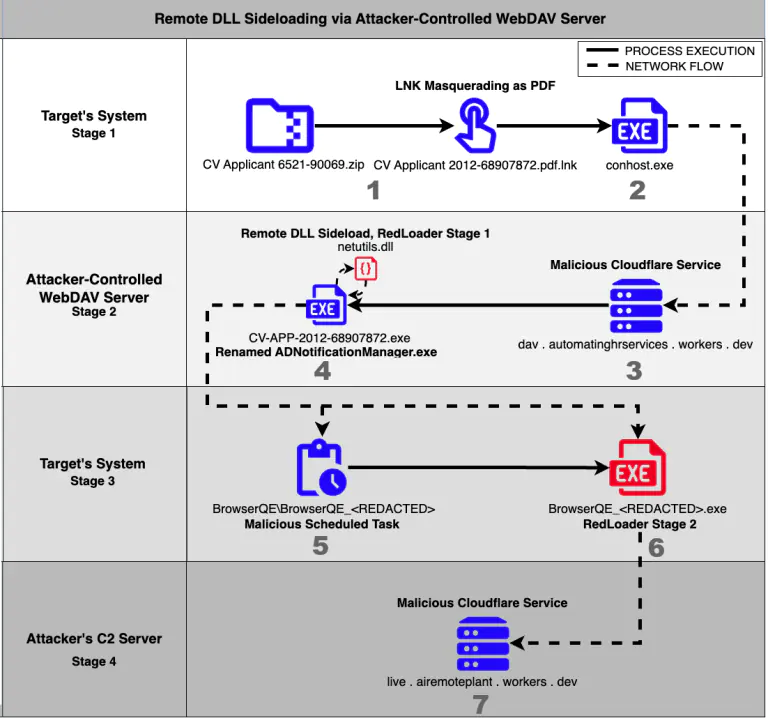

Киберпреступная группировка GOLD BLADE резко активизировала атаки в июле 2025 года, внедрив усовершенствованный и ранее не документированный метод заражения систем своим вредоносным загрузчиком RedLoader. Как выяснили аналитики компании Sophos, угроза основана на опасной комбинации двух известных техник: использования злонамеренных файлов ярлыков (LNK) и удалённой подгрузки DLL через протокол WebDAV.

Описание

Эта гибридная схема позволяет злоумышленникам обойти традиционные меры защиты, обеспечивая скрытное внедрение RedLoader, который устанавливает связь с командными серверами (C2) для последующего контроля над скомпрометированными системами. Ранее GOLD BLADE применял элементы этой цепочки по отдельности - удалённое выполнение через WebDAV наблюдалось в сентябре 2024 года, а подмена легитимного исполняемого файла ADNotificationManager.exe (sideloading) - в марте 2025 года. Однако слияние этих методов в единый процесс дистанционной подгрузки DLL представляет собой качественно новый уровень угрозы.

Атака начинается с социальной инженерии. Жертвам через популярные платформы для поиска работы, такие как indeed.com, рассылается тщательно составленное сопроводительное письмо в формате PDF. Внутри документа содержится вредоносная ссылка. При переходе по ней на компьютер жертвы загружается ZIP-архив. Внутри архива находится файл ярлыка (LNK), замаскированный под безобидный документ PDF. При открытии этого LNK-файла запускается системная утилита conhost.exe (Console Host). Ключевая особенность новой атаки заключается в действиях conhost.exe. Утилита использует протокол WebDAV для подключения к домену, контролируемому злоумышленниками - automatinghrservices[.]workers[.]dev. На этом сервере удалённо размещён переименованный, но по-прежнему обладающий валидной цифровой подписью Adobe, исполняемый файл ADNotificationManager.exe. Он маскируется под файл резюме (например, CV-APP-2012-68907872.exe) и находится в одном каталоге со зловредной библиотекой netutils.dll (это первая стадия RedLoader).

Процесс sideloading происходит удалённо: легитимный, но переименованный ADNotificationManager.exe, запущенный через WebDAV, пытается загрузить DLL-библиотеку из своего окружения. Поскольку netutils.dll находится рядом на атакующем сервере, она успешно подгружается. Это и есть точка входа для RedLoader. Загруженная netutils.dll (RedLoader Stage 1) немедленно приступает к закреплению в системе. Для обеспечения устойчивости она создает запланированную задачу (scheduled task) с именем, содержащим закодированное имя компьютера жертвы (‘BrowserQE\BrowserQE_<Base64-encoded computer name>’). Затем Stage 1 скачивает с другого домена злоумышленников (live[.]airemoteplant[.]workers[.]dev) исполняемый файл для второй стадии загрузчика. Интересно, что переход на использование отдельного исполняемого файла для Stage 2, а не встраивание в существующие процессы, как наблюдалось ранее в сентябре 2024 года, делает текущую атаку похожей на методы, описанные Trend Micro еще в марте 2024 года.

Созданная запланированная задача запускает RedLoader Stage 2 с помощью утилит PCALua.exe и conhost.exe. Исполняемый файл второй стадии также имеет имя, специфичное для жертвы (‘BrowserQE_<Base64-encoded computer name>.exe’), но его хэш SHA-256 остается неизменным во всех изученных Sophos образцах. После запуска Stage 2 устанавливает связь с командным сервером (C2), предоставляя злоумышленникам полный контроль над заражённой системой для кражи данных, разведки или развёртывания дополнительных вредоносных модулей.

Июльская волна атак наглядно демонстрирует тенденцию: киберпреступные группы постоянно эволюционируют, комбинируя и адаптируя известные техники для создания более изощрённых и труднодетектируемых векторов атаки. GOLD BLADE сохраняет приверженность использованию LNK-файлов, маскирующихся под документы, что остаётся эффективным методом первоначального проникновения. В отчёте Sophos подчёркивается, что их внутренние системы защиты, такие как сигнатуры "Evade_28k" (блокирующая подозрительные версии adnotificationmanager.exe при попытках DLL sideloading), "WIN-DET-EVADE-HEADLESS-CONHOST-EXECUTION-1" (выявляющая аномальные дочерние процессы conhost.exe) и "Troj/Agent-BLKU" (статическое обнаружение RedLoader Stage 2), способны противостоять этой конкретной угрозе. Организациям крайне важно отслеживать сетевую активность, связанную с доменами, используемыми в этих атаках. Sophos приводит индикаторы компрометации (IoC), включая домены automatinghrservices[.]workers[.]dev, dav[.]automatinghrservices[.]workers[.]dev и live[.]airemoteplant[.]workers[.]dev, а также пути к вредоносным файлам. Крайне важно помнить, что посещение этих доменов может быть опасно, так как они могут содержать вредоносный контент. Постоянный мониторинг подобных активностей и анализ методов работы групп вроде GOLD BLADE остаются критически важными для понимания современного ландшафта угроз и адаптации защитных стратегий.

Индикаторы компрометации

Domains

- automatinghrservices.workers.dev

- live.airemoteplant.workers.dev

- quiet.msftlivecloudsrv.workers.dev

SHA1

- 369acb06aac9492df4d174dbd31ebfb1e6e0c5f3

SHA256

- d302836c7df9ce8ac68a06b53263e2c685971781a48ce56b3b5a579c5bba10cc

- f5203c7ac07087fd5029d83141982f0a5e78f169cdc4ab9fc097cc0e2981d926