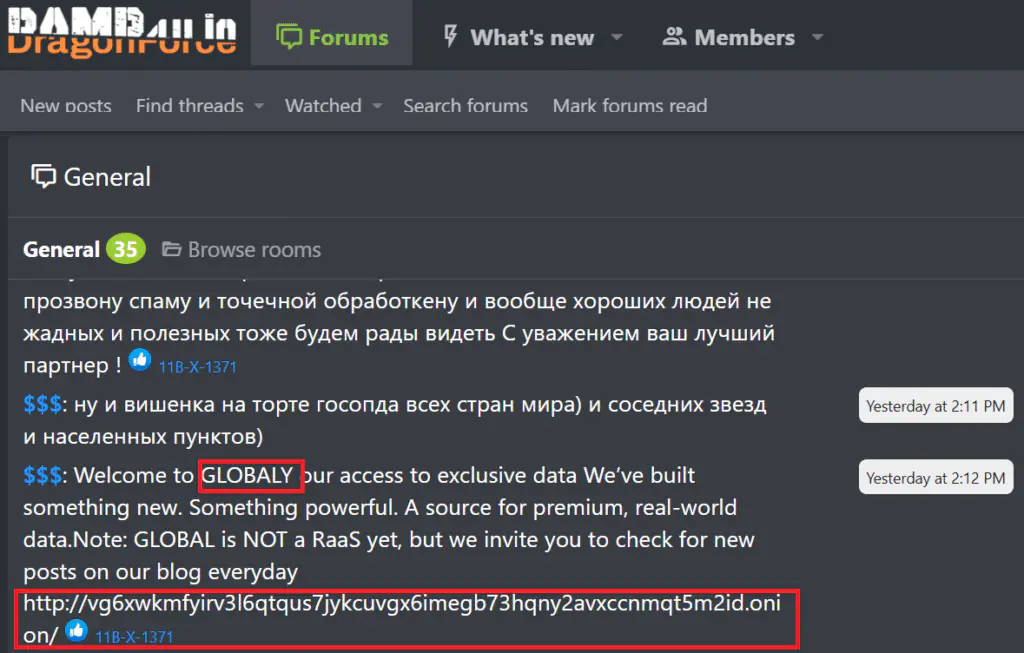

В ландшафте киберугроз появился новый опасный игрок: группа GLOBAL GROUP, запустившая усовершенствованную платформу Ransomware-as-a-Service (RaaS). Аналитики EclecticIQ зафиксировали ее появление 2 июня 2025 года на форуме Ramp4u, где злоумышленник под псевдонимом "$$$" анонсировала сервис с революционными функциями. Эта же группа ранее управляла операциями Black Lock и Mamona, что указывает на стратегический ребрендинг для восстановления доверия в криминальных кругах. GLOBAL GROUP фокусируется на организациях в США и Европе, предлагая аффилиатам беспрецедентные 85% от выкупа, что создает мощный стимул для расширения сети.

Описание

Техническая инфраструктура группы демонстрирует как изощренность, так и критические ошибки. Их Dedicated Leak Site (DLS) размещен в сети Tor, но операционная ошибка привела к утечке реального IP-адреса (193.19.119[.]4) через незащищенный API-эндпоинт. Сервер принадлежит российскому VPS-провайдеру IpServer, ранее использовавшемуся группой Mamona.

Уже к 14 июля GLOBAL GROUP заявила об атаках на 17 жертв, включая медицинские учреждения в США и Австралии, промышленные предприятия в Великобритании и ИТ-компании в Бразилии. Особую тревогу вызывает специализация на секторе здравоохранения, где утечки данных несут катастрофические последствия.

Ключевым нововведением стала интеграция искусственного интеллекта в переговорные процессы. Автоматизированные чат-боты, управляемые нейросетями, позволяют неанглоязычным аффилиатам вести психологическое давление на жертв, доводя требования выкупа до семизначных сумм.

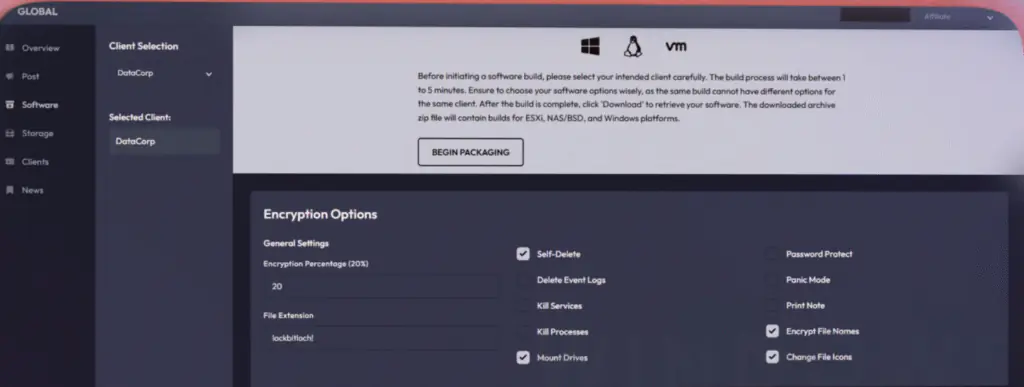

Мобильная панель управления, продемонстрированная в промо-ролике, дает киберпреступникам возможность контролировать атаки со смартфонов: генерировать вредоносные нагрузки, настраивать параметры шифрования (включая процент затрагиваемых файлов) и отслеживать выплаты. Поддержка мультиплатформенных GO-сборок позволяет одновременно атаковать Windows, Linux и macOS, используя современный алгоритм ChaCha20-Poly1305.

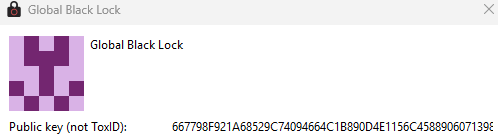

Расследование выявило прямую связь с предыдущими операциями. Аналитики с высокой уверенностью подтверждают, что "$$$" - бывший оператор Mamona RIP. Доказательства включают идентичный мьютекс Global\Fxo16jmdgujs437 в коде ransomware и совпадение инфраструктуры. Средняя степень уверенности указывает на ребрендинг Black Lock RaaS, чья репутация пострадала после экспозиции Resecurity. В профиле "$$$" на Ramp4u обнаружен qTox ID, измененный с "Black Lock" на "Global Black Lock", что подтверждает трансформацию бренда. Интересно, что оригинальный DLS Black Lock остается активным, предполагая параллельное управление двумя RaaS-платформами.

Тактики начального доступа отражают промышленный подход. GLOBAL GROUP активно сотрудничает с брокерами доступа (IAB), приобретая скомпрометированные учетные данные для корпоративных VPN (Fortinet, Palo Alto, Cisco), RDP-сессии и веб-шеллы на устройствах SAP NetWeaver. Переписка на Ramp4u показывает переговоры с брокером "HuanEbashes" о покупке доступа к юридической фирме в США за $1,000 или схеме распределения прибыли. Отдельно выделен интерес к инструменту "Brute VPN" для автоматизированных атак на OWA и RDWeb, что минимизирует зависимость от посредников.

Экономическая модель построена на агрессивном привлечении аффилиатов. Видео-презентация акцентирует 85% доходов против рыночных 60-70%, позиционируя сервис как "премиальный". Переговорный портал на Tor (gdbkvfe6g3whrzkdlbytksygk45zwgmnzh5i2xmqyo3mrpipysjagqyd[.]onion) автоматизирует взаимодействие с жертвами: предлагает бесплатную расшифровку тестового файла, устанавливает 72-часовой дедлайн и угрожает утечкой данных. Скриншоты панели демонстрируют требования в $1 млн (≈9.5 BTC), что указывает на ориентацию на крупный бизнес.

Эксперты предупреждают о критических мерах защиты. Приоритетом должно стать усиление периметра: патчинг уязвимостей сетевых устройств, многофакторная аутентификация для VPN, мониторинг брутфорс-атак. Для VMware ESXi, поддерживаемых нагрузками GLOBAL GROUP, рекомендовано отключение SSH, активация lockdown mode и изоляция интерфейсов управления.

Появление GLOBAL GROUP знаменует опасный тренд: RaaS-платформы эволюционируют в технологичные "стартапы" с SaaS-логикой. Используя облачную инфраструктуру, кросс-платформенные инструменты и монетизацию через аффилиатов, они достигают беспрецедентной скорости атак. Ответ безопасности должен быть столь же системным: от автоматизации обнаружения до международного преследования брокеров доступа, превративших киберпреступность в сервисную экономику с миллиардными оборотами.

Индикаторы компрометации

IPv4

- 193.19.119.4

Onion Domains

- gdbkvfe6g3whrzkdlbytksygk45zwgmnzh5i2xmqyo3mrpipysjagqyd.onion

- vg6xwkmfyirv3l6qtqus7jykcuvgx6imegb73hqny2avxccnmqt5m2id.onion

SHA256

- 1f6640102f6472523830d69630def669dc3433bbb1c0e6183458bd792d420f8e

- 232f86e26ced211630957baffcd36dd3bcd6a786f3d307127e1ea9a8b31c199f

- 28f3de066878cb710fe5d44f7e11f65f25328beff953e00587ffeb5ac4b2faa8

- a8c28bd6f0f1fe6a9b880400853fc86e46d87b69565ef15d8ab757979cd2cc73

- b5e811d7c104ce8dd2509f809a80932540a21ada0ee9e22ac61d080dc0bd237d