Аналитики кибербезопасности компании CYFIRMA обнаружили и детально изучили новое вредоносное ПО для Android под названием GhostGrab. Этот зловред представляет собой качественно новую угрозу, гибридный вредонос, который сочетает в себе скрытый майнинг криптовалюты и мощные возможности по хищению конфиденциальной информации. Такая комбинация позволяет злоумышленникам создавать двойной поток monetization, максимизируя прибыль от каждой успешной атаки.

Описание

Основная опасность GhostGrab заключается в его многозадачности. С одной стороны, программа тайно использует вычислительные ресурсы зараженного устройства для майнинга криптовалюты Monero, что приводит к быстрой разрядке батареи, перегреву и износу процессора. С другой стороны, она ведет тотальный сбор данных жертвы. В сферу ее интересов входят учетные данные для онлайн-банкинга, реквизиты банковских карт, включая номер, CVV-код и PIN, а также полная история SMS-сообщений, что позволяет перехватывать одноразовые пароли для авторизации транзакций.

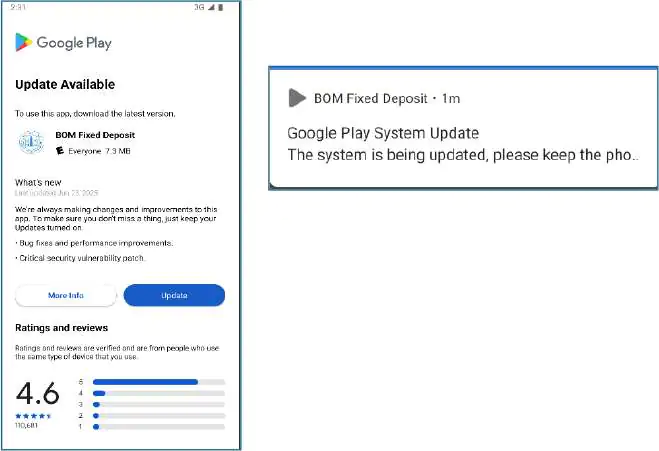

Механизм заражения начинается с мошеннического веб-сайта, который принудительно загружает на устройство жертвы файл-дроппер. Этот файл маскируется под легитимное приложение, например, под обновление из официального магазина приложений. Социальная инженерия играет ключевую роль на этом этапе, так как пользователю предлагается предоставить приложению расширенные разрешения для якобы успешной установки.

Получив необходимые права, вредонос скрывает свой значок из меню приложений, что значительно затрудняет его обнаружение неподготовленным пользователем. Для обеспечения устойчивости GhostGrab применяет сложные техники persistence. Он запускает фоновую службу, которая непрерывно воспроизводит беззвучный аудиопоток. Это не позволяет операционной системе Android остановить процесс для оптимизации энергопотребления. Кроме того, зловред регистрирует широковещательные приемники, которые перезапускают его службы при множестве системных событий, таких как включение экрана, изменение подключения к интернету или перезагрузка устройства.

Одной из самых изощренных возможностей GhostGrab является интеграция фишинговых страниц непосредственно в код приложения. Используя компонент WebView, вредонос последовательно демонстрирует жертве поддельные интерфейсы, имитирующие процесс верификации KYC в банке. Поэтапно пользователя вводят в заблуждение и заставляют ввести личные данные, включая полное имя, номер Aadhaar, данные банковского счета, а затем и реквизиты карты, логины, пароли и PIN-коды. Вся эта информация в реальном времени передается на удаленный сервер, управляемый злоумышленниками, через легитимный облачный сервис Firebase, что маскирует вредоносный трафик под обычный.

Помимо фишинга, GhostGrab обладает функциями полноценного шпионского ПО. Он считывает всю истори SMS, отфильтровывая сообщения, связанные с банковскими операциями, и перехватывает все новые входящие SMS, включая OTP. Также зловред собирает детальную информацию об устройстве и SIM-картах, создавая цифровой отпечаток жертвы.

Угроза дополняется системой удаленного управления через командный центр на базе Firebase. Атакующие могут отправлять на зараженное устройство команды, например, для включения переадресации вызовов на подконтрольные им номера, скрытой отправки SMS или настройки пересылки всех входящих сообщений. Это открывает возможности для полного захвата аккаунтов жертвы, совершения несанкционированных транзакций и мошенничества.

Инфраструктура кампании, включая домены kychelp[.]live и uasecurity[.]org, была зарегистрирована недавно, что является типичным признаком для целевых вредоносных кампаний. Анализ показывает, что GhostGrab представляет собой профессионально разработанное и управляемое вредоносное ПО, которое демонстрирует растущую тенденцию к конвергенции различных киберпреступных тактик в рамках единой атаки.

Эксперты по безопасности подчеркивают, что появление таких комплексных угроз, как GhostGrab, требует от пользователей повышенной бдительности. Не следует скачивать приложения из непроверенных источников, внимательно изучать запрашиваемые разрешения и быть осторожными с любыми всплывающими окнами, предлагающими установить обновление или новое ПО. Со стороны разработчиков платформ и антивирусных компаний необходимы усиление проактивного мониторинга и ужесточение правил верификации приложений для противодействия столь продвинутым многофункциональным угрозам.

Индикаторы компрометации

Domains

- access.uasecurity.org

- accessor.pages.dev

- kychelp.live

SHA256

- 29c60e17d43f7268431929836c1b72df60d3b7643ed177f858a9d9bbab207783

- eae2c1f80b6d57285952b6e3da558d4c588a9972ee45ebd31c725772fe15edb3

Crypto wallet Address

- 44DhRjPJrQeNDqomajQjBvdD39UiQvoeh67ABYSWMZWEWKCB3Tzhvtw2jB9KC3UARF1gsBuhvEoNEd2qSDz76BYEPYNuPKD