Киберпреступники освоили изощрённые методы кражи криптовалюты через YouTube, маскируя вредоносные смарт-контракты под легитимные MEV-боты. Эксперты SentinelLABS документально подтвердили хищение свыше $900k с использованием этой тактики. Мошенники эксплуатируют доверие к видеоплатформе, создавая иллюзию надёжности через искусственно состаренные аккаунты и модерируемые комментарии.

Описание

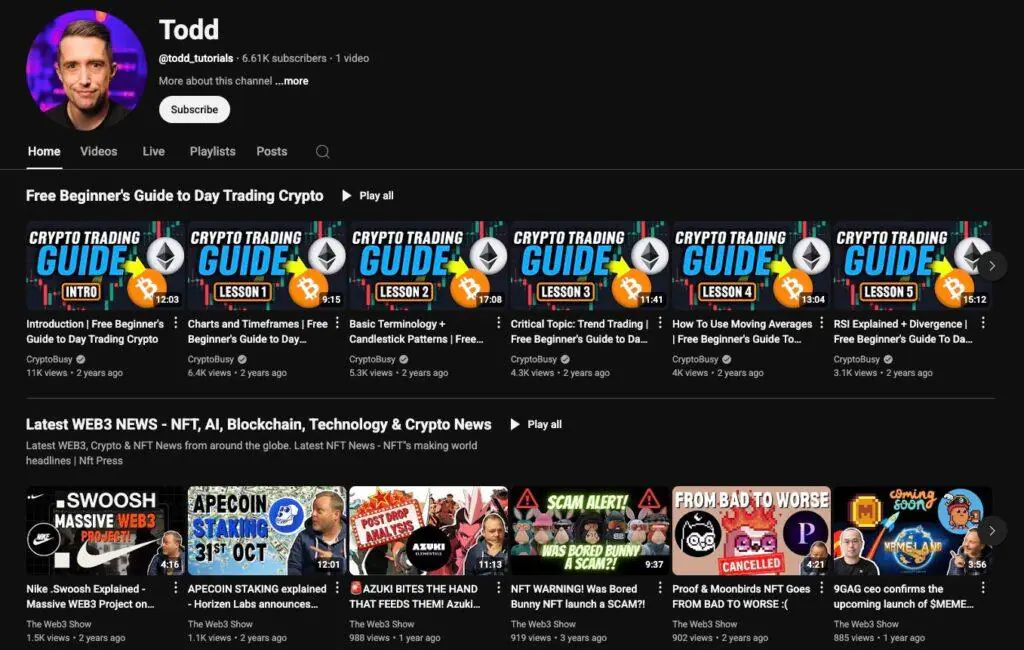

Основной вектор атаки включает продвижение «арбитражных ботов» в тематических роликах. Злоумышленники детально описывают процесс работы с Remix Solidity Compiler - веб-средой для разработки Web3-проектов. Ссылка в описании ведёт на сайт с вредоносным кодом на языке Solidity. Примечательно, что большинство каналов демонстрируют признаки искусственного «старения»: публикация не связанных с криптотематикой роликов, сворованный контент. Особую тревогу вызывает активная модерация комментариев, где удаляются предупреждения об обмане.

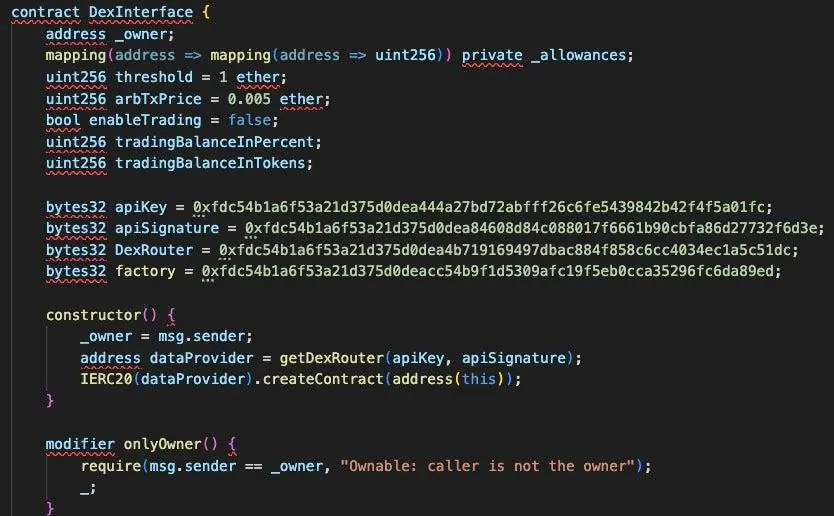

Техническая сторона аферы отличается сложными методами обфускации. Аналитики выявили три способа сокрытия кошелька злоумышленника (Externally Owned Account): операцию XOR над 32-байтными константами, конкатенацию строковых фрагментов адреса и преобразование крупных десятичных чисел в hex. Наиболее изощрённый XOR-метод применяется в контрактах, вычисляющих EOA 0x872528989c4D20349D0dB3Ca06751d83DC86D831. Здесь злоумышленники используют псевдонимы вроде DexRouter и factory, а финальный адрес генерируется через address(uint160(uint256(a) ^ uint256(b))).

Жертва, развернувшая контракт, автоматически устанавливает двойного владельца - свой кошелёк и скрытый EOA злоумышленника. Даже без последующего вызова функций типа Start(), механизм вывода средств срабатывает через failover-функцию. Интересно, что наиболее успешная атака (на $900k) использовала канал Jazz_Braze с контентом, лишённым явных признаков AI-генерации. Этот аккаунт годами публиковал поп-культурные клипы, что усиливало доверие.

В отличие от откровенно ботованных роликов с неестественной мимикой и монотонной речью, видео Jazz_Braze демонстрировало органичную презентацию. Злоумышленник создал ложное ощущение эксклюзивности, ограничив «бесплатный доступ» к боту июньским периодом 2024 года. Транзакционные записи показывают 244.9 ETH, распределённые между 24 кошельками.

Подобные схемы процветают благодаря доступности состаренных YouTube-аккаунтов на чёрном рынке. Стоимость таких профилей варьируется от $6 до тысяч долларов. Одновременно растёт использование нейросетей для генерации контента, что снижает операционные расходы преступников. Криптосообщество столкнулось с эволюцией социальной инженерии, где техническая сложность сочетается с психологическими манипуляциями. Обнаружение таких атак усложняется не только обфускацией кода, но и искусственно созданной репутацией распространителей.

Индикаторы компрометации

URLs

- https://codeshare.io/0bV94e

- https://pastebin.com/raw/8Yar7QyU

- https://www.is.gd/SvLp4d

- https://www.tinyurl.com/m89fj9wm

Solidity Smart Contract SHA-1

- 2923cdf2caba3a92e0ea215d14343ce73e8f08a5

- 464aead7901305f689fe80326c83ffd7d0cd6a75

- 47d567e799f0403bcd4057bff50244125cac926a

- 9e71f537669e87ef10844266dc8d058a23199074

- da1c5eb2b5cfc80173651a6ba552e1c110f06351

- f0a34770f03428c8abc9e73df93263f10f8320b1

Attacker Ethereum EOA Addresses

- 0x2eEE3A0ed51AE22813050212E8D9Fa216bd51df4

- 0x7359EA6AA3343b3238171e76F97e6aA3cDB8d696

- 0x872528989c4D20349D0dB3Ca06751d83DC86D831