В последние недели специалисты по кибербезопасности обнаружили новую сложную фишинг-кампанию, использующую сервис Microsoft Azure Front Door для скрытого внедрения атак типа "Adversary in The Middle" (AiTM). В отличие от стандартных фишинговых схем, эта инфраструктура сочетает в себе использование легитимных доменов, сложные методы обфускации и многоэтапные перенаправления, что делает её крайне трудной для обнаружения как автоматическими системами защиты, так и рядовыми пользователями.

Описание

Атака нацелена на организации, включая Всемирную продовольственную программу (WFP), UNICEF, швейцарские СМИ и даже сотрудников Госдепартамента США. Злоумышленники активно используют Azure Front Door - облачный обратный прокси-сервис Microsoft, который обычно применяется для балансировки нагрузки, маршрутизации трафика и обеспечения безопасности. Однако в данном случае его функционал был адаптирован для хостинга фишинговых страниц, что позволяет атаке выглядеть легитимной, поскольку домены принадлежат Microsoft.

Как работает инфраструктура атаки?

Обнаружено две основные схемы, условно названные "Инфраструктура 1" и "Инфраструктура 2". Обе используют схожий код, но различаются методами обфускации и перенаправления.

Инфраструктура 1: сложные цепочки перенаправлений и хеширование

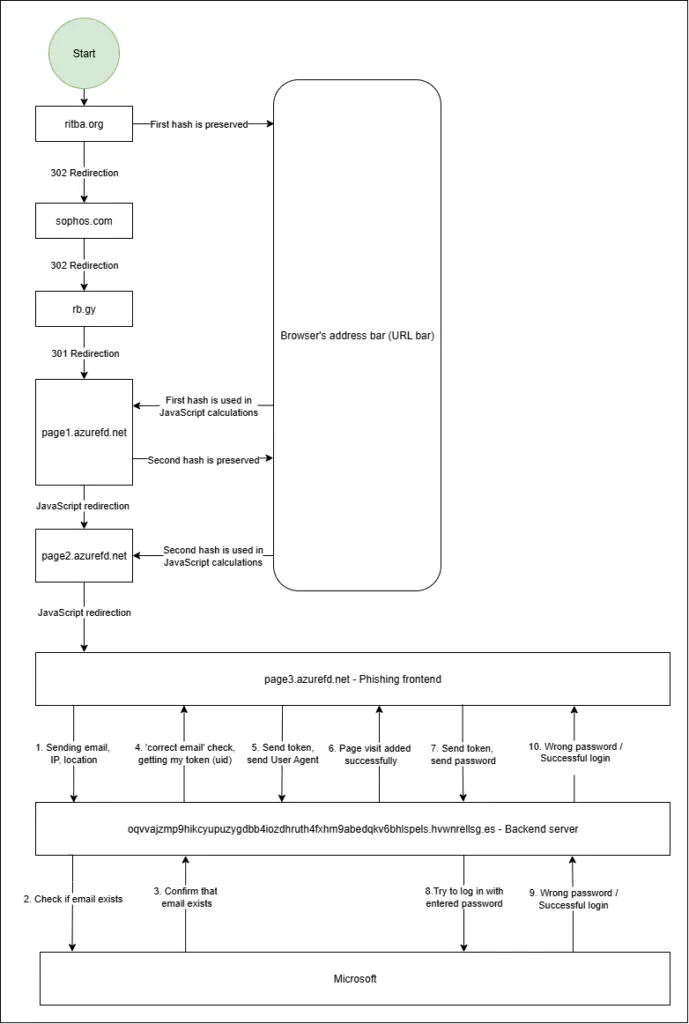

Атака начинается с легитимного или скомпрометированного домена (например, ritba[.]org), который перенаправляет жертву через несколько промежуточных сайтов, включая ресурсы вроде Sophos, Cisco Secure Web и Google Ads. Эти шаги выполняют двойную функцию: во-первых, усложняют отслеживание финального URL, во-вторых, позволяют собирать телеметрию о жертве.

Ключевая особенность - использование хешей в URL, которые динамически расшифровываются на каждом этапе перенаправления. Например, первый Azure Front Door-домен (page1.azurefd.net) получает хеш, декодирует его с помощью сложного JavaScript-алгоритма и генерирует новую ссылку с другим хешем для следующего этапа. Второй домен (page2.azurefd.net) ещё более защищён: он блокирует DevTools, консоль браузера и даже попытки просмотреть исходный код страницы.

Финальная фишинговая страница загружается только после прохождения всех этапов. Она динамически подстраивается под действия пользователя: запрашивает логин, пароль, а при необходимости - даже двухфакторную аутентификацию. Вся связь с бэкендом шифруется через CryptoJS, а данные отправляются в зашифрованном виде.

Инфраструктура 2: упрощённая, но не менее опасная

Вторая схема использует собственные серверы злоумышленников (например, drugstoretab[.]de) перед переходом на Azure Front Door. Здесь также применяются хеши, но цепочка перенаправлений короче. Интересно, что сервер разбит на несколько директорий, включая cgi-bin (вероятно, для хранения украденных данных) и ряд других, каждая из которых перенаправляет на разные страницы в зависимости от условий.

Почему эта атака так эффективна?

Главная причина - использование доверенных доменов Microsoft (azurefd.net), что снижает подозрительность в глазах пользователей и систем защиты. Кроме того, многослойная обфускация кода, включая динамическое шифрование, рандомизированные переменные и защиту от анализа, делает ручное исследование крайне трудоёмким.

Специалисты отмечают, что подобные атаки становятся всё более изощрёнными, а использование легитимных облачных сервисов для хостинга вредоносного контента - новый тренд в фишинге. Пока Microsoft не заблокирует используемые злоумышленниками поддомены, атака будет оставаться актуальной угрозой для корпоративных и государственных организаций.

Текущие исследования показывают, что злоумышленники постоянно модернизируют свою инфраструктуру, добавляя новые методы обхода защиты. Это подчёркивает необходимость усиленного мониторинга необычных цепочек перенаправлений и тщательной проверки даже "доверенных" доменов, если они запрашивают конфиденциальные данные.

Индикаторы компрометации

IPv4

- 212.18.104.220

- 212.18.104.221

- 212.18.104.222

- 37.72.168.192

IPv6

- 2a02:748:4000:16:0:1:ed8a:2cfc

- 2a05:541:116:60::1

- 2a05:541:116:61::1

- 2a05:541:116:62::1

Domains

- 57577784839920020028892-eyf5c3afh8bthnf5.z03.azurefd.net

- 67489930000338928291133-b0gabfabbbaka4ej.z03.azurefd.net

- 71588949038839301-frazdne6f5eff3gg.z03.azurefd.net

- 7487834732478938647934348-ejd6hvg9g2edapbv.z02.azurefd.net

- 7647667436734788748745-bjeceug9fmewcmbg.z03.azurefd.net

- 783784387348438743-fkhghccdfzc8e8cd.z02.azurefd.net

- 7843667324672387872332-gadyc6gmehd3cqew.z01.azurefd.net

- 835480451364892591-e6dga4btbec8bqgp.z02.azurefd.net

- 872438734784387349-fsavftf7d7hhezhn.z03.azurefd.net

- 873474398349834798-czahekhndkb5gdf9.z03.azurefd.net

- 87437438794398-c7aadzffc4dtdzf7.z03.azurefd.net

- 8784387438743-h7cnghf2c5acfvf8.z02.azurefd.net

- 8934984398439438934-cgarbrfrbcabetcf.z02.azurefd.net

- 9843878743873487-b5anezhyerarfrbq.z02.azurefd.net

- drugstoretab.de

- gchjyeijlk.es

- pxktldnvpqkl.es

- ritba.org

- vwnrellsg.es