Эксперты по кибербезопасности обнаружили новую многоэтапную фишинговую кампанию, которая использует цепочку из легитимных сервисов для обхода систем защиты электронной почты. Атака начинается с безобидного на вид PDF-файла и через доверенные облачные платформы приводит жертву на поддельную страницу входа в Dropbox, где происходит кража учетных данных, которые затем передаются злоумышленникам через Telegram.

Описание

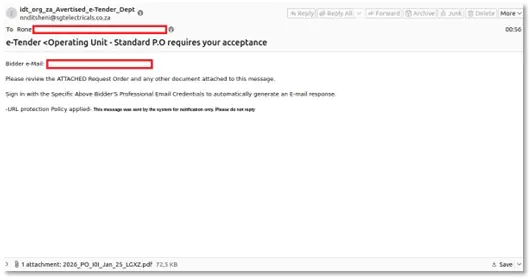

Атака стартует с профессионально составленного делового письма на тему тендеров или закупок. В письме получателя просят ознакомиться с прикрепленным "заказом" и авторизоваться, используя свои рабочие учетные данные. Такой контекст создает ощущение срочности и легитимности, побуждая к быстрым действиям. Само тело письма не содержит вредоносных ссылок, что помогает ему пройти стандартные проверки аутентификации электронной почты, такие как SPF, DKIM и DMARC.

Основным вектором атаки выступает вложение в формате PDF. Анализ файла показывает использование объектов AcroForm, которые часто злоупотребляют для встраивания интерактивных элементов. В данном случае в документе содержится кликабельная ссылка с текстом "View specification online Here:". Эта ссылка ведет не напрямую на фишинговый ресурс, а на другой PDF-файл, размещенный в публичном хранилище Vercel Blob - легитимной облачной инфраструктуре. Использование доверенных платформ позволяет злоумышленникам обойти многие системы безопасности, основанные на репутации доменов.

PDF-файл на облачном хранилище выполняет роль промежуточного звена. При его открытии происходит перенаправление жертвы на фишинговый сайт, замаскированный под страницу входа в Dropbox. Домен сайта (tovz[.]life) не имеет никакого отношения к настоящему Dropbox. На этой поддельной странице пользователю предлагается ввести свои учетные данные для доступа к "документам".

Механизм кражи данных реализован с помощью JavaScript. Скрипт на фишинговой странице собирает введенные email и пароль, а также дополнительную информацию о жертве: IP-адрес, географическое местоположение (город, регион, страну, интернет-провайдера), используя внешние API. Вся собранная информация передается злоумышленникам через Telegram-бота с использованием жестко прописанных в коде токена бота и идентификатора чата.

После передачи данных скрипт имитирует процесс входа с задержкой в 5 секунд, после чего пользователю показывается сообщение об ошибке "Invalid email or password" независимо от введенных данных. Это создает видимость сбоя и снижает бдительность жертвы.

Эффективность этой многоэтапной цепочки объясняется несколькими факторами. Во-первых, начальное письмо имитирует рутинную деловую переписку. Во-вторых, формат PDF широко распространен и доверен в бизнес-среде. В-третьих, использование легитимной облачной инфраструктуры в качестве промежуточного звена обходит многие автоматические системы защиты. Наконец, финальная стадия атаки имитирует интерфейс известного и доверенного сервиса - Dropbox, что делает запрос учетных данных более правдоподобным.

Украденные учетные данные могут быть использованы для захвата аккаунтов, получения доступа к внутренним корпоративным системам и последующего мошенничества. Эксперты рекомендуют сотрудникам проявлять особую бдительность при получении писем с просьбой перейти по ссылке для авторизации, даже если письмо выглядит профессионально. Важно всегда проверять доменные имена на финальных страницах входа и использовать двухфакторную аутентификацию, которая значительно усложняет злоумышленникам использование украденных паролей.

Индикаторы компрометации

URLs

- https://api.telegram.org/bot6141034733:AAH-FLm9XyFjiV6F7jq6UHBXcVZTq7rZbP0/sendMessage

- https://nte2srryro7jecki.public.blob.vercel-storage.com/ProductLists.pdf

- https://tovz.life/bid-doc2026.php/?ai=xd

SHA1

- 56ba0c54f9f02c182a46461dc448868fc663901c

- 88e542b163d1de6dedbbc85b1035a2b2d3b88bb8