В последние дни специалисты по информационной безопасности отмечают всплеск фишинговых писем с характерным признаком: ссылки в них содержат намеренно поврежденные параметры. Эта давно известная, но надолго исчезнувшая тактика используется злоумышленниками для обхода автоматических систем защиты, которые зачастую некорректно обрабатывают нестандартно сформированные веб-адреса.

Описание

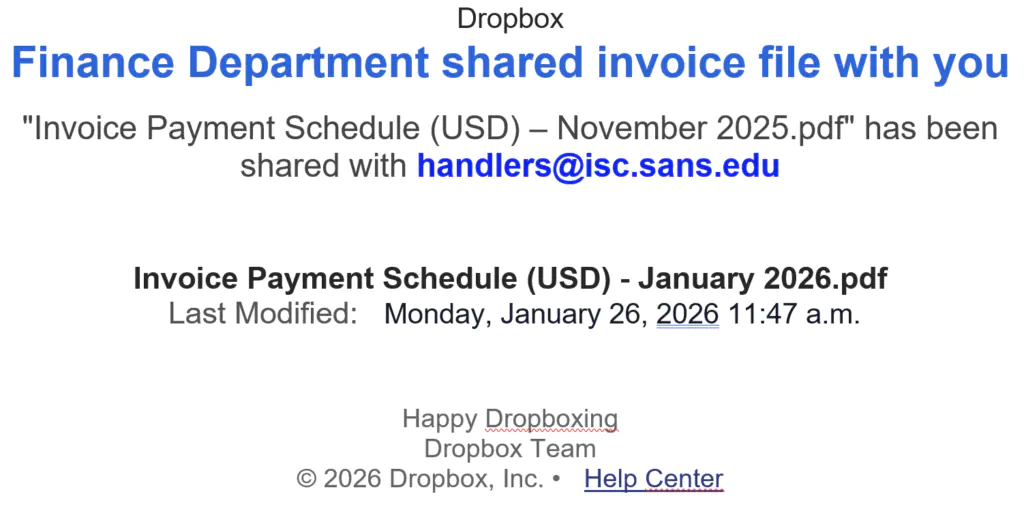

Сообщения представляют собой классический фишинг: пользователей просят открыть документ, подтвердить данные или проверить входящие письма. Однако при ближайшем рассмотрении URL (Uniform Resource Locator - унифицированный указатель ресурса) выглядят сломанными. В стандартном веб-адресе параметры передаются после знака вопроса "?" в формате «ключ=значение» (например, "email=us**@****in.com"), а несколько параметров разделяются амперсандом "&".

Анализируемые специалистами ссылки демонстрируют явное отклонение от этого стандарта. К примеру, после корректной части параметра, такой как "dC=ha******@******ns.edu", следует бессмысленная последовательность символов вроде "&*(Df". Для современных веб-браузеров это не проблема: они игнорируют нечитаемые параметры и успешно загружают конечную вредоносную страницу. Однако для многих систем безопасности подобные аномалии становятся камнем преткновения.

Основная цель злоумышленников - нарушить работу средств защиты. Множество автоматизированных систем, включая межсетевые экраны нового поколения (NGFW), системы обнаружения вторжений (IDS - Intrusion Detection System) и выделенные песочницы для анализа URL, ожидают строгого соблюдения формата. Их алгоритмы, основанные на регулярных выражениях (regex) и процедурах нормализации URL, часто не справляются с неожиданными символами. Это может приводить к пропуску угрозы, поскольку ссылка не идентифицируется как подозрительная, или к сбою в автоматическом извлечении индикаторов компрометации.

Возрождение данной техники не случайно. Растущая сложность защитных решений вынуждает акторов угроз искать обходные пути в базовых логических цепочках. Повреждение параметров - относительно простой метод, который, тем не менее, остается эффективным против ряда коммерческих и самописных средств контроля. Особенно уязвимы конвейеры обработки данных, где каждый этап - от парсинга письма до запроса к базе данных с угрозами - полагается на идеально структурированные входные данные.

Для противодействия эксперты рекомендуют не полагаться исключительно на сигнатуры или строгий синтаксический анализ. Эффективная стратегия должна включать многоуровневую проверку. Например, ключевым шагом является изоляция и проверка основного доменного имени в ссылке, независимо от бесполезных параметров. В данном случае все примеры ведут на поддомены сервисов "workers.dev" и "netlify.app", которые часто используются для временного хостинга фишинговых ресурсов. Также критически важно анализировать контекст письма: отправителя, стилистику текста и срочность просьбы.

Пользователям следует сохранять базовую осведомленность. Никогда не стоит переходить по ссылкам из непроверенных писем, даже если адрес выглядит знакомым или параметры кажутся сломанными по ошибке. Лучшей практикой является прямой ввод известного адреса сайта в браузере или использование закладок. ИТ-отделам компаний необходимо проверить, как их системы безопасности обрабатывают подобные аномалии, и обновить правила обнаружения, чтобы они фокусировались на сути угрозы, а не только на её форме.

Таким образом, возвращение техники с поврежденными параметрами - это своевременное напоминание о принципах кибербезопасности. Защита должна быть адаптивной и учитывать, что злоумышленники постоянно тестируют границы ожидаемого. Устойчивость к подобным простым манипуляциям с данными является хорошим индикатором зрелости системы защиты. В конечном счете, сочетание технических усовершенствований и осмотрительности пользователей остается самым надежным барьером против фишинга.

Индикаторы компрометации

URLs

- https://calcec7.61minimal.workers.dev/?wia=ha******@******ns.edu&*(chgd

- https://cooha0720.7407cyan.workers.dev/?dC=ha******@******ns.edu&*(Df

- https://couraol-02717.netlify.app/?dP=ha******@******ns.edu&*(TemP

- https://shiny-lab-a6ef.tcvtxt.workers.dev/?kpv=ha******@******ns.edu&*(lIi