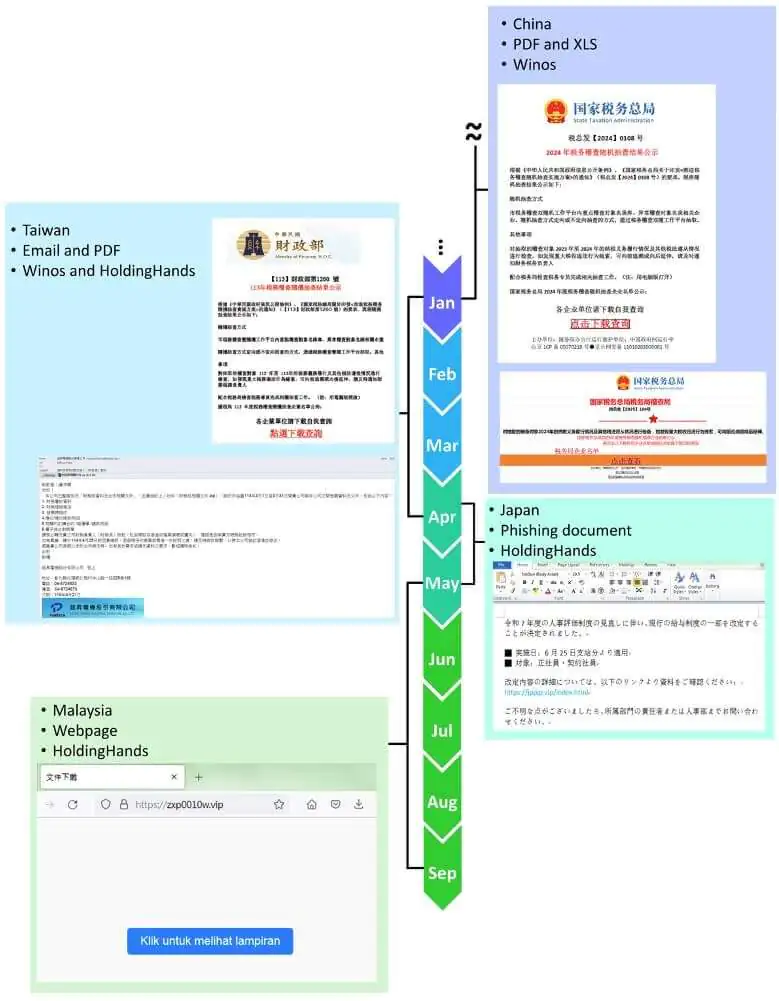

Лаборатории FortiGuard Labs в январе 2025 года зафиксировали новую волну кибератак, направленных против пользователей на Тайване. Изначально атаки использовали вредоносное ПО Winos 4.0, но к февралю злоумышленники полностью сменили инструментарий и расширили географию операций. То, что сначала казалось изолированными инцидентами, оказалось частью масштабной кампании, последовательно перемещавшейся из Китая на Тайвань, затем в Японию и, наконец, в Малайзию.

Описание

Специалисты по кибербезопасности провели комплексный анализ методологий, применяемых для выявления стратегических связей между кампаниями. Исследование показало, как внешне несвязанные атаки объединены через общую инфраструктуру, паттерны кода и операционные тактики. Это демонстрирует важность проактивного поиска угроз (Threat Hunting) для выявления сложных многоэтапных кампаний.

Основным вектором атак стали фишинговые письма с PDF-вложениями, содержащими внедрённые вредоносные ссылки. Эти файлы маскировались под официальные документы Министерства финансов и содержали многочисленные ссылки помимо той, что доставляла Winos 4.0. Большинство ссылок указывало на облачное хранилище Tencent Cloud, где идентификаторы в URL-адресах позволили аналитикам атрибутировать множество файлов одному владельцу аккаунта.

Используя эти идентификаторы, исследователи обнаружили дополнительные связанные PDF-файлы, включая те, что распространяли вредоносное ПО HoldingHands. Помимо имитации документов Министерства финансов, фишинговые приманки в новых файлах могли представлять собой официальные документы других государственных ведомств или заказы на покупку.

На этом этапе злоумышленники изменили способ доставки: вместо облачных ссылок стали использоваться домены с определённой схемой наименования. Второуровневые домены включали сокращение "tw", указывающее на Тайвань, что помогало идентифицировать целевой регион атаки. Однако анализ осложнялся тем, что ссылки вели на веб-страницы, хостирующие последние версии вредоносного ПО, которые могли быть удалены до того, как аналитики извлекут полезную нагрузку.

Критически важной находкой стал PDF-файл, маскирующийся под проект налогового регулирования для Тайваня, который перенаправлял на японскоязычную страницу. Жертв обманом заставляли загрузить ZIP-архив, доставляющий полезную нагрузку HoldingHands. Присутствие "tw" в ссылке для загрузки повышало уверенность в таргетировании Тайваня, несмотря на японский контент. ZIP-файл содержал EXE-файл с легитимной цифровой подписью для обхода обнаружения и отладочными путями, указывающими на BackDoor.pdb, что дополнительно связывало его с разработкой HoldingHands.

IP-адрес командно-контрольного сервера 156[.]251[.]17[.]9 совпадал с используемым в варианте HoldingHands, ожидаемом для загрузки из ссылки в PDF. Это укрепило связь между атаками на Тайвань и Японию. На основе этих данных аналитики идентифицировали дополнительные связанные файлы и возможный вектор заражения: документ Word. Ссылка в документе также вела пользователя на страницу загрузки, хостирующую вариант HoldingHands.

Скрипт на странице загрузки использовался многократно в различных веб-страницах для разных атак. Например, в фишинговом письме на Тайвань, отправленном в марте 2025 года, прикреплённый HTML-файл перенаправлял на страницу загрузки с похожим кодом. Примечательно, что HTML-файл содержал ссылку на обманное изображение, использовавшееся в атаке на Китай.

Следуя идентификатору приложения (APPID) в облачных ссылках, исследователи выявили дополнительные ссылки Tencent Cloud и серию фишинговых атак на Китай с использованием Excel-документов. Самая ранняя запись об Excel-документе датируется мартом 2024 года. Среди файлов с датами, близкими к атаке на Тайвань, наблюдался Winos 4.0.

Более поздние атаки сместились на Малайзию. Аналитики связали эти кампании после обнаружения, что домен twczb[.]com, ранее ассоциировавшийся с фишингом на Тайвань, резолвился на тот же IP-адрес, что использовался в активности, нацеленной на Малайзию.

Малайзийская кампания снова использовала простую фишинговую страницу для обмана пользователей с целью загрузки HoldingHands, который теперь доставляется через другой многоэтапный процесс. В отличие от более ранних вариантов, последующие этапы теперь запускаются службой Планировщика заданий Windows (Windows Task Scheduler), что затрудняет обнаружение на основе поведения.

Технический анализ выявил сложную цепочку загрузки: dokan2.dll функционирует как загрузчик shellcode для sw.dat, который загружается через Dokumen audit cukai dan sampel bahan.exe - приманку социальной инженерии, маскирующуюся под документ налоговой проверки. Вредоносная DLL с тем же именем была создана злоумышленниками с использованием легитимной библиотеки из open-source проекта Dokany.

sw.dat настраивает среду для вредоносного ПО, создавая необходимые файлы и повышая привилегии. Он сохраняет функции, использовавшиеся в предыдущем варианте, такие как анти-VM защита, проверяющая физически установленную оперативную память, и эскалация привилегий, которая имитирует поток службы TrustedInstaller для получения высших привилегий. Процесс установки помещает несколько файлов в C:\Windows\System32, включая svchost.ini, TimeBrokerClient.dll, msvchost.dat, system.dat и wkscli.dll.

Кроме того, вредоносное ПО перечисляет активные процессы против списка продуктов безопасности для идентификации работающих защитных механизмов. Если обнаруживаются процессы, связанные с Norton, Avast или Kaspersky, выполнение прерывается. При отсутствии антивирусных процессов Planningровщик заданий завершает работу, но служба автоматически перезапускается через минуту благодаря настройкам восстановления по умолчанию.

При перезапуске Планировщика заданий выполняется svchost.exe, который загружает вредоносный TimeBrokerClient.dll. Этот механизм триггера не требует прямого запуска какого-либо процесса, что делает обнаружение на основе поведения более сложным. TimeBrokerClient.dll проверяет имя процесса, который его загрузил, и продолжает работу только когда это svchost.exe.

Затем он вызывает функцию VirtualAlloc для выделения памяти под зашифрованные данные в msvchost.dat. Виртуальный адрес функции вычисляется путём добавления RVA, хранящегося в svchost.ini, к базе образа kernel32.dll. Имена файлов svchost.ini и msvchost.dat генерируются путём комбинирования имени загружающего процесса с оставшимися частями имени файла, что затрудняет анализ, если механизм триггера не до конца понятен.

Имя процесса также работает как ключ дешифрования для данных в msvchost.dat, что представляет собой ещё одну технику защиты от анализа. Данные дешифруются в shellcode и выполняются в памяти. На этом этапе данные, хранящиеся в system.dat, дешифруются для извлечения полезной нагрузки HoldingHands.

Код проверяет командную строку текущего процесса и продолжает работу только когда это C:\windows\system32\svchost.exe -k netsvcs -p -s Schedule. Поскольку shellcode msvchost.dat запускается косвенно через Планировщик заданий, он выполняется в отдельной сессии от пользователя, требуя дополнительных шагов для восстановления доступа на уровне пользователя.

Чтобы выполнить полезную нагрузку HoldingHands на уровне пользователя, код получает список всех терминальных сессий, ищет активную сессию с вошедшим в систему пользователем, дублирует токен доступа пользователя и запускает taskhostw.exe, куда внедряются расшифрованные данные из system.dat.

Полезная нагрузка HoldingHands остаётся практически неизменной по сравнению с предыдущей атакой. Ключевое добавление - новая задача C2, обновляющая IP-адрес сервера через запись в реестр, что позволяет злоумышленникам изменять инфраструктуру без переразвёртывания вредоносного ПО. Команда для завершения работы полезной нагрузки была изменена с 0x15 на 0x17.

Злоумышленники продолжают полагаться на фишинговые приманки и многоуровневые методы уклонения для доставки вредоносного ПО, одновременно скрывая свою активность. Однако эти же тактики предоставляют ценные зацепки, связывающие кампании across границами. Отслеживая инфраструктуру, повторное использование кода и поведенческие паттерны, FortiGuard Labs связали атаки, охватывающие Китай, Тайвань, Японию и теперь Малайзию, и идентифицировали последний вариант HoldingHands в процессе.

Индикаторы компрометации

IPv4

- 154.91.64.45

- 156.251.17.12

- 206.238.199.22

- 206.238.221.182

- 206.238.221.244

- 38.60.203.110

Domains

- gjqygs.cn

- jpjpz1.cc

- jpjpz1.top

- jppjp.vip

- zcqiyess.vip

- zxp0010w.vip

SHA256

- 031c916b599e17d8cfa13089bddafc2436be8522f0c9e479c7d76ba3010bbd18

- 03e1cdca2a9e08efa8448e20b50dc63fdbea0e850de25c3a8e04b03e743b983d

- 0db506d018413268e441a34e6e134c9f5a33ceea338fc323d231de966401bb2c

- 1c4bc67ae4af505f58bd11399d45e196fc17cc5dd32ad1d8e6836832d59df6e6

- 2b1719108ec52e5dea20169a225b7d383ad450195a5e6274315c79874f448caa

- 804dc39c1f928964a5c02d129da72c836accf19b8f6d8dc69fc853ce5f65b4f3

- 8d25da6459c427ad658ff400e1184084db1789a7abff9b70ca85cf57f4320283

- c138ff7d0b46a657c3a327f4eb266866957b4117c0507507ba81aaeb42cdefa9

- c6095912671a201dad86d101e4fe619319cc22b10b4e8d74c3cd655b2175364c

- dc45981ff705b641434ff959de5f8d4c12341eaeda42d278bd4e46628df94ac5

- fb9c9ed91fc70f862876bd77314d3b2275069ca7c4db045e5972e726a3e8e04c