Специалисты компании tLab Technologies обнаружили одну из первых в стране фишинговых кампаний нового типа, нацеленную на клиента государственного сектора. Атака использовала поддельные страницы входа для кражи учётных данных с последующей передачей данных через Telegram API. Хотя метод эксфильтрации через легитимные сервисы не нов, профессионализм реализации делает угрозу особо опасной для неопытных пользователей, сообщили эксперты.

Описание

Техника атаки: JavaScript и Telegram Bot

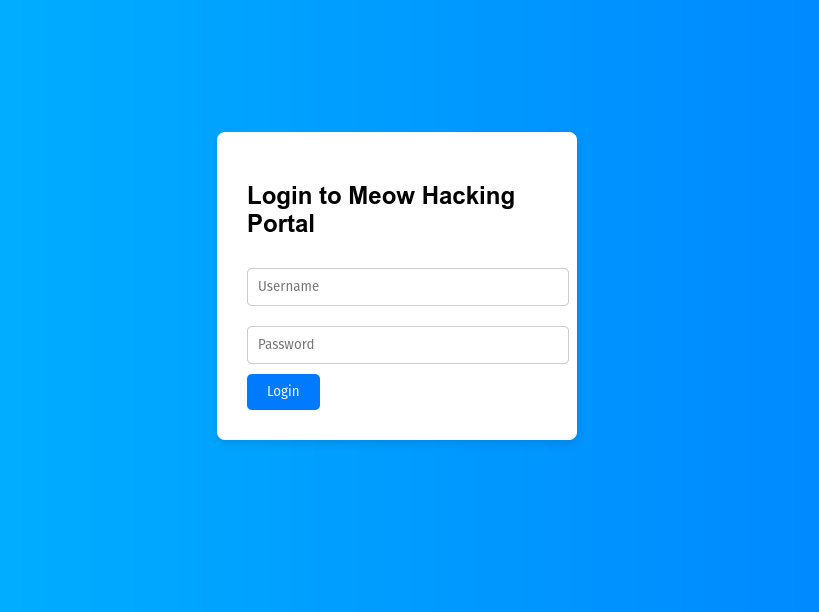

Фишинговые страницы, визуально идентичные легальным сайтам, перехватывали логины и пароли жертв с помощью JavaScript. При отправке формы данные мгновенно передавались злоумышленникам через Telegram Bot API. В качестве доказательства концепции исследователи воссоздали упрощённый механизм:

HTML-форма имитирует интерфейс входа в систему "Meow Hacking Portal". При вводе данных JavaScript блокирует стандартную отправку, извлекает учётные записи и формирует сообщение вида "Username: ${username}\nPassword: ${password}". Далее функция "sendToTelegram" отправляет данные через POST-запрос к API Telegram, используя токен бота ("7725786727:AAEuylKfQgTg5RBMeXwyk9qKhcV5kULP_po") и ID чата ("5547299598"). Весь процесс занимает секунды, а злоумышленник получает информацию в своём Telegram-клиенте.

Реальные инциденты в Казахстане

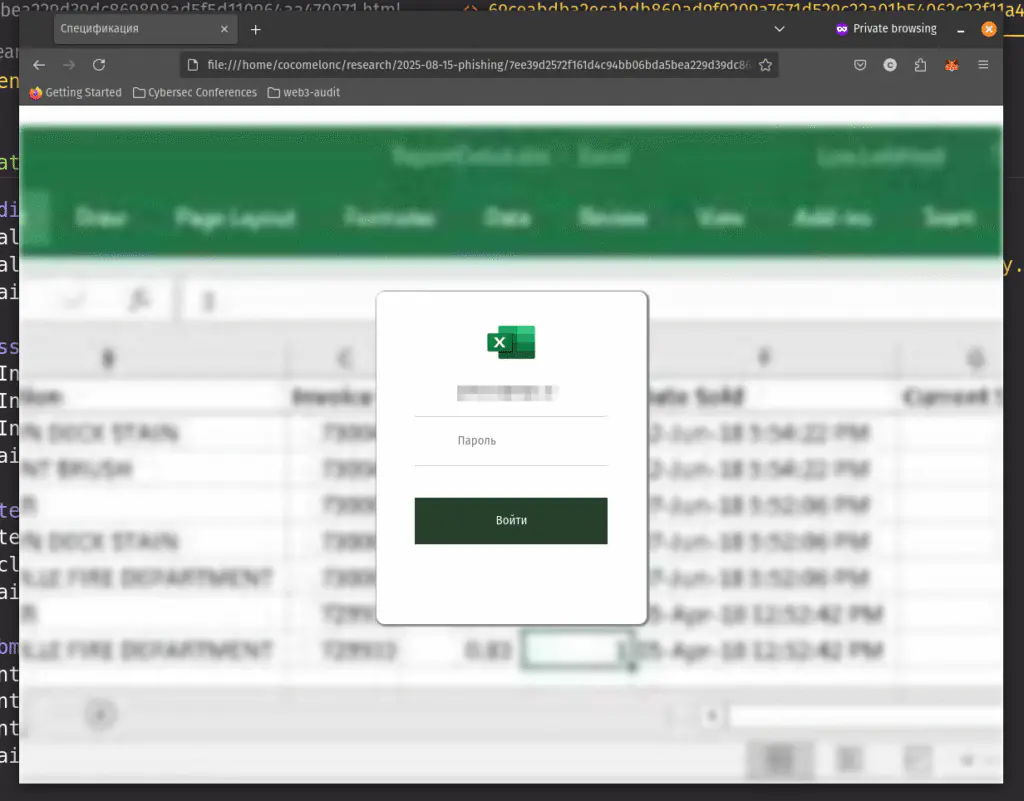

Атака на государственную организацию Казахстана использовала аналогичный подход, но с усложнёнными элементами социальной инженерии. Страница подделывала интерфейс системы *.*.gov.kz с предзаполненным email в формате *@*.*.gov.kz. Пользователям показывались сообщения: "Подтвердите свой почтовый ящик, чтобы получить доступ к файлу" и "Файл защищён системой безопасности *.*.gov.kz". При вводе пароля данные передавались на другой Telegram-бот (токен: "7527440371:AAGIaR_ObbDwitbGuKLl4bH_qMt6TnGpuTY", ID чата: "6516482987").

Второй обнаруженный образец (SHA-256: "7ee39d2572f161d4c94bb06bda5bea229d39dc869808ad5f5d110964aa470071") использовал хостинг Firebase для фонового изображения и сервис submit-form.com для сбора данных. После кражи учётных записей жертва перенаправлялась на легитимный сайт Microsoft Support, создавая иллюзию успешной операции.

Тактика и инфраструктура злоумышленников

Эксперты tLab реконструировали Cyber Kill Chain атаки:

- Наведение: Целью стали пользователи государственных ресурсов Казахстана.

- Оружиезация: Фишинговые страницы с JavaScript-логикой.

- Доставка: Ссылки распространялись через поддельные письма и соцсети.

- Эксплуатация: Доверие жертв эксплуатировалось через точную имитацию официальных сайтов.

- Управление: Telegram API использовался как канал командования.

- Завершение: Похищенные данные применялись для доступа к системам.

Ключевым преимуществом атакующих стало использование легальных сервисов (Telegram, Firebase, submit-form.com), что затрудняет блокировку и детектирование.

"Эти атаки подчёркивают, что даже легальные платформы могут стать инструментами киберпреступников. Бдительность и многоуровневая защита остаются критически важными", - заключили в tLab.

Индикаторы компрометации

SHA256

- 7ee39d2572f161d4c94bb06bda5bea229d39dc869808ad5f5d110964aa470071

Telegram Token

- 7527440371:AAGIaR_ObbDwitbGuKLl4bH_qMt6TnGpuTY

Telegram Chat ID

- 6516482987

Network Endpoint

- submit-form.com/On59mco96

Redirect URL

- support.microsoft.com/EN-EN/onedrive