В период с июня по август 2025 года платформа CrowdStrike Falcon успешно блокировала сложную кампанию по распространению вредоносного программного обеспечения, которая пыталась скомпрометировать более 300 клиентских сред. Атака была нацелена на пользователей операционной системы macOS и предполагала использование модифицированной версии стиллера Atomic macOS Stealer (AMOS), известной как SHAMOS. Разработчиком угрозы выступила киберпреступная группа COOKIE SPIDER, которая действует по модели malware-as-a-service, сдавая вредоносное ПО в аренду другим злоумышленникам.

Описание

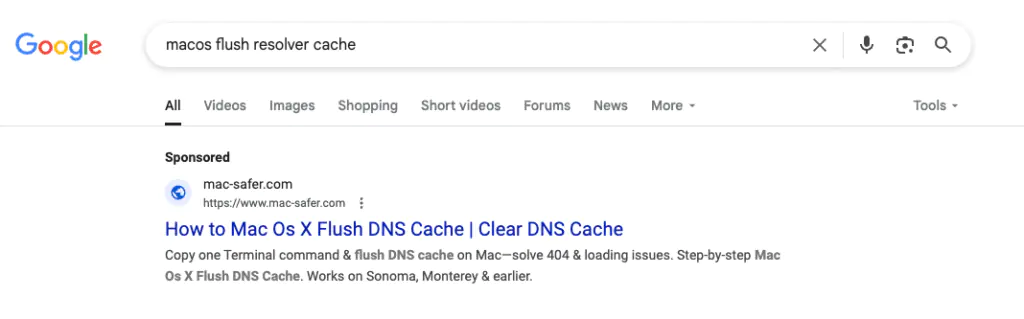

Кампания активно использовала механизм malvertising - вредоносной рекламы в поисковых системах. Пользователи, искавшие решения для проблем macOS, таких как сброс кэша DNS, видели в результатах поиска рекламные объявления, ведущие на поддельные сайты технической поддержки. На этих сайтах жертвам предлагалось выполнить в терминале одну команду, которая загружала и запускала вредоносный скрипт.

География атаки охватывала множество стран, включая США, Великобританию, Японию, Китай, Колумбию, Канаду, Мексику и Италию. Примечательно, что среди жертв не оказалось пользователей из России. Это, вероятно, связано с правилами русскоязычных киберпреступных форумов, которые запрещают атаки на целый ряд стран, включая РФ и другие государства СНГ.

Одним из рекламных профилей в Google Ads, используемых злоумышленниками, значился легальный австралийский магазин электроники. Эксперты CrowdStrike с умеренной долей уверенности полагают, что преступники просто использовали имя магазина для прикрытия, поскольку рекламируемые URL-адреса - mac-safer[.]com и rescue-mac[.]com - не имели отношения к реальному бизнесу компании.

Ключевым элементом атаки стала односрочная команда, которая декодировала строку в Base64 и загружала с сервера злоумышленников Bash-скрипт. Этот скрипт, в свою очередь, запрашивал пароль жертвы и загружал исполняемый файл SHAMOS. Подобная тактика позволяет обходить встроенные механизмы безопасности macOS, такие как Gatekeeper, поскольку установка происходит напрямую через терминал без использования стандартных процедур верификации.

SHAMOS демонстрирует высокую адаптивность: после запуска он проверяет окружение на наличие признаков песочницы или виртуальной машины, выполняет разведывательные команды AppleScript, ищет на диске файлы кошельков криптовалют и другие конфиденциальные данные. Собранная информация архивируется и отправляется злоумышленникам через curl. Кроме того, программа может загружать дополнительные вредоносные модули, включая фейковое приложение Ledger Live и компоненты ботнета.

Для обеспечения персистентности SHAMOS создает файл com.finder.helper.plist в каталоге LaunchDaemons, если пользователь имеет права sudo. Это позволяет malware сохранять активность после перезагрузки системы.

CrowdStrike также сообщает о других примерах подобных кампаний. В частности, злоумышленники создали поддельный репозиторий на GitHub, имитирующий официальную страницу популярного терминала iTerm2. Инструкции по установке содержали почти идентичную вредоносную команду, что и в случае с malvertising-кампанией.

Платформа Falcon обеспечила многоуровневую защиту, используя машинное обучение и поведенческие индикаторы атаки (IOA). Блокировка происходила как на этапе загрузки вредоносного скрипта, так и при попытке его выполнения, а также на последующих стадиях - сбора данных, установки персистентности и эксфильтрации.

Аналитики CrowdStrike пришли к выводу, что использование вредоносной рекламы и односрочных команд установки останется популярным методом среди киберпреступников, ориентированных на macOS. Эта комбинация позволяет эффективно обходить встроенные средства защиты и привлекает большое количество потенциальных жертв через поисковые системы.

Рекомендации для пользователей включают повышенную осторожность при выполнении команд из непроверенных источников, использование официальных сайтов и репозиториев для загрузки ПО, а также установку современных антивирусных решений с актуальными базами сигнатур и поведенческим анализом.

Индикаторы компрометации

Domains

- mac-safer.com

- rescue-mac.com

URLs

- https://github.com/jeryrymoore/Iterm2

- https://icloudservers.com/gm/install.sh

- https://icloudservers.com/gm/update

- https://macostutorial.com/iterm2/install.sh

- https://macostutorial.com/iterm2/update

SHA256

- 231c4bf14c4145be77aa4fef36c208891d818983c520ba067dda62d3bbbf547f

- 4549e2599de3011973fde61052a55e5cdb770348876abc82de14c2d99575790f

- 95b97a5da68fcb73c98cd9311c56747545db5260122ddf6fae7b152d3d802877

- a4e47fd76dc8ed8e147ea81765edc32ed1e11cff27d138266e3770c7cf953322

- b01c13969075974f555c8c88023f9abf891f72865ce07efbcee6c2d906d410d5

- eb7ede285aba687661ad13f22f8555aab186debbadf2c116251cb269e913ef68