CERT-UA во исполнение Закона Украины "Об основных принципах обеспечения кибербезопасности Украины", принимаются организационно-технические меры по предотвращению, выявлению и реагированию на киберинциденты и кибератаки и устранению их последствий.

Armageddon APT

Непрерывное накопление и проведение анализа данных о киберинцидентах позволяет сделать вывод о том, что одной из наиболее персистентных киберугроз является UAC-0010 (Armageddon).

Основной задачей группировки является кибершпионаж. При этом, известно, по меньшей мере, об одном случае осуществления деструктивной деятельности на объекте информационной инфраструктуры.

По имеющейся информации количество одновременно инфицированных компьютеров, преимущественно функционирующих в пределах информационно-коммуникационных систем государственных органов, может достигать нескольких тысяч.

В качестве вектора первичной компрометации, в основном, используются электронные письма и сообщения в мессенджерах (Telegram, WhatsApp, Signal), в большинстве случаев, с использованием заранее скомпрометированных учетных записей.

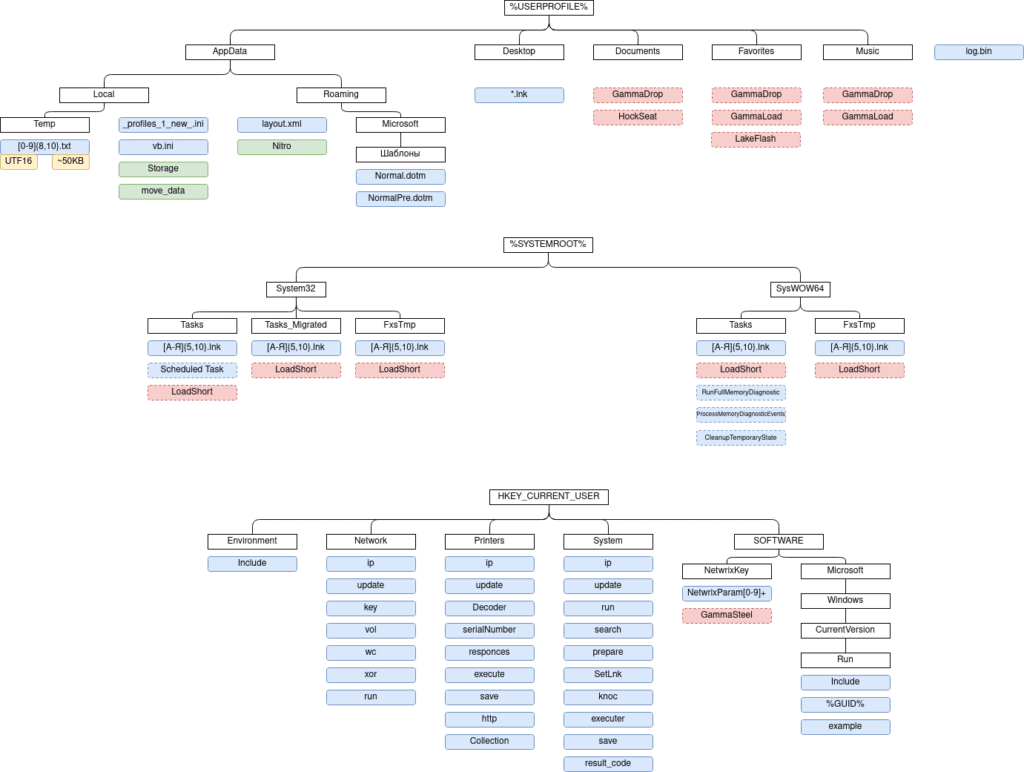

Кроме этого, с целью распространения вредоносных программ предусмотрена возможность поражения съемных носителей информации, легитимных файлов (в частности, ярлыков), а также, модификации шаблонов Microsoft Office Word, что фактически обеспечивает инфицирование всех создаваемых на ЭВМ документов за счет добавления соответствующего макроса.

Учитывая проведенные компьютерно-технические исследования можем утверждать, что после начального поражения, при условии заинтересованности злоумышленников в ЭВМ, похищение файлов по определенному перечню расширений (. doc, .docx, .xls, .xlsx, .rtf, .odt, .txt, .jpg, .jpeg, .pdf, .ps1, .rar, .zip, .7z, .mdb), как правило, осуществляется в течение 30-50 минут (как правило, с применением вредоносных программ GAMMASTEEL). Характерным признаком отработки упомянутого стиллера на компьютере является создание файла-журнала (например, %LOCALAPPDATA%\_profiles_1_new_.ini), который будет содержать хеш-суммы похищенных файлов (с учетом некоторых мета-данных). Количество записей в этом журнале целесообразно отождествлять с количеством похищенных файлов.

Компьютер, функционирующий в пораженном состоянии около недели, может насчитывать от 80 до 120 и более вредоносных (инфицированных) файлов, не считая тех файлов, которые будут созданы на съемных носителях информации, которые будут подключаться в течение этого периода к ЭВМ.

Если в процессе обеззараживания, после очистки реестра операционной системы, удаления файлов, запланированных задач и т.д., на ЭВМ будет оставлен хотя бы один инфицированный файл или документ (довольно часто пользователями осуществляется переустановка ОС и перенос без проверки "необходимых" документов), то инфицирование компьютера с высокой вероятностью произойдет повторно.

Сейчас наиболее распространенным и актуальным способом первичной компрометации является отправка жертве архива, содержащего HTM или HTA-файл. Открытие HTM-файла приведет к созданию архива с релевантным названием, который будет содержать LNK-файл, запуск которого инициирует цепь инфицирования.

На текущий момент большинство функционала, предназначенного для похищения документов и удаленного выполнения команд, реализовано с помощью PowerShell. При необходимости осуществления интерактивного удаленного доступа с помощью PowerShell на ЭВМ может быть установлен Anydesk.

Следует заметить, что группировка постоянно подстраивается к применяемым средствам и методам защиты. В частности, с целью обхода двухфакторной аутентификации реализован PowerShell-сценарий, который обеспечивает похищение данных сессии (Cookie).

Злоумышленниками принимаются отдельные меры для обеспечения отказоустойчивости их сетевой инфраструктуры и избежания детектирования на сетевом уровне. Например, с целью обхода необходимости использования подсистемы DNS, для определения IP-адресов серверов управления используются сторонние сервисы и/или ресурсы Telegram (Telegraph). В течение суток IP-адреса промежуточных управляющих узлов могут меняться от 3 до 6 и более раз, что, среди прочего, свидетельствует о соответствующей автоматизации процесса.

Indicators of Compromise

IPv4

- 104.248.152.19

- 109.234.36.95

- 134.209.219.191

- 137.184.64.190

- 141.98.234.130

- 141.98.234.131

- 141.98.234.134

- 141.98.234.135

- 141.98.234.40

- 143.198.55.82

- 144.126.223.47

- 146.190.134.41

- 146.190.136.109

- 147.182.246.254

- 147.182.252.149

- 157.230.191.232

- 159.223.61.130

- 159.223.80.72

- 164.92.75.229

- 164.92.93.229

- 165.232.151.219

- 165.232.159.110

- 165.232.165.208

- 167.172.65.196

- 167.71.218.48

- 174.138.44.162

- 178.128.16.150

- 185.143.223.228

- 185.143.223.230

- 185.247.184.115

- 185.247.184.116

- 185.247.184.120

- 185.247.184.127

- 185.247.184.130

- 185.247.184.133

- 185.247.184.134

- 185.247.184.136

- 185.39.204.149

- 185.39.204.161

- 185.39.204.162

- 185.39.204.165

- 185.39.204.169

- 185.39.204.177

- 185.39.204.183

- 185.39.204.185

- 185.39.204.189

- 185.39.204.191

- 185.39.204.192

- 185.39.207.31

- 185.39.207.32

- 185.39.207.33

- 185.39.207.38

- 185.39.207.42

- 185.39.207.90

- 188.166.243.219

- 188.94.155.19

- 188.94.155.46

- 188.94.155.47

- 188.94.155.77

- 188.94.156.162

- 188.94.156.165

- 188.94.156.185

- 193.228.128.76

- 193.228.128.80

- 193.228.128.94

- 193.228.128.99

- 193.42.112.167

- 193.42.112.220

- 193.42.112.28

- 194.180.191.30

- 194.87.216.82

- 194.87.45.101

- 194.87.45.104

- 194.87.45.108

- 194.87.45.109

- 194.87.45.111

- 194.87.45.92

- 195.133.88.30

- 195.133.88.31

- 195.133.88.32

- 195.133.88.34

- 212.18.104.38

- 212.18.104.52

- 212.18.104.54

- 212.18.104.55

- 212.18.104.59

- 217.78.239.148

- 217.78.239.71

- 24.199.102.96

- 24.199.106.158

- 31.129.22.100

- 31.129.22.101

- 31.129.22.102

- 31.129.22.105

- 31.129.22.88

- 31.129.22.89

- 31.129.22.94

- 31.129.22.95

- 31.129.22.98

- 31.129.22.99

- 45.82.13.55

- 45.82.13.60

- 45.82.13.86

- 45.95.232.102

- 45.95.232.147

- 45.95.232.151

- 45.95.233.145

- 45.95.233.161

- 45.95.233.163

- 46.29.234.106

- 46.29.234.95

- 46.29.234.99

- 5.44.42.130

- 5.44.42.137

- 5.44.42.144

- 5.44.42.145

- 5.44.42.189

- 5.44.42.198

- 5.44.42.203

- 5.44.42.204

- 68.183.179.176

- 68.183.191.122

- 77.246.107.190

- 77.246.107.204

- 77.246.107.59

- 77.246.111.193

- 77.246.111.45

- 78.153.139.151

- 78.153.139.169

- 78.153.139.176

- 81.19.140.137

- 85.159.228.50

- 85.159.228.56

- 89.185.84.128

- 89.185.84.130

- 89.185.84.138

- 89.185.84.140

- 89.185.84.141

- 89.185.84.142

- 89.185.84.143

- 89.185.84.148

- 89.185.84.151

- 89.185.84.30

- 89.23.107.203

- 89.23.108.123

- 89.23.108.95

- 89.23.108.97

- 91.201.114.233