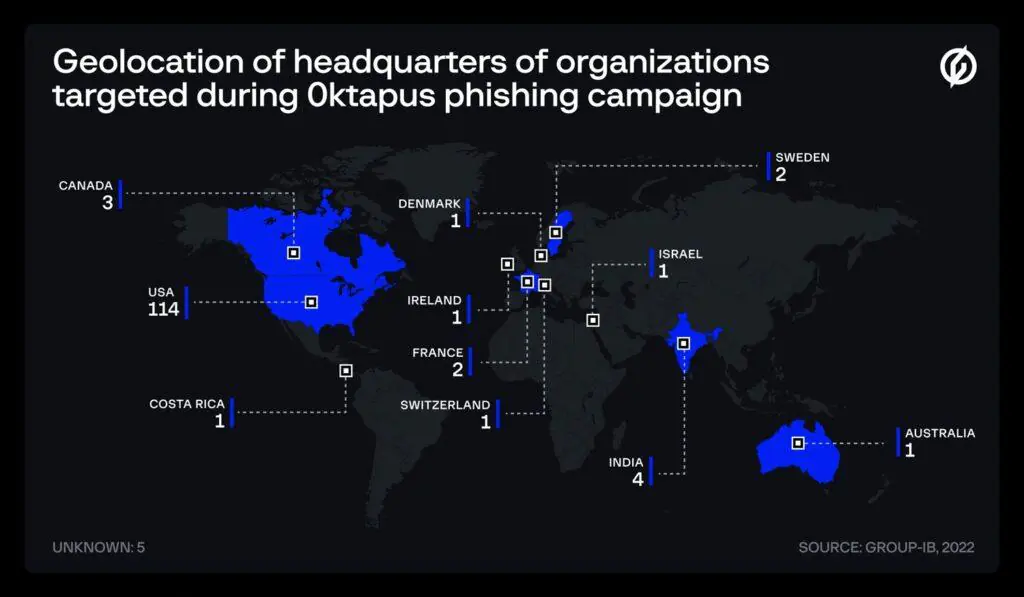

Кампания 0ktapus активна как минимум с марта 2022 года. Основной целью этой кампании была кража идентификационных данных Okta и кодов двухфакторной аутентификации (2ФА) для проведения последующих атак на цепочку поставок. Отчет гласит, что подавляющее большинство жертв 0ktapus находится в США, и многие из них используют сервисы управления идентификацией и контролем доступа Okta.

Фишинговые атаки на сотрудников Twilio и Cloudflare оказались частью этой масштабной кампании, в результате которой была скомпрометирована 9931 учетная запись более чем в 130 компаниях. Взлом Twilio произошел в начале августа 2022 года. Тогда выяснилось, что неизвестные злоумышленники организовали фишинговую атаку на сотрудников компании, похитили их учтенные данные, а затем использовали для доступа к информации о некоторых клиентах.

Как стало известно позже, этот инцидент затронул 163 компании-клиента Twilio, а вскоре о похожих атаках сообщили Cloudflare, MailChimp и Klaviyo. Атаки начали развиваться дальше — из-за компрометации перечисленных компаний, пострадали и другие. Например, мессенджер Signal.

По информации СМИ, среди целей хакеров были Coinbase, KuCoin, Binance, Microsoft, Telus, Verizon Wireless, T-Mobile, AT&T, Sprint, Rogers, Mailgun, Slack, Box, SendGrid, Yahoo, Sykes, BestBuy и Infosys.

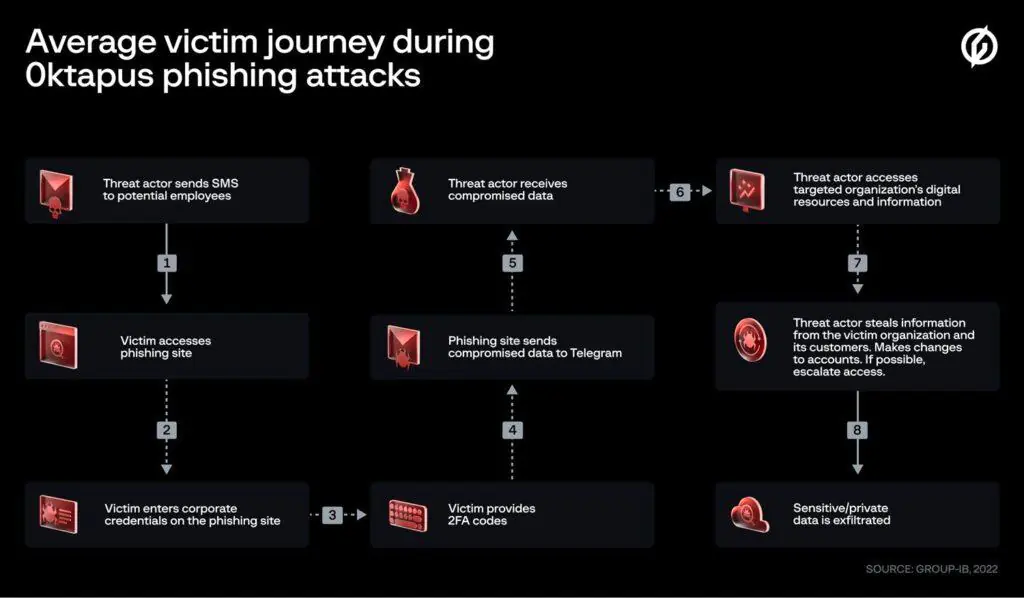

Схема атаки

Indicators of Compromise

IPv4

- 45.32.66.165

- 45.63.39.116

- 45.63.39.151

- 45.63.79.150

- 45.76.171.233

- 45.76.238.53

- 45.76.80.199

- 64.227.23.72

- 66.42.107.233

- 66.42.90.140

- 66.42.91.138

TTP - тактика, техника, процедуры

Тактика, методы и процедуры (TTP) обобщают предполагаемые методы MITRE ATT&CK, используемые 0ktapus.

| ID | Техника | CWE | Описание | Доверие |

| 1 | T1006 | CWE-22 | Обход имени пути | Высокий |

| 2 | T1055 | CWE-74 | Инъекция | Высокий |

| 3 | T1059 | CWE-94 | Межсайтовый скриптинг | Высокий |