Команда Sysinternals выпустила новую версию Sysmon. В ней номер версии доведен до 14.0, а схема повышена до 4.82.

Помимо исправлений нескольких утечек памяти, которые происходили в определенных граничных случаях в драйвере или между драйвером и службой, появился новый тип события! Новое событие имеет ID 27 и называется FileBlockExecutable.

Sysmon теперь препятствует записи исполняемых файлов в файловую систему на основе заголовка файла в соответствии с критериями фильтрации. Это может быть очень мощной функцией, блокирующей определенные программы, записывающие вредоносные файлы на диск. В качестве простого примера пример конфигурации, которая не позволяет записывать PE-файлы в каталог загрузок.

| 1 2 3 4 5 6 7 8 9 | <Sysmon schemaversion="4.82"> <EventFiltering> <RuleGroup name="" groupRelation="or"> <FileBlockExecutable onmatch="include"> <TargetFilename condition="contains all">C:\Users;Downloads</TargetFilename> </FileBlockExecutable> </RuleGroup> </EventFiltering> </Sysmon> |

То же самое справедливо для файла DLL/XLL/WLL, поскольку он будет иметь тот же MZ-заголовок.

Очевидно, что делать это в папке загрузок - это не то, что большинство людей будет использовать. Более полезным будет, например, запись исполняемых файлов из процессов Office, где макрос может загрузить вторичную полезную нагрузку и выполнить ее.

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 | <Sysmon schemaversion="4.82"> <EventFiltering> <RuleGroup name="" groupRelation="or"> <FileBlockExecutable onmatch="include"> <Image name="technique_id=T1105,technique_name=Ingress Tool Transfer" condition="image">excel.exe</Image> <Image name="technique_id=T1105,technique_name=Ingress Tool Transfer" condition="image">winword.exe</Image> <Image name="technique_id=T1105,technique_name=Ingress Tool Transfer" condition="image">powerpnt.exe</Image> <Image name="technique_id=T1105,technique_name=Ingress Tool Transfer" condition="image">outlook.exe</Image> <Image name="technique_id=T1105,technique_name=Ingress Tool Transfer" condition="image">msaccess.exe</Image> <Image name="technique_id=T1105,technique_name=Ingress Tool Transfer" condition="image">mspub.exe</Image> </FileBlockExecutable> </RuleGroup> </EventFiltering> </Sysmon> |

Другие соображения могут заключаться в том, чтобы запретить определенным инструментам сценариев, определенным временным папкам записывать файлы или быть записанными в них.

Обязательно тщательно это тестируйте!

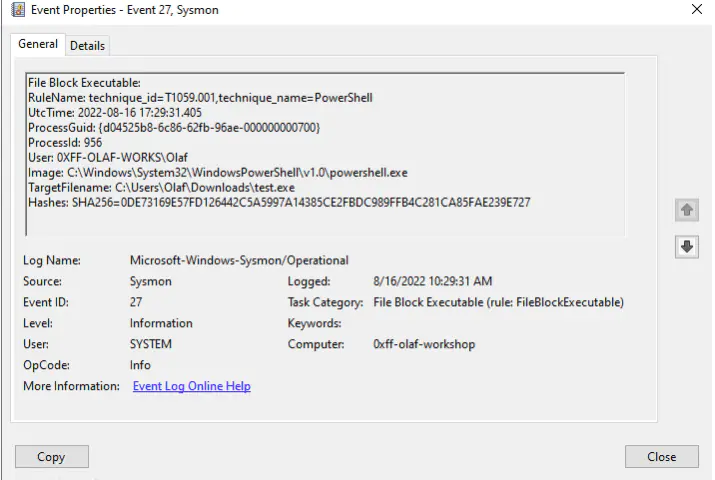

Хотя в командной строке нет ошибки, файл не записывается на диск. Sysmon предотвратил это, как показывает событие ниже.

Информация из этого события:

- ProcessGuid

- ProcessId

- Пользователя, который выполнил действие

- Какое изображение/бинарный файл был использован

- TargetFilename

- Хэши TargetFilename.

К сожалению,нет оригинального инициирующего имени файла (пока), что сделало бы эту функцию еще более надежной при создании конфигураций, поскольку их сложнее изменить, чем имя файла.

Применение этой функции будет различным в разных организациях и будет иметь разную ценность для различных целей использования. Она, безусловно, может помочь в укреплении рабочей станции или послужить дополнительным шагом в создании более сложных условий для злоумышленников.

С учетом всего сказанного, это интересный шаг в сторону не только регистрации, но и действий. Очевидно, что это требует гораздо большего тестирования, поскольку вы можете существенно повлиять на операции. И, как всегда, не тестируйте это в производстве, дайте ему поработать некоторое время в лаборатории, затем на наборе эталонных машин и после некоторой валидации внедряйте его в производство.

Кроме того, в таких новых версиях функций, как эта, могут возникнуть неизвестные проблемы. Запускать это в производство не рекомендуется в течение некоторого времени.