Чтобы каждое правило Sigma было эффективным для обнаружения, важно определить, по каким типам журналов должна выполнять поиск ваша SIEM-система. Это важно не только для эффективности обнаружений, но и для обеспечения того, чтобы обнаружение выполнялось по корректному набору полей и применяемым значениям.

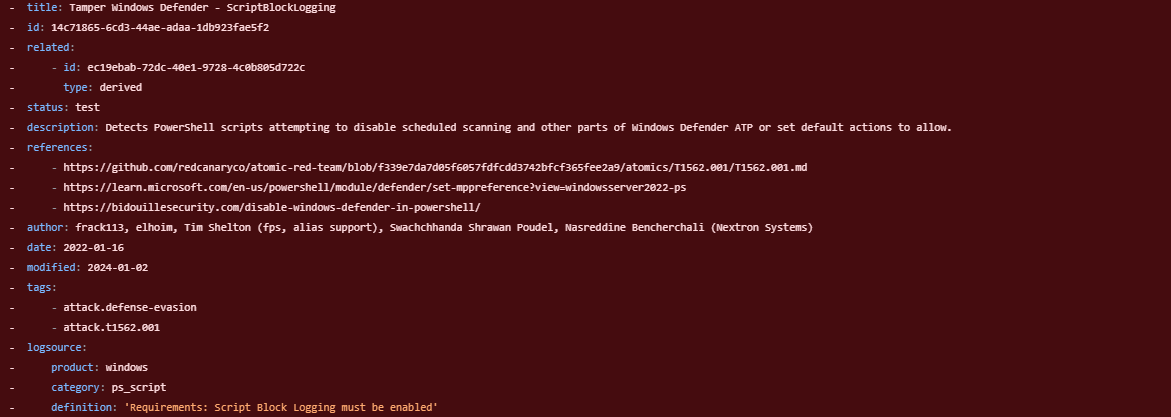

Каждое определение источника журналов (logsource) в правиле Sigma состоит из трех отдельных полей. Эти поля в комбинации определяют конкретный источник журналов.

- category (категория)

- product (продукт)

- service (сервис)

Каждый источник журналов Sigma затем обычно (в зависимости от вашей SIEM) добавляется в начало запроса обнаружения, чтобы этот запрос нацеливался только на тот конкретный набор журналов, который релевантен для данного обнаружения. Смотрите пример ниже:

Основы источников журналов

Пречем запросы Sigma можно будет эффективно использовать в SIEM организации или инструментах оповещения, важно определить, может ли обнаружение выполнять поиск по соответствующим типам журналов, которые требует правило Sigma.

Поскольку каждый источник журналов выглядит довольно похоже - особенно в правилах Sigma, нацеленных на домен Microsoft Windows - важно понимать, когда правила Sigma будут соответствовать источнику журналов, так как любые несоответствия в logsource могут сделать обнаружение неэффективным.

Типы источников журналов

Значение category используется для выбора всех файлов журналов, записанных определенной группой продуктов, например, журналов межсетевых экранов или веб-серверов.

Значение product используется для выбора всех журналов определенного продукта. Например, всех типов журналов событий Windows, включая «Security», «System», «Application» и новые типы журналов, такие как «AppLocker» и «Windows Defender».

Используйте значение service, чтобы выбрать только подмножество журналов продукта, например, «sshd» в Linux или журнал событий «Security» в системах Windows.

Поле definition (определение)

Вы также можете увидеть поле definition в описании источника журналов. Оно может предоставлять дополнительную информацию о том, как правильно интегрировать источник данных журналов, и не учитывается при сопоставлении источников журналов.

| 1 2 3 4 5 6 7 8 9 10 | tags: - attack.privilege_escalation - attack.t1548 logsource: product: windows category: ps_script definition: Ведение журнала блоков сценариев (Script Block Logging) должно быть включено detection: selection: ScriptBlockText|contains: 'Invoke-Nightmare' |

Доступные источники журналов

Стандартные источники журналов

Ниже приведен список стандартных источников журналов Sigma. Это источники, используемые в репозитории sigma/rules.

| Продукт / Сервис | Код для использования в правиле |

| AWS - Cloudtrail | logsource: product: aws service: cloudtrail |

| Antivirus | logsource: category: antivirus |

| Apache | logsource: service: apache |

| Azure - Activity Logs | logsource: product: azure service: activitylogs |

| Azure - Audit Logs | logsource: product: azure service: auditlogs |

| Azure - Signin Logs | logsource: product: azure service: signinlogs |

| Cisco - AAA Accounting | logsource: category: accounting product: cisco service: aaa |

| DNS | logsource: category: dns |

| Firewall | logsource: category: firewall |

| Google Cloud Platform - Audit | logsource: product: gcp service: gcp.audit |

| Google Workspace - Admin | logsource: product: google_workspace service: google_workspace.admin |

| Linux | logsource: product: linux |

| Linux - Auditd | logsource: product: linux service: auditd |

| Linux - Auth | logsource: product: linux service: auth |

| Linux - Process Creation | logsource: category: process_creation product: linux |

| Linux - Sshd | logsource: product: linux service: sshd |

| Microsoft 365 - Exchange | logsource: product: m365 service: exchange |

| Microsoft 365 - Audit Logs | logsource: product: microsoft365portal service: auditlogs |

| Okta | logsource: product: okta service: okta |

| Proxy | logsource: category: proxy |

| Webserver | logsource: category: webserver |

| Windows | logsource: product: windows |

| Windows - Security | logsource: product: windows service: security |

| Windows - System | logsource: product: windows service: system |

| Windows - Process Creation | logsource: category: process_creation product: windows |

| Windows - PowerShell | logsource: product: windows service: powershell |

| Windows - PowerShell Scripts | logsource: category: ps_script product: windows |

| Windows - Sysmon | logsource: product: windows service: sysmon |

| Windows - Registry Event | logsource: category: registry_event product: windows |

| Windows - DNS Query | logsource: category: dns_query product: windows |

| Windows - Image Load | logsource: category: image_load product: windows |

| macOS - Process Creation | logsource: category: process_creation product: macos |

| Zeek - DNS | logsource: product: zeek service: dns |

| Zeek - HTTP | logsource: product: zeek service: http |

Пользовательские источники журналов

Sigma не ограничивает то, как может быть определен источник журналов, что означает, что вы можете использовать Sigma практически для любого типа источника журналов в вашей SIEM-системе.

С использованием Конвейеров (Pipelines) вы можете указать детальное сопоставление полей (field-mapping) и источников журналов (logsource-mapping), чтобы гарантировать корректность ваших правил Sigma сразу после процесса конвертации.