Вредоносная программа Bandook - это коммерческий RAT, написанный на Delphi и C++, доступный по крайней мере с 2007 года. Он использовался против правительственных, финансовых, энергетических, медицинских, образовательных, ИТ и юридических организаций в США, Южной Америке, Европе и Юго-Восточной Азии. Bandook использовался Dark Caracal, а также в отдельной кампании под названием "Операция Манул".

Как распространяется Bandook

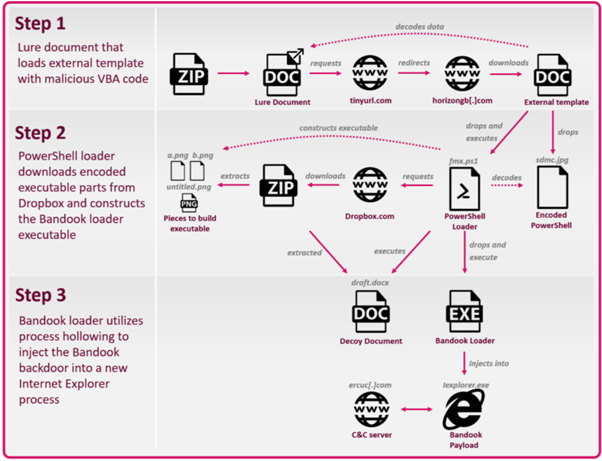

Цепочка процесса заражения Bandook состоит из трех этапов. Процесс начинается с фишинга через документ Microsoft Word с внедренным кодом, поставляемый в формате ZIP-файла.

Рисунок 1. Фишинговый документ Bandook, используемый для того, чтобы убедить пользователя включить макросы

Эта вредоносная программа использует различные шаблоны .doc и внешние шаблоны с макросами.

Рисунок 2: Примеры документов-приманок и внешних шаблонов с макросами

Интересный момент, связанный с вредоносными документами Bandook, заключается в том, что через некоторое время преступники меняют вредоносный внешний шаблон на доброкачественный, чтобы обойти защиту и реализовать наилучший возможный сценарий.

Внешний шаблон Bandook и макрос VBA

После открытия вредоносные макросы VBA загружаются с помощью внешнего шаблона через URL-адреса.

Сокращающие веб-сервисы, такие как TinyURL или bit.ly.

Рисунок 3: URL bit.ly внутри doc-файла, который загружает внешний шаблон с макросами VBA

После этого код макроса опускается и выполняет второй этап - полезную нагрузку PowerShell, зашифрованную внутри оригинального документа Word. Наконец, сценарий PowerShell загружает и выполняет последний этап Bandook - бэкдор. На следующем рисунке показана высокоуровневая схема этой угрозы.

Рисунок 4: Полная цепочка вредоносной программы Bandook

Вторая стадия Bandook - загрузчик PowerShell

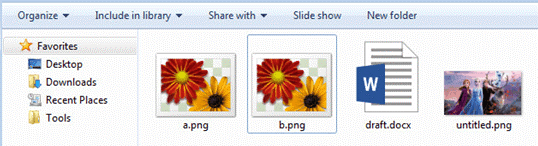

Как показано на рисунке 4, загрузчик PowerShell (fmx.ps1) декодирует и выполняет закодированный в base64 PowerShell, хранящийся во втором сброшенном файле (sdmc.jpg). Затем эта полезная нагрузка загружает zip-архив, содержащий четыре файла, из облачных сервисов, таких как Dropbox, Bitbucket или AWS S3 bucket. Затем архив сохраняется в общей папке пользователя, и файлы извлекаются.

Рисунок 5: Извлеченные файлы в общую папку пользователя

Три изображения используются для создания следующей полезной нагрузки в той же папке. Файлы a.png и b.png представляют собой два изображения, но файл untitled.png, в отличие от двух других файлов, имеет допустимый формат изображения. Он содержит скрытую функцию RC4, закодированную в RGB-значениях пикселей. Этот прием используется Bandook для маскировки своего присутствия.

После этого сценарий PowerShell выполняет вредоносную программу, открывает файл draft.docx и удаляет все предыдущие артефакты из общей папки.

Draft.docx - это доброкачественный документ, который убеждает жертву, что документ больше недоступен и что в целом выполнение прошло успешно.

Последний этап - Bandook

Последняя полезная нагрузка - это вариант Bandook, который начинается с загрузчика для создания нового экземпляра процесса Internet Explorer и внедрения в него вредоносной полезной нагрузки. Здесь используется хорошо известная техника под названием Process Hollowing для загрузки в память загрузчика, написанного на Delphi.

Полезная нагрузка связывается с сервером C2, отправляет основную информацию о зараженной машине и ждет дополнительных команд от сервера. В этой волне Bandook использовал пользовательскую версию вредоносной программы, содержащую всего 11 поддерживаемых команд:

| 1 2 3 4 5 6 7 8 9 10 11 12 | Command | Functionality @0001 Download and Execute file via HTTP @0002 Download and Execute file via a raw TCP socket @0003 Take a screenshot @0004 List drives @0005 List files @0006 Upload file @0007 Download file @0008 Shell execute @0009 Move File @0010 Delete file @0011 Get Public IP |

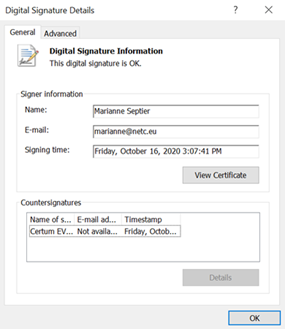

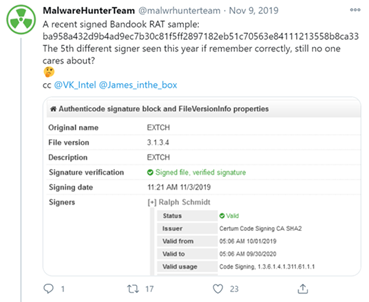

Bandook были замечены в 2019 и 2020 годах с использованием действительных и подписанных сертификатов кода для обхода защитных систем.

Рисунок 6: Подписанные образцы Bandook

В этой волне действительные сертификаты Certum также использовались для подписи исполняемого файла вредоносной программы Bandook.

Рисунок 7: Информация о действительной подписи недавно обнаруженного образца Bandook

В целом, в настоящее время в мире существует три варианта Bandok:

- Полноценная версия со 120 командами (не подписана)

- Полноценная версия (один образец) со 120 командами (подписана)

- Уменьшенная версия с 11 командами (подписана)

С появлением этих трех вариантов возрастает желание операторов уменьшить "след" вредоносной программы и свести к минимуму шансы на незамеченную кампанию против высокопоставленных целей.

Заключение

Bandook RAT - это старая вредоносная программа с тремя различными вариантами и доступными командами для уменьшения шансов на ее обнаружение. Используя сложный загрузчик с внешними шаблонами Word, вредоносная программа пытается обойти первоначальный обход обнаружения.

Для обхода защиты также используются сертификаты подписи кода, поскольку это рассматривается как точка доверия и позволяет обойти контроль учетных записей пользователей (UAC), когда он предлагает пользователю выполнить файл.

Indicators of Compromise

IPv4

- 41.41.255.235

- 45.142.213.108

- 45.142.214.31

- 58.235.189.192

- 88.198.122.116

TTP - тактика, техника, процедуры

Тактика, методы и процедуры (TTP) обобщают предполагаемые методы MITRE ATT&CK, используемые Bandook.

| ID | Техника | CWE | Описание | Доверие |

| 1 | T1006 | CWE-22 | Обход имени пути | Высокий |

| 2 | T1055 | CWE-74 | Инъекция | Высокий |

| 3 | T1059 | CWE-94 | Межсайтовый скриптинг | Высокий |

| 4 | T1059.007 | CWE-79, CWE-80 | Межсайтовый скриптинг | Высокий |