В июне 2022 года Kaspersky Lab обнаружили подозрительный шеллкод, запущенный в памяти системного процесса.

Minas Miner

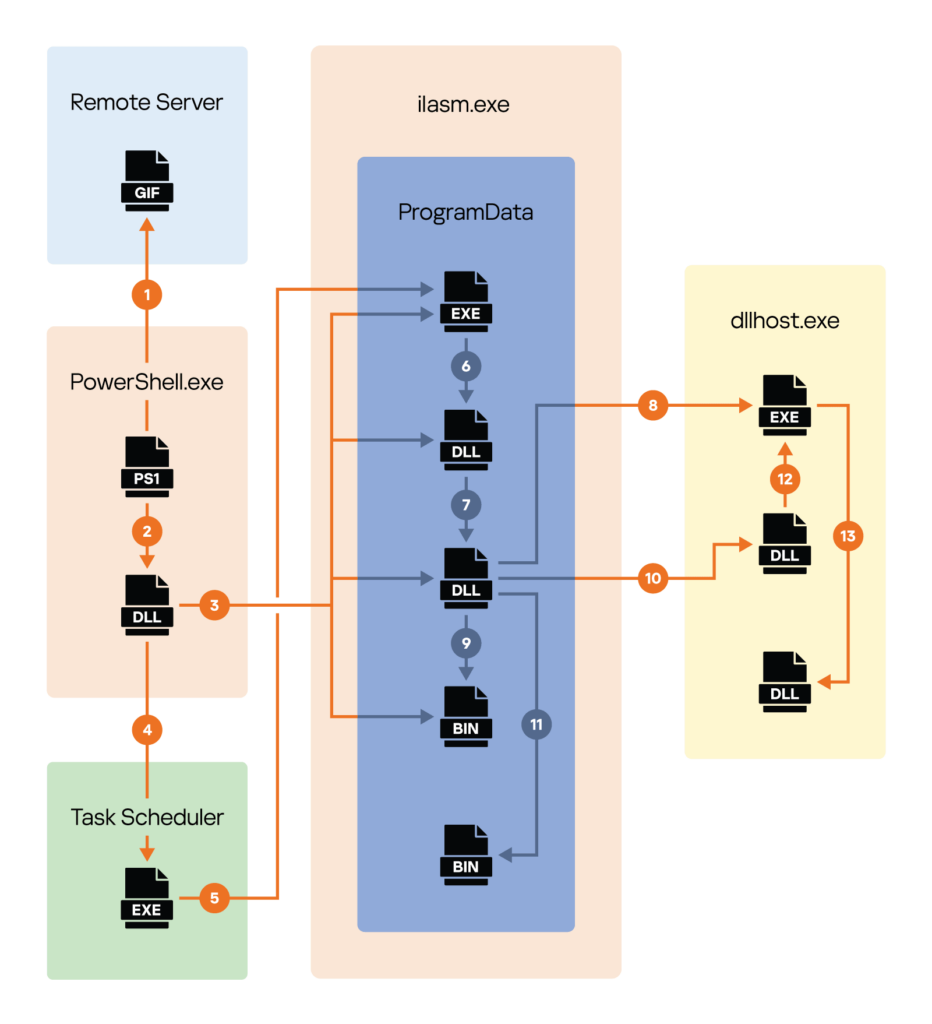

Kaspersky Lab не удалось воспроизвести всю процедуру заражения, но смогли восстановить ее по моменту выполнения PowerShell, как показано в приведенном ниже примере.

Цепочка заражения выглядит следующим образом:

Цепочка заражения выглядит следующим образом:

- Сценарий PowerShell запускается через планировщик задач и загружает файл lgntoerr.gif с удаленного сервера.

- Сценарий расшифровывает lgntoerr.gif, в результате чего создается .NET DLL, которая затем загружается.

- DLL .NET извлекает и расшифровывает три файла из своих ресурсов: две DLL и зашифрованную полезную нагрузку. Извлеченные файлы помещаются в каталог ProgramData.

- DLL .NET создает задачу автозапуска легитимного компонента ilasm.exe при запуске системы через Task Scheduler.

- Планировщик задач запускает ilasm.exe из каталога ProgramData.

- ilasm.exe запускает fusion.dll, вредоносный DLL, из той же директории.

- fusion.dll загружает вторую расшифрованную DLL.

- Эта DLL создает приостановленный процесс dllhost.exe.

- Затем он расшифровывает полезную нагрузку из зашифрованного двоичного файла.

- Расшифрованная полезная нагрузка загружается в процесс dllhost.exe как DLL.

- PID процесса dllhost.exe сохраняется в файле в каталоге ProgramData.

- Процесс dllhost.exe передает управление расшифрованной полезной нагрузке.

- DLL полезной нагрузки извлекает и запускает в памяти DLL майнера.

Kaspersky Lab назвали эту вредоносную программу Minas. Реконструировав цепочку заражения, Kaspersky Lab определили, что она возникла в результате запуска закодированного сценария PowerShell в качестве задачи, который, как мы полагаем с низкой степенью уверенности, был создан с помощью GPO.

Minas - это майнер, который использует стандартную реализацию и стремится скрыть свое присутствие. Сложность обнаружения достигается за счет шифрования, случайной генерации имен и использования методов перехвата и инъекций. Кроме того, он способен оставаться на зараженной системе, используя методы персистенции.

Хотя Kaspersky Lab не смогли с полной уверенностью определить, как была выполнена начальная команда PowerShell, индикаторы указывают на выполнение через GPO. Это особенно тревожно, поскольку означает, что злоумышленники скомпрометировали сеть, что указывает на то, что они прилагают большие усилия для установки своих майнеров.

Кроме того, вполне вероятно, что в будущем будет выпущен новый вариант, который избежит обнаружения антивирусом.

Indicators of Compromise

MD5

- 06fe9ab0b17f659486e3c3ace43f0e3a

- 08da41489b4b68565dc77bb9acb1ecb4

- 63e0cd6475214c697c5fc115d40327b4

- f38a1b6b132afa55ab48b4b7a8986181