Система, основанная на безопасности - это отличный подход для хакеров, поскольку она может сразу обнаружить любые дефекты и слабые места в компьютере или сети. Linux - наиболее часто используемая операционная система среди хакеров.

При запуске Masscan в Kali Linux возникает ошибка "FAIL: failed to load libpcap shared library"

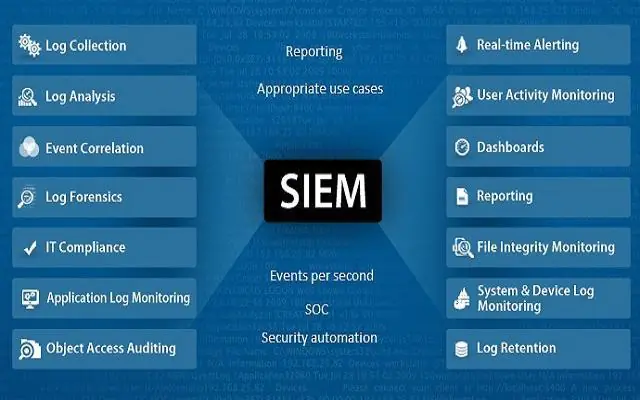

В идеальной картине мира безопасности одна система SIEM предоставляет полную картину угроз через единый интерфейс. Однако реальность центров обработки безопасности (SOC) часто иная: многие организации

Вокруг Endpoint Detection and Response (EDR) сложился ореол "must-have" решения. Вендоры, аналитики и даже коллеги часто подают его как единственную панацею от современных угроз.

Несколько лет назад на рынке начался массовый переход разработчиков SIEM с ElasticSearch на ClickHouse. В его пользу звучали такие аргументы, как высокая скорость обработки, колоночная структура данных

Kali Linux и Parrot OS - два дистрибутива Linux, в которых большое внимание уделяется кибербезопасности, конфиденциальности и тестированию на проникновение.

Экосистема дистрибутивов Linux предлагает различные варианты - от операционных систем, удобных для новичков, до сложных, ориентированных на конкретного пользователя.

Сканирование веб-сервера на наличие уязвимостей, неправильной конфигурации БЕСПЛАТНО с помощью сканера Nikto.

Ngrok - это многоплатформенное приложение, которое позволяет нам направлять наш локальный сервер разработки в интернет без переадресации портов. Ngrok размещает наш локально размещенный веб-сервер в поддомене ngrok.

Медиаплеер VLC - это бесплатный кроссплатформенный медиаплеер с открытым исходным кодом. VLC доступен для настольных операционных систем и мобильных платформ, таких как android и IOS.

Nmap - это сканер портов на основе CLI. Поскольку современные сети в значительной степени зависят от портов TCP, сканирование этих портов может раскрыть ценные и важные данные об устройстве в сети.

С течением времени использование баз данных для управления хранением различных данных значительно расширяется при разработке веб-приложений. База данных облегчает взаимодействие между пользователями и серверами.