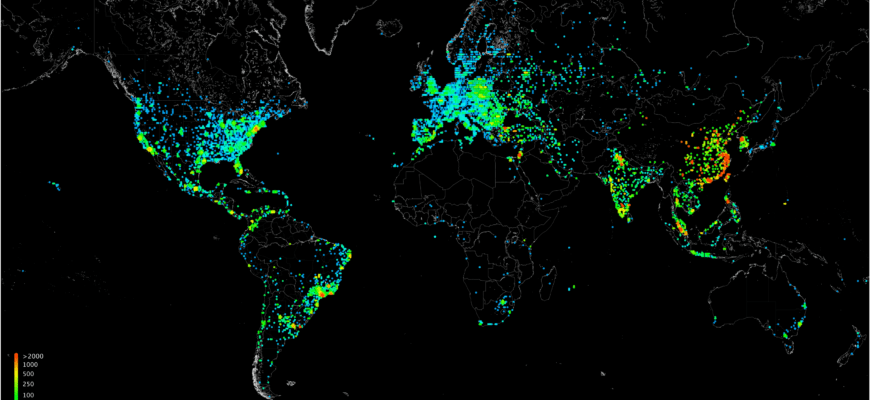

Некоторое время назад QiAnXin перехватили сомнительный ELF-образец с нулевым уровнем обнаружения на VirusTotal. Этот образец, названный pandoraspear и использующий модифицированную оболочку UPX, имеет MD5-сигнатуру 9a1a6d484297a4e5d6249253f216ed69. Наш анализ показал, что в ней жестко закодированы девять доменных имен C2, два из которых вышли за пределы срока действия защиты. QiAnXin воспользовались возможностью зарегистрировать эти домены, чтобы оценить масштаб ботнета. На пике своего развития мы отметили около 170 000 ежедневно активных ботов, преимущественно в Бразилии.

Bigpanzi Botnet

Поняв, что QiAnXin получили их домены, группа предприняла агрессивный ответ. Они подвергли домены QiAnXin DDoS-атакам, чтобы вывести их из строя, и манипулировали файлами hosts зараженных устройств. Эта стратегия перенаправляет определенные доменные имена на конкретные IP-адреса в обход обычного процесса разрешения DNS, используемого для поиска IP-адресов доменов командования и управления. Это значительно ограничивает наши возможности по наблюдению и отслеживанию.

QiAnXin закончили быстрый анализ образца и начали отслеживать инструкции по атаке ботнета. Это привело к различным сценариям загрузки, таким как a.sh, pd.sh и cpcdn.sh. Эти скрипты либо напрямую предоставляли дополнительные импланты для синдиката, такие как pcdn, ptcrack и p2p_peer, либо косвенно расширяли наши представления. Примечательно, что заметная закономерность в URL-адресах загрузчиков в этих скриптах привела нас к 22 таким URL-адресам. Они были жестко закодированы в наборе APK, используемых для развертывания pandoraspear/pcdn-содержащих обновлений прошивки платформы Android. Более того, имплантаты раскрыли дополнительные связи. Например, определенные строки в pcdn указали нам на два связанных с группой DDoS-инструмента для платформы Windows. Эти инструменты привели QiAnXin к 32 прошивкам для платформы eCos с пятью доменами, которые использовали тот же IP-адрес для C2-решений, что и pcdn.

По мере углубления расследования и отслеживания источников постепенно всплыл крупный киберпреступный синдикат, действующий с 2015 года. Его целью являются телевизоры и приставки на базе ОС Android, а также приставки на базе ОС eCos. В отличие от типичных ботнетов, распространяющихся через уязвимости 0/N day, методы работы этой группы заключаются в том, чтобы убедить пользователей установить бесплатные или дешевые аудиовизуальные приложения или обновления прошивки, встроив в них компоненты бэкдора. После установки эти устройства превращаются в операционные узлы незаконной платформы потокового мультимедиа, обслуживающей такие сервисы, как проксирование трафика, DDoS-атаки, предоставление OTT-контента и пиратский трафик. Учитывая огромный масштаб ботнета и название файла pandoraspear, QiAnXin окрестили киберпреступный синдикат Bigpanzi.

Indicators of Compromise

IPv4

- 118.184.69.3

- 142.0.141.169

- 18.182.215.73

- 192.200.112.10

- 198.16.66.162

- 198.255.88.146

- 199.189.87.86

- 207.38.87.205

- 209.126.116.211

- 209.239.115.206

- 209.239.115.231

- 23.12.198.13

- 23.12.198.15

- 23.12.198.16

- 23.12.198.18

- 23.237.10.90

- 34.36.1.200

- 34.98.72.97

- 50.30.37.108

- 52.8.212.100

- 54.149.89.70

- 54.183.19.241

- 71.19.250.242

- 71.19.250.244

- 71.19.252.13

- 81.171.0.77

- 94.75.218.122

IPv4 Port Combinations

- 50.7.118.114:19090

- 50.7.118.114:19091

Domains

- abcr.ftsym1.com

- ageniusapp.cc

- ageniustv1.cc

- ageniusvod.cc

- alchaes.abdc11.com

- api.qicicloud.xyz

- api.tenlsi1.club

- apz.bsaldo.com

- apz.pdonno.com

- b1.str2c.com

- brasilhtv-epg1.cc

- btyu.pifsq.com

- cdab.p2mqt.com

- channels2.homelinux.com

- dcs.reakf.com

- dcs.tefds.com

- dlewals.adfoiadf892.net

- dmdz.res4f.com

- eumk.wak2p.com

- fadfatest.pneydn.com

- gsb.reakf.com

- gsb.tefds.com

- gt3.kt2wt.com

- hgxx123p.ourhousei.com

- hsh.kfdaf.com

- hts.nfdaf.com

- img.p2mqt.com

- in32hbccw.oneconcord.net

- iptty3m.dotxui.com

- isam.homelinux.com

- jdak.jdsaf.com

- jdl.hgdsd.com

- jdl.oygaf.com

- jdl.pugexiz.com

- jdz.lgdaf.com

- jgp.pdltdgie.com

- ji1.mxq1b.com

- kp519bpa.fireisi.com

- lof.sty1x.com

- mak.wak2p.com

- nikcc32.honisu.com

- ok3.mf1ve.com

- ok3.mflve.com

- p5x.ty3w2.com

- pastebin.com

- pcdnbus.ou2sv.com

- pcdnbus-bk.a2k3v.com

- pcdnfuc.ou2sv.com

- pcn.panddna.com

- pf3a.res4f.com

- plart2z.incenu.com

- plslb.ou2sv.com

- ppn.pnddon.com

- pu9z3cca.trumpary.com

- pukpa.slkd4.com

- qhwh.waks2.com

- redavss.noip.me

- ruetsm.mkuspt.com

- ryy8zc.dotxui.com

- sevenmiddleware.cf

- snh.kfdaf.com

- snh.oygaf.com

- stpoto.sdfaf1230app.net

- vfz.str2c.com

- vup.k2glu.com

- wrkv.jiexi.com

- wwrc9.ngoox.com

- www.htvmarket.com

- www.qicicloud.xyz

- www.tenlsi1.club

- zas8wie.snarutox.com

- zms.mgfdaf.com

Domain Port Combinations

- ak.tknxg.cf:8080

- bas.sw1ez.com:8080

- bps.tr2eq.com:8080

- caq.xv8ta.com:8080

- fadfa.dyanoe.com:8080

- fadfa.gdalieyw.com:8080

- tano.jdsefbe.com:8080

- tano.syhs8u.com:8080

- tigx.xjs7zu.com:8080

- tigx.xsefbe.com:8080

- tyu.sdhenbe.com:8080

- vpr.pprv1.com:8080

- xihb.bhowljw1.com:8080

- xihb.lgewer1f.com:8080

- xtsj.ofdad3.com:8080

- xtsj.sisenji.com:8080

- xtsj.syshebe.com:8080

- xtsj.terwea.com:8080

- yuo.tyt3s.com:8080

URLs

- http://eumk.wak2p.com:8080/marketdatas/dns/hosts

- http://pandorabackup-1322908155.us-west-2.elb.amazonaws.com:8080/marketdatas/dns/hosts

- http://pandoramain-1794008345.us-west-2.elb.amazonaws.com:8080/marketdatas/dns/hosts

- http://pcn.panddna.com:8080/marketdatas/dns/hosts

MD5

- 044122d46b874892227239ef9a1e7b3c

- 16047c1cbc51a1e625465a60092499aa

- 1bcc313bf3429bcf484f3fafe68726b0

- 4079859aae0c6a46c6ba3516bdb500d0

- 4338e9bd02b42eb458f8515caa3bab8e

- 59956383454c03084cfc568780a1ac1b

- 5b2727ba2924fd4d204bf39e601bb77c

- 634c0e7fcc9529005a63c2918ad9dcc5

- 7ccdaa9aa63114ab42d49f3fe81519d9

- 95357a1d45deebd8bdc4ac01a4ad8c08

- a4f1808d4430fc2bbf5dc6749388727e

- adb3efa194ca5aa377aa53a262744ca1

- c8b83db92478fc2a1b1e10885ae85d92

- ed69a2228a1280d1bce51b11bc7857d4