Cyclops Blink, продвинутый модульный ботнет, который, как сообщается, недавно был использован для атак на устройства WatchGuard Firebox, согласно анализу, проведенному Национальным центром кибербезопасности Великобритании (NCSC). Cyclops Blink, нацеленный на маршрутизаторы Asus.

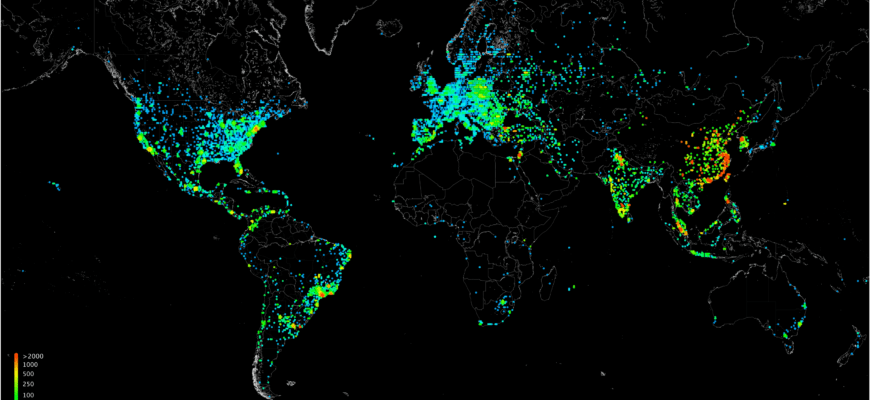

C&C-серверы и боты поражают устройства WatchGuard Firebox и Asus, которые не принадлежат организациям или тем, которые имеют очевидное значение для экономического, политического или военного шпионажа. Основной целью ботнета Cyclops Blink является создание инфраструктуры для дальнейших атак на важные цели. Cyclops Blink существует как минимум с июня 2019 года, а значительное количество его C&C-серверов и ботов активны в течение примерно трех лет.

APT-группе Sandworm приписывают создание как Cyclops Blink, так и ботнета VPNFilter для Интернета вещей (IoT). VPNFilter, впервые обнаруженный в 2018 году, был нацелен на маршрутизаторы и устройства хранения данных. Сообщалось также, что он заразил сотни тысяч устройств. В 2021 году компания Trend Micro опубликовала технический анализ VPNFilter, включающий обсуждение того, как ботнет продолжает воздействовать на зараженные системы спустя два года после его обнаружения. Sandworm также был ответственен за многие громкие атаки атаку NotPetya в 2017 году, президентскую кампанию во Франции в 2017 году, атаку Olympic Destroyer на зимние Олимпийские игры в 2018 году и операцию против Организации по запрещению химического оружия (ОЗХО) в 2018 году.

Cyclops Blink - это модульная вредоносная программа, написанная на языке C. В своем основном компоненте вредоносная программа первым делом проверяет, начинается ли имя ее исполняемого файла с "[k". Если нет, он выполняет следующую процедуру:

- Перенаправляет дескрипторы файлов stdout и stderr в /dev/null.

- Устанавливает обработчики по умолчанию для сигналов SIGTERM, SIGINT, SIGBUS, SIGPIPE и SIGIO.

- Перезагружается с новым именем процесса "[ktest]".

Затем он ждет 37 секунд, после чего устанавливает свои жестко закодированные параметры. К ним относятся жестко закодированные серверы C&C и интервал, который должен использоваться для связи с серверами C&C.

Он также создает канал для межпроцессного взаимодействия (IPC), вызывая функцию pipe() для получения двух дескрипторов файлов для чтения и записи данных. Он также включает неблокирующий ввод-вывод для дескриптора записывающего файла с помощью функции ioctl().

После этого в памяти будет создан новый пакет данных, который затем будет отправлен на сервер C&C.

Уязвимые устройства ASUS

- GT-AC5300 (3.0.0.4.386.xxxx)

- GT-AC2900 (3.0.0.4.386.xxxx)

- RT-AC5300 (3.0.0.4.386.xxxx)

- RT-AC88U (3.0.0.4.386.xxxx)

- RT-AC3100 (3.0.0.4.386.xxxx)

- RT-AC86U (3.0.0.4.386.xxxx)

- RT-AC68U, AC68R

- AC68W и AC68P (3.0.0.4.386.xxxx)

- RT-AC66U_B1 (3.0.0.4.386.xxxx)

- RT-AC3200 (3.0.0.4.386.xxxx)

- RT-AC2900 (3.0.0.4.386.xxxx)

- RT-AC1900P и RT-AC1900P (3.0.0.4.386.xxxx)

- RT-AC87U (EOL)

- РТ-AC66U (EOL)

- РТ-AC56U (EOL)

Indicator of compromise

SHA256

- ccae8f66ef880ac02b9affdeaca07a7ddb9428b4f683fd55b35ea3ec20ead5ca

- 7923585e8e6117eb6b3fb4a12871bc31b81d54a7ed297927bf72715c45c41da6

Telfhash

- t1f06196ca4c3bce13c522d62c7ce53f1a41465406b463ed005ef8f2684e5356aa18eb79

IPv4 (C&C)

- 1.9.85.247

- 1.9.85.248

- 1.9.85.249

- 1.9.85.252

- 1.9.85.253

- 1.9.85.254

- 2.192.0.94

- 2.192.1.120

- 2.192.6.144

- 2.192.67.0

- 2.192.7.244

- 2.192.71.115

- 2.192.74.124

- 2.229.24.16

- 2.229.32.106

- 2.230.110.137

- 12.34.226.34

- 12.172.90.242

- 12.191.39.162

- 12.191.39.163

- 12.191.39.164

- 12.191.39.165

- 12.191.39.166

- 24.39.220.218

- 24.96.94.11

- 24.199.247.222

- 24.227.240.210

- 24.227.240.211

- 37.26.183.94

- 37.71.147.186

- 37.99.163.162

- 37.99.163.163

- 37.99.163.164

- 37.99.163.165

- 37.99.163.166

- 41.142.240.197

- 50.192.49.210

- 50.196.104.201

- 50.243.3.153

- 50.243.3.154

- 50.243.3.155

- 50.243.3.156

- 50.243.3.157

- 50.255.126.65

- 65.183.166.218

- 65.183.166.219

- 65.183.166.220

- 65.183.166.222

- 69.54.25.34

- 70.62.153.174

- 70.89.246.33

- 70.89.246.34

- 70.89.246.35

- 70.89.246.36

- 70.89.246.37

- 70.91.93.133

- 72.68.69.63

- 78.134.89.167

- 79.11.46.30

- 80.15.113.188

- 80.118.6.90

- 80.153.75.103

- 80.155.38.210

- 80.155.38.211

- 80.155.38.212

- 80.155.38.213

- 80.155.38.214

- 81.4.177.114

- 81.4.177.115

- 81.4.177.116

- 81.4.177.117

- 81.4.177.118

- 82.198.72.201

- 82.62.143.41

- 87.139.213.76

- 87.193.135.123

- 90.63.245.175

- 90.85.224.121

- 90.85.224.122

- 90.85.224.123

- 90.85.224.124

- 90.85.224.125

- 93.51.177.66

- 93.51.177.67

- 93.51.177.68

- 93.51.177.69

- 93.51.177.70

- 96.67.145.115

- 96.80.68.193

- 96.80.68.194

- 96.80.68.195

- 96.80.68.196

- 96.80.68.197

- 97.87.91.211

- 97.87.91.212

- 97.87.91.213

- 97.87.91.214

- 97.87.91.215

- 97.87.91.216

- 97.87.91.217

- 97.87.91.218

- 97.87.91.219

- 100.42.249.124

- 100.43.220.234

- 100.43.220.235

- 100.43.220.236

- 100.43.220.237

- 100.43.220.238

- 102.50.244.205

- 105.157.69.243

- 105.159.248.137

- 109.192.30.125

- 137.103.44.146

- 148.76.89.2

- 148.76.89.3

- 148.76.89.4

- 148.76.89.5

- 148.76.89.6

- 151.0.169.240

- 151.0.169.241

- 151.0.169.242

- 151.0.169.243

- 151.0.169.244

- 151.0.169.245

- 151.0.169.246

- 151.0.169.247

- 151.0.169.250

- 151.0.185.146

- 151.0.185.147

- 151.0.185.148

- 151.0.185.149

- 151.0.185.150

- 151.84.220.205

- 156.67.22.130

- 162.17.254.17

- 162.226.120.185

- 162.226.120.186

- 162.226.120.187

- 162.226.120.188

- 162.226.120.189

- 178.251.78.84

- 178.251.78.85

- 178.251.78.86

- 182.73.50.114

- 182.73.50.115

- 183.171.8.8

- 184.185.80.174

- 185.82.169.99

- 185.82.169.99

- 185.198.198.254

- 188.125.98.34

- 188.125.98.42

- 188.125.98.43

- 188.125.98.45

- 188.152.254.170

- 190.5.142.154

- 190.5.142.155

- 194.219.4.77

- 194.243.24.214

- 198.0.120.242

- 198.0.120.243

- 205.237.46.215

- 208.81.37.50

- 208.81.37.55

- 208.81.37.56

- 208.81.37.57

- 208.81.37.58

- 208.81.37.59

- 208.81.37.60

- 208.81.37.61

- 209.33.154.42

- 209.33.154.43

- 209.33.154.44

- 209.33.154.45

- 209.33.154.46

- 209.162.240.245

- 209.181.47.54

- 212.31.113.18

- 212.103.208.182

- 212.103.222.218

- 212.202.147.10

- 212.234.179.113

- 213.166.202.194

- 216.211.37.59

- 217.57.78.18

- 217.57.80.18

- 217.141.177.210

- 218.161.2.56

TCP Ports (CnC)

- 636

- 989

- 990

- 992

- 994

- 995

- 3269

- 8443

Fingerprint SSL Certificates (SHA-1)

- 032b81932632de35c638fb3a162e61a859ec96a7

- 1d78109c682633a692d97e3a0e445ac346204eb4

- 3438ba29aa7326c06e2d0d1fdf4677fc3f890579

- 3a938bf9cdb34a50b10227e1452b3a2382f1cfbf

- 5dde5b3c50e897fa98daff8fe6bb90d0bccf7410

- 645b4017bb86b3cd9adf87d78b6c2cf32257332a

- 9749568682af219c4a7edc3f1f5e077fea3b3199

- 9ae317167849c02294b1d1f5cc42a26d1e112a0a

- a2850e272e78d4ec72c3997593696a9201e6ea3a

- fc6f3f7343bd028f7e9aefd5fc239a4456e08a24

- 341fba1927b3367bb562e2561047cca1b6e10355

- 97e07c31ae997c73d0bd5b989c4d457ec43222fe

- c37c2e56aff660b1445105de510506c3a648b679

- fe4aaacdf2d36691ca4065f59ea4103d73797830

- 78c911793dcd9011f99ffacd145fc31a4b8aed47

- 3781d0b7084bb8491b1c05f325252aebd0f41c86

- 3a243509406a802a25cb54b8c91f760a7818b053

- 561ba51b42834e4117caa2ccacc316f8842fdf2d

- 59d414fda0be25c2cc62c23f0cf73e992699e3d2

- 6a862edfafe169621fd0205ac4cdfb75e8d0237b

- a10eeeb0e26224d330668ec0c17d71f0e45330df

- 2dbeb423407a5e465b3150c5cdc5037fe08f918c

- dbea1a0ac979df94f04431e9a8b10a63d7881b6c

- ed30a5645350a75de6ac80699a068444f6426929

- 5fdd710e8f514a30bd73ba466f5f36caa0e0b591

- 6df2b3368f17ac97060986ae83c1753af087e152

- 80b899d4ad0d0062357aa1fc64568602aed4a650

- 8689ec491dec95a72a56d5c61fbe396fc38f89c4

- 8f2d4b671412f4f110625374e379bd698bda5160

- 9ca27e887b6809ff2d41a936b1453e4da7ab1092

- e0febc8fe7ff14bdb5d070f7510964b88473576f

- f349504661e647fb7b431fa4934a8623cc1661d2

- f7922b3b9bca298b41260100f45e93974e6f1eba

- b842552d6f19fb05fc2283e015122878d459c60a

- 47bf0f22402bb85c33720ec1a9a5ed85412a69be

- 57efcc6b354bfb23e0dc4f6e828e0dd50905be4b

- 821c012e736a45ffca188f8f77d9e6a34c177bbf

- 9b85aed5497d7b63619494fe5780e10cd564db15

- a1930fef8f879fadf218661967d7ec97f048d1c0

- c008fda4b34dfcdf35faf0ad7850ccece13fdd10

- d5a7f453a577b2d38b0adf26612e6a4197dea064

- fde64cec72d21dbfad2d29aed997bea562912245

- 14cfe6615b4198d7c948ad32b9a16a73e00a42b3

- 1db4a62936f13aa12d56bbf48811ba0d12cb43e1

- 713a6024f483b6669798a1666962ca9b842f0d30

- 8d374b3e19afa0321f7dfef64990d0940f77ae86

- 9a7bc345225dfc8ef4c06ab6741345f44cc3eede

- 223ef00e4c351831ab12f986b8b205f8d845ecee

- 4005125d4d437b91e9531e7397233d5e1cbfbee3

- 4510ef44b806ed718f7c87d6993a4cb22e93000d

- 49d89c7f1b304d7f12ccf0a7d6cbea830e44c4f9

- 5ea1e512c0d3708cafef682fffc84d193ec36add

- 7350e6fa073c65ac8e7f26aead5e84792e358910

- a397af8074cc1a19d57cbaf0230b1b7c9880ddbf

- 7339f3584a2d8d63e3b78136d530dda6ab3b6749

- 408da97d8e4911b2461b44792dc7c2c253efc91f

- 88ca87a3b38080d85690538f3dfe7843eefbce19