8 мая 2023 года известная киберпреступная группа предприняла попытку вымогательства у компании Dragos и потерпела неудачу. Ни одна система Dragos не была нарушена, включая все, что связано с платформой Dragos.

Компания Dragos придерживается культуры прозрачности и стремится предоставлять образовательные материалы сообществу. Именно поэтому для нас важно рассказать о том, что произошло во время недавней неудачной схемы вымогательства против Dragos, в ходе которой киберпреступная группа пыталась скомпрометировать наши информационные ресурсы. Мы хотим поделиться этим опытом с сообществом, описать, как мы предотвратили гораздо худшие последствия, и, надеемся, помочь снять стигматизацию с событий, связанных с безопасностью.

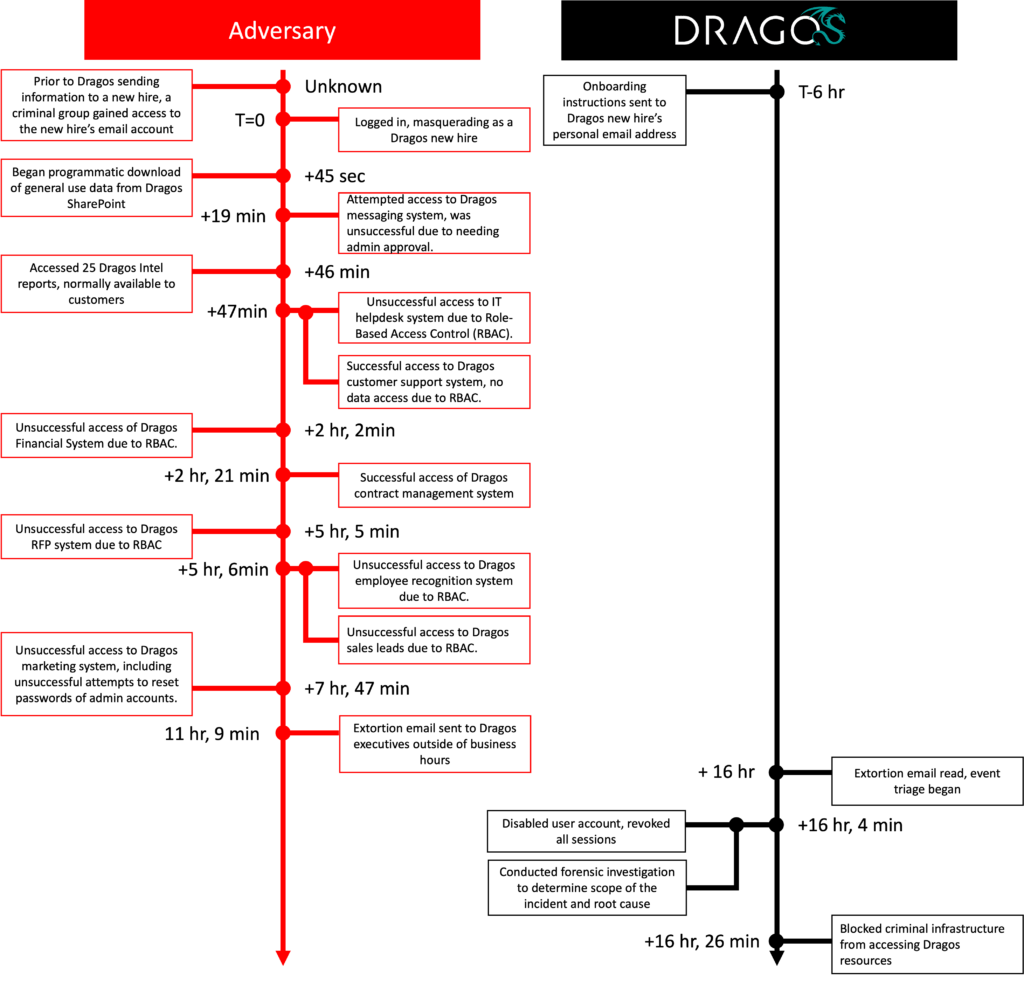

Преступная группа получила доступ, скомпрометировав личный адрес электронной почты нового сотрудника отдела продаж до начала его работы, а затем использовала его личные данные, чтобы выдать себя за сотрудника Dragos и выполнить начальные шаги в процессе оформления сотрудника. Группа получила доступ к ресурсам, которые новый сотрудник отдела продаж обычно использует в SharePoint и системе управления контрактами Dragos. В одном случае был получен доступ к отчету с IP-адресами, связанными с клиентом, и мы связались с ним.

Dragos изучили предупреждения в корпоративной системе управления информацией и событиями безопасности (SIEM) и заблокировали взломанную учетную запись. Dragos незамедлительно активировали договор с компанией Crowdstrike о предоставлении услуг по реагированию на инциденты и привлекли стороннего поставщика услуг мониторинга, обнаружения и реагирования (MDR) для управления усилиями по реагированию на инциденты. Dragos уверены, что многоуровневые средства контроля безопасности не позволили субъекту угрозы достичь главной, по нашему мнению, цели - запустить выкупное ПО. Им также не удалось осуществить латеральное перемещение, повысить привилегии, установить постоянный доступ или внести какие-либо изменения в инфраструктуру.

Известным ТТП этой преступной группы является распространение программ-выкупов. После того, как им не удалось получить контроль над системой Dragos и внедрить ransomware, они переключились на попытку вымогательства у Dragos, чтобы избежать публичного раскрытия информации.

Тексты киберпреступников демонстрировали изучение семейных деталей, поскольку они знали имена членов семей руководителей Dragos, которая является известной ТТП. Однако они ссылались на вымышленные адреса электронной почты этих членов семьи. Кроме того, в это время киберпреступник связывался с высокопоставленными сотрудниками Dragos по личной электронной почте.

Хотя внешняя фирма по реагированию на инциденты и аналитики Dragos считают, что событие локализовано, расследование продолжается. Мы сожалеем о потерянных данных, которые могут быть обнародованы из-за того, что мы решили не платить вымогателям. Однако мы надеемся, что освещение методов противника поможет другим рассмотреть дополнительные средства защиты от подобных подходов, чтобы не стать жертвой подобных попыток.

Indicators of Compromise

IPv4

- 144.202.42.216

- 162.33.179.126

Emails

- dragos.negotiations@proton.me