Carbanak (Anunak) - преступная группировка, производящая целевые атаки на банковский и нефтегазовый сектор, а также платежные системы и государственные учреждения.

Carbanak

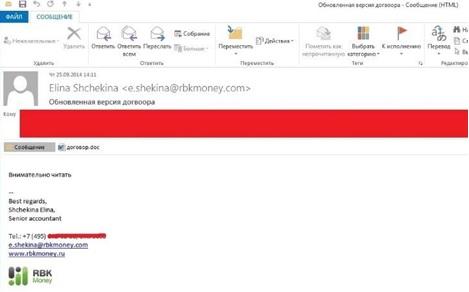

Первоначальные заражения были произведены с помощью фишинговых писем, которые выглядели как законные банковские сообщения, с прикрепленными файлами Microsoft Word 97 - 2003 (.doc) и Control Panel Applet (.CPL).

Письмо с вредоносным вложением (md5: AA36BA9F4DE5892F1DD427B7B2100B06) в архиве с паролем от потенциального клиента, отправленного менеджеру банка после предварительного телефонного разговора с ним.

Злоумышленники также перенаправляли на наборы эксплойтов трафик веб-сайтов, связанный с финансовой деятельностью.

Вложения электронной почты эксплуатируют уязвимости в Microsoft Office 2003, 2007 и 2010 (CVE-2012-0158 и CVE-2013-3906) и Microsoft Word (CVE-2014-1761). После успешной эксплуатации уязвимости шеллкод расшифровывается и запускает бэкдор, известный как Carbanak.

Carbanak - это удаленный бэкдор (первоначально основанный на Carberp), предназначенный для шпионажа, утечки данных и предоставления удаленного доступа к зараженным машинам.

После получения доступа злоумышленники проводят ручную разведку в сети жертвы. Основываясь на результатах этой операции, злоумышленники используют различные инструменты латерального перемещения, чтобы получить доступ к критическим системам в инфраструктуре жертвы. Затем они устанавливают дополнительное программное обеспечение, такое как Ammyy Remote Administration Tool, или даже компрометируют SSH-серверы. Некоторые из последних версий проанализированных вредоносных программ Carbanak, похоже, не используют исходный код Carberp.

После того как злоумышленники успешно скомпрометируют сеть жертвы, основными внутренними пунктами назначения являются службы обработки денег, автоматические кассовые аппараты (ATM) и финансовые счета. В некоторых случаях злоумышленники использовали SWIFT для перевода денег на свои счета. В других случаях использовались базы данных Oracle для открытия счета платежных или дебетовых карт в одном и том же банке или для перевода денег между ними.

Сеть банкоматов также использовалась для выдачи наличных денег из определенных банкоматов в определенное время.

Злоумышленники использовали вышеупомянутые сервисы, выдавая себя за легитимных местных пользователей, у которых были разрешения на выполнение действия, которые впоследствии были воспроизведены киберпреступниками.

В рамках разведывательной фазы атаки были сделаны видеозаписи действий сотрудников банка, особенно системных администраторов. Видеозаписи были отправлены на сервер C2.

Большинство жертв, основанных на геолокации зараженных IP-адресов, находятся в России, США, Германии, Китае и Украине. Не все эти жертвы являются банковскими структурами. Значительная часть из них понесла финансовые потери. Например, одна из жертв потеряла около 7,3 миллиона долларов (USD) из-за мошенничества с банкоматами; другой потерпел убытки в размере 10 миллионов долларов США из-за эксплуатации своей платформы онлайн-банкинга.

Украденные средства были переведены из пострадавших стран на банковские счета в США и Китае. Кроме того, некоторые серверы C2 имеют записи в журнале, указывающие на

соединения с системами, расположенными в США. Телеметрия показывает, что злоумышленники расширяют свои операции на другие регионы, такие как Азия, Ближний Восток, Африка и Европа.

Indicators of Compromise

MD5

- 0ad4892ead67e65ec3dd4c978fce7d92

- 5d1ae2391dfb02e573331b3946f0c314

- 8646e3d8ffffe854d5f9145c0ab413f6

- 8dd78371b2d178fb8c8a9b1012d7e985

- 9d718e86cacffa39edafbf9c1ebc9754

- a1979aa159e0c54212122fd8acb24383

- a4b053d9ec7d5edb207c208bfbe396ec

- c687867e2c92448992c0fd00a2368752

- cc294f8727addc5d363bb23e10be4af2

- d1de522652e129c37759158c14d48795

- de9f4cbb90c994522553ab40ac2d5409

- e46d4804d36fddf0287877d66d5037a

- e9fc0f53c7c0223de20f1776c53d3673

- fc6d9f538cdae19c8c3c662e890af979

IPv4

- 10.74.5.100

- 23.227.196.99

- 31.131.17.125

- 31.131.17.128

- 31.131.17.79

- 31.131.17.81

- 31.3.155.123

- 37.235.54.48

- 37.46.114.148

- 37.59.202.124

- 45.63.23.135

- 45.63.96.216

- 5.1.83.133

- 5.101.146.184

- 5.135.111.89

- 5.199.169.188

- 5.45.179.173

- 5.45.179.185

- 5.45.192.117

- 5.61.32.118

- 5.61.38.52

- 50.115.127.36

- 50.115.127.37

- 50.62.171.62

- 51.254.95.100

- 51.254.95.99

- 55.198.6.56

- 59.55.142.171

- 60.228.38.213

- 61.7.219.61

- 62.210.25.121

- 62.75.224.229

- 65.19.141.199

- 66.232.124.175

- 66.55.133.86

TTP - тактика, техника, процедуры

Тактика, методы и процедуры (TTP) обобщают предполагаемые методы MITRE ATT&CK, используемые Carbanak.

| ID | Техника | CWE | Описание | Доверие |

| 1 | T1006 | CWE-21, CWE-22 | Обход имени пути | Высокий |

| 2 | T1040 | CWE-319 | Обход аутентификации путем захвата и воспроизведения | Высокий |

| 3 | T1055 | CWE-74 | Инъекция | Высокий |

| 4 | T1059 | CWE-94 | Межсайтовый скриптинг | Высокий |

| 5 | T1059.007 | CWE-79, CWE-80 | Межсайтовый скриптинг | Высокий |