BackdoorDiplomacy - APT-группировка, нацеленная на министерства иностранных дел и телекоммуникационные компании в Африке и на Ближнем Востоке. В качестве векторов первоначального заражения группа предпочитает использовать уязвимые устройства с доступом в Интернет, такие как веб-серверы и интерфейсы управления сетевым оборудованием. Попав в систему, ее операторы используют инструменты с открытым исходным кодом для сканирования среды и бокового перемещения. Интерактивный доступ достигается двумя способами: (1) через пользовательский бэкдор, который мы называем Turian и который является производным от бэкдора Quarian; и (2) в редких случаях, когда требуется более прямой и интерактивный доступ, используются определенные инструменты удаленного доступа с открытым исходным кодом. В нескольких случаях группа наблюдала, как она использует съемные носители для сбора и утечки данных. Объектами атак являются операционные системы Windows и Linux.

BackdoorDiplomacy

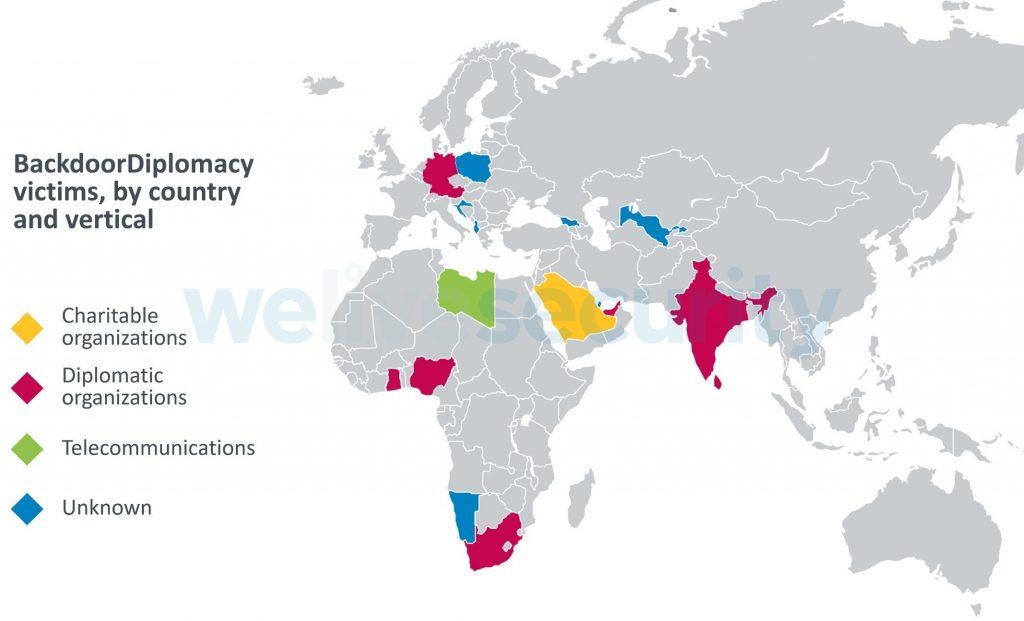

Жертвы были обнаружены в министерствах иностранных дел нескольких африканских стран, а также в Европе, на Ближнем Востоке и в Азии. Среди дополнительных целей - телекоммуникационные компании в Африке и одна ближневосточная благотворительная организация. В каждом случае операторы использовали схожие тактику, технику и процедуры (TTPs), но изменяли используемые инструменты даже в пределах близких географических регионов, что, вероятно, затрудняет отслеживание группы.

Векторы атаки

BackdoorDiplomacy нацеливалась на серверы с открытыми портами в Интернет, вероятно, используя непропатченные уязвимости или слабую защиту загрузки файлов. В одном конкретном случае операторы использовали уязвимость F5 BIP-IP (CVE-2020-5902) для создания бэкдора Linux. В другом случае сервер Microsoft Exchange эксплуатировался с помощью дроппера PowerShell, который устанавливал China Chopper, известную веб-оболочку, используемую различными группами с 2013 года. В третьем сервер Plesk с плохо настроенной системой безопасности загрузки файлов выполнял другую оболочку, похожую на China Chopper. Обзор цепочки эксплойтов приведен на рисунке 2.

Разведка и боковое перемещение

После первоначальной компрометации во многих случаях группа BackdoorDiplomacy использовала инструменты разведки и red-team tools с открытым исходным кодом для оценки обстановки на предмет наличия дополнительных целей и бокового перемещения. Среди задокументированных инструментов следующие:

- EarthWorm, простой сетевой туннель с функциями сервера SOCKS v5 и передачи портов

- Mimikatz, и различные версии, включая SafetyKatz

- Nbtscan, сканер командной строки NetBIOS для Windows

- NetCat, сетевая утилита для чтения и записи данных через сетевые соединения

- PortQry, инструмент для отображения состояния TCP и UDP портов на удаленных системах

- SMBTouch, используется для определения уязвимости объекта к EternalBlue

Различные инструменты из дампа инструментов АНБ ShadowBrokers, включая, но не ограничиваясь ими:

- DoublePulsar

- EternalBlue

- EternalRocks

- EternalSynergy

Обычно используемые каталоги для постановки разведки и инструментов бокового перемещения включают:

- C:\Program Files\Windows Mail\en-US\

- %LOCALAPPDATA%\Microsoft\InstallAgent\Checkpoints\

- C:\ProgramData\ESET\ESET Security\Logs\eScan\

- %USERPROFILE%\ESET\ESET Security\Logs\eScan\

- C:\Program Files\hp\hponcfg\

- C:\Program Files\hp\hpssa\

- C:\hp\hpsmh\

- C:\ProgramData\Mozilla\updates\

BackdoorDiplomacy - это группа, которая в основном нацелена на дипломатические организации на Ближнем Востоке и в Африке, реже - на телекоммуникационные компании. Их первоначальная методология атаки сосредоточена на эксплуатации уязвимых интернет-приложений на веб-серверах с целью сброса и выполнения веб-оболочки. После компрометации через веб-шелл BackdoorDiplomacy использует открытое программное обеспечение для разведки и сбора информации, а также предпочитает использовать перехват порядка поиска DLL для установки своего бэкдора Turian. Наконец, BackdoorDiplomacy использует отдельный исполняемый файл для обнаружения съемных носителей, вероятно, USB-флешек, и копирования их содержимого в корзину основного диска.

BackdoorDiplomacy делится тактикой, техникой и процедурами с другими азиатскими группами. Turian, вероятно, представляет собой следующий этап эволюции Quarian, бэкдора, который в последний раз был замечен в использовании в 2013 году против дипломатических объектов в Сирии и США. Протокол сетевого шифрования Turian практически идентичен протоколу сетевого шифрования, используемому Whitebird, бэкдором, которым управляет другая азиатская группировка Calypso. Whitebird был развернут в дипломатических организациях Казахстана и Кыргызстана в те же сроки, что и BackdoorDiplomacy (2017-2020 годы). Кроме того, BackdoorDiplomacy и APT15 используют одни и те же техники и тактики для внедрения своих бэкдоров в системы, а именно вышеупомянутый перехват порядка поиска DLL.

BackdoorDiplomacy также является кроссплатформенной группой, нацеленной на системы Windows и Linux. Linux-вариант Turian имеет те же характеристики протокола сетевого шифрования и пытается вернуть оператору обратную оболочку TTY.

Indicators of Compromise

SHA1

Turian Windows Backdoor

- 2183AE45ADEF97500A26DBBF69D910B82BFE721A

- 255F54DE241A3D12DEBAD2DF47BAC5601895E458

- 40E73BF21E31EE99B910809B3B4715AF017DB061

- 564F1C32F2A2501C3C7B51A13A08969CDC3B0390

- 5F87FBFE30CA5D6347F4462D02685B6E1E90E464

- 626EFB29B0C58461D831858825765C05E1098786

- 6E1BB476EE964FFF26A86E4966D7B82E7BACBF47

- 849B970652678748CEBF3C4D90F435AE1680601F

- 934B3934FDB4CD55DC4EA1577F9A394E9D74D660

- 9DBBEBEBBA20B1014830B9DE4EC9331E66A159DF

- A99CF07FBA62A63A44C6D5EF6B780411CF1B1073

- B16393DFFB130304AD627E6872403C67DD4C0AF3

- B6936BD6F36A48DD1460EEB4AB8473C7626142AC

- C176F36A7FC273C9C98EA74A34B8BAB0F490E19E

- EF4DF176916CE5882F88059011072755E1ECC482

- FBB0A4F4C90B513C4E51F0D0903C525360FAF3B7

Turian Linux Backdoor

- CDD583BB6333644472733617B6DCEE2681238A11

- FA6C20F00F3C57643F312E84CC7E46A0C7BABE75

Webshells

- 32EF3F67E06C43C18E34FB56E6E62A6534D1D694

- 3C0DB3A5194E1568E8E2164149F30763B7F3043D

- 8C4D2ED23958919FE10334CCFBE8D78CD0D991A8

- C0A3F78CF7F0B592EF813B15FC0F1D28D94C9604

IPv4

- 23.106.140.207

- 23.228.203.130

- 23.247.47.252

- 23.83.224.178

- 43.225.126.179

TTP - тактика, техника, процедуры

Тактика, методы и процедуры (TTP) обобщают предполагаемые методы MITRE ATT&CK, используемые BackdoorDiplomacy.

| ID | Техника | CWE | Описание | Доверие |

| 1 | T1006 | CWE-21, CWE-22, CWE-23, CWE-24 | Обход имени пути | Высокий |

| 2 | T1040 | CWE-294, CWE-319 | Обход аутентификации путем захвата и воспроизведения | Высокий |

| 3 | T1055 | CWE-74 | Инъекция | Высокий |

| 4 | T1059 | CWE-88, CWE-94 | Межсайтовый скриптинг | Высокий |

| 5 | T1059.007 | CWE-79, CWE-80 | Межсайтовый скриптинг | Высокий |