Группа анализа ASEC постоянно отслеживает вредоносное ПО, распространяемое на уязвимые серверы MS-SQL. Недавно аналитическая группа обнаружила распространение вымогательского ПО FARGO, нацеленного на уязвимые серверы MS-SQL. Наряду с GlobeImposter, FARGO является одной из известных программ-вымогателей, нацеленных на уязвимые серверы MS-SQL. В прошлом она также называлась Mallox, поскольку использовала расширение файла .mallox.

FARGO Ransomware

Файл, загруженный процессом MS-SQL через cmd.exe и powershell.exe - это файл, построенный на .Net, скачивает и загружает дополнительное вредоносное ПО с определенного адреса. Загруженное вредоносное ПО создает и выполняет файл BAT, который отключает определенные процессы и службы, в каталоге %temp%.

Поведение ransomware начинается с внедрения в AppLaunch.exe, обычную программу Windows. Она пытается удалить ключ реестра по определенному пути, выполняет команду деактивации восстановления и закрывает определенные процессы .

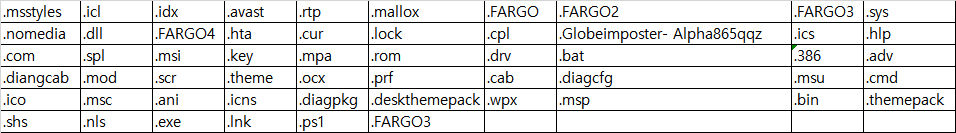

Когда ransomware шифрует файлы, файлы с указанными ниже расширениями, исключаются из заражения.

Характерным аспектом является то, что она не заражает файлы с расширением файла, связанным с Globeimposter, и этот список исключений включает не только однотипные расширения .FARGO .FARGO2 и .FARGO3, но и .FARGO4, который, как считается, является будущей версией ransomware.

Типичные атаки, направленные на серверы баз данных (серверы MS-SQL, MySQL), включают атаки грубой силы и атаки по словарю на системы, в которых плохо ведется работа с учетными данными. Также возможны атаки на уязвимости систем, на которые не установлены патчи.

Администраторы серверов MS-SQL должны использовать трудноугадываемые пароли для своих учетных записей и периодически менять их, чтобы защитить сервер баз данных от атак методом перебора и словарных атак, а также обновлять систему до последней версии патча для предотвращения атак на уязвимости.

Indicators of Compromise

URLs

- http://49.235.255.219:8080/Pruloh_Matsifkq.png

MD5

- 41bcad545aaf08d4617c7241fe36267c

- 4d54af1bbf7357964db5d5be67523a7c

- b4fde4fb829dd69940a0368f44fca285

- c54daefe372efa4ee4b205502141d360