Emotet, который ранее был уничтожен усилиями Интерпола и Евроюста, вновь активизировался с ноября 2021 года. В мае этого года DFIR стал свидетелем вторжения, которое началось с фишингового письма, включавшего Emotet. Вторжение продолжалось четыре дня и содержало множество обычных подозреваемых, включая фреймворк для постэксплойта Cobalt Strike.

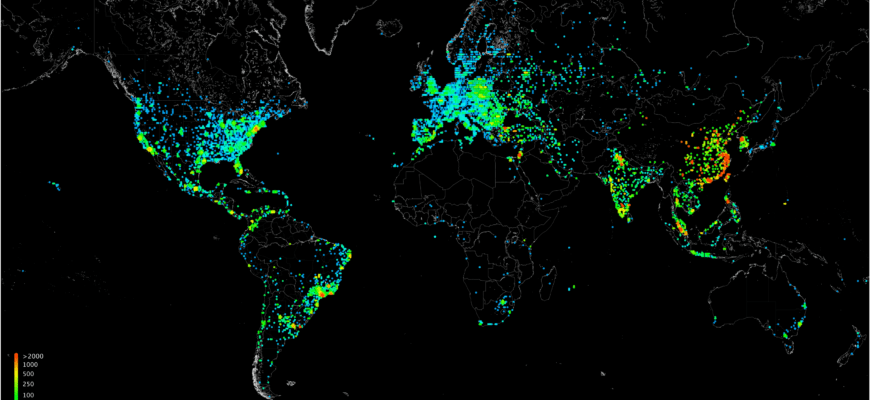

Emotet Botnet

Emotet был доставлена с помощью xls-файла, содержащего вредоносный макрос - метод, который в последние месяцы становится все менее популярным. После выполнения Emotet вредоносная программа выполняла несколько основных команд обнаружения Windows (systeminfo, ipconfig и т.д.), записывала ключ выполнения в реестре для сохранения и выполняла первоначальные вызовы на командно-контрольные серверы.

Примерно через 40 минут после первоначального выполнения вредоносная программа Emotet начала новую кампанию по распространению Emotet по электронной почте. Она заключалась в подключении к различным серверам электронной почты и отправке новых писем с вложенными файлами xls и zip. Примерно через 26 часов после первоначального заражения, когда все еще работал почтовый распространитель, вредоносная программа Emotet снесла и выполнила полезную нагрузку Cobalt Strike на хосте-плацдарме. Через 29 часов после первоначального доступа субъекты угрозы начали свое первое латеральное перемещение. Это было достигнуто путем передачи DLL Cobalt Strike по SMB и выполнения через удаленную службу на другой рабочей станции.

Такие случаи обычно заканчиваются распространением выкупного ПО в дополнение к эксфильтрации данных.

Emotet Botnet IOC

- Emotet Botnet IOCs

- Emotet Trojan IOC

- Emotet botnet IOC

- Emotet (epoch4) IOCs

- Emotet (Epoch5) x64 Botnet IOCs

- Emotet (E4) Botnet IOCs - Part 6

- Emotet (E4, E5) Botnet IOCs - Part 7

- Emotet (E4) Botnet IOCs - Part 8

- Emotet (E4) Botnet IOCs - Part 9

- Emotet (E4) Botnet IOCs - Part 10

- Emotet (E4) Botnet IOCs - Part 11

- Emotet Botnet IOCs - Part 12

Indicators of Compromise

IPv4 Port Combinations

- 103.8.26.17:8080

- 134.122.119.23:8080

- 202.29.239.162:443

- 54.38.143.246:7080

- 59.95.98.204:8080

URLs

- http://59.95.98.204:8080/jquery-3.3.1.min.js

MD5

- 27d0b9e38cdc9a31fa9271c0bbf5d393

- 592155bbbab05ac1f818cfd9eb53b672

- acd3d4e8f63f52eaf57467a76ca2389d

- adf2b487134ffcd7999e419318dfdf8d

- c96b2b5b52ef0013b841d136ddab0f49

- e984f812689ec7af136a151a19b2d56c

SHA1

- 22cc2bc032ae327de9f975e9122b692e4474ac15

- 4a42b5e7e7fd43ddefc856f45bb95d97656ddca6

- 82070d19c26e0f7e255168e1f2364174215aa0de

- 88591ad3806c0a1e451c744d4942e99e9a5d2ff7

- 91c54877440d14538be22d662e7f47e29ab219bf

- e96980812c287c9d27be9181bcf08727cc9f457a

SHA256

- 1b9c9e4ed6dab822b36e3716b1e8f046e92546554dff9bdbd18c822e18ab226b

- 2b2e00ed89ce6898b9e58168488e72869f8e09f98fecb052143e15e98e5da9df

- 5a5c601ede80d53e87e9ccb16b3b46f704e63ec7807e51f37929f65266158f4c

- e598b9700e13f2cb1c30c6d9230152ed5716a6d6e25db702576fefeb6638005e

- f4c085ef1ba7e78a17a9185e4d5e06163fe0e39b6b0dc3088b4c1ed11c0d726b

- fd72a9313f8564b57ebd18791a438216d289d4a97df3f860f1fc585a001265d9