В начале августа исследователи Unit 42 обнаружили атаки, использующие несколько уязвимостей в устройствах, произведенных компанией D-Link, специализирующейся на производстве сетевых продуктов и средств подключения.

MooBot Botnet

К числу эксплуатируемых уязвимостей относятся:

- CVE-2015-2051: Уязвимость выполнения команд заголовка SOAPAction заголовка D-Link HNAP.

- CVE-2018-6530: Уязвимость удаленного выполнения кода интерфейса D-Link SOAP

- CVE-2022-26258: Уязвимость удаленного выполнения команд D-Link

- CVE-2022-28958: Уязвимость удаленного выполнения команд D-Link

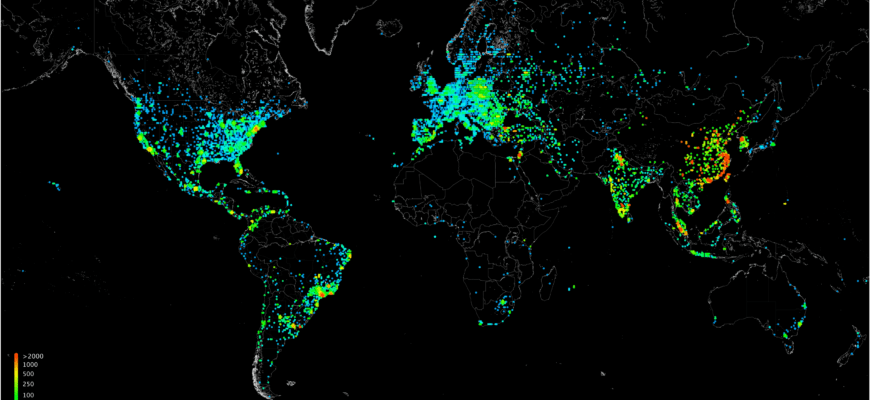

Если устройства скомпрометированы, они полностью контролируются злоумышленниками, которые могут использовать эти устройства для проведения дальнейших атак, таких как распределенные атаки типа "отказ в обслуживании" (DDoS). Попытки эксплойта, зафиксированные исследователями Unit 42, используют вышеупомянутые уязвимости для распространения MooBot, варианта Mirai, который нацелен на открытые сетевые устройства под управлением Linux.

Хотя компания D-Link опубликовала бюллетени безопасности, касающиеся всех упомянутых здесь уязвимостей, некоторые пользователи могут использовать непропатченные или более старые версии или устройства.

Indicators of Compromise

IPv4

159.203.15.179

Domains

- vpn.komaru.today

URLs

- http://159.203.15.179/arc

- http://159.203.15.179/arm

- http://159.203.15.179/arm5

- http://159.203.15.179/arm6

- http://159.203.15.179/arm7

- http://159.203.15.179/i586

- http://159.203.15.179/i686

- http://159.203.15.179/mips

- http://159.203.15.179/mipsel

- http://159.203.15.179/sh4

- http://159.203.15.179/sparc

- http://159.203.15.179/wget.sh

- http://159.203.15.179/wget.sh3

- http://159.203.15.179/x86_64

SHA256

- 06fc99956bd2afceebbcd157c71908f8ce9ddc81a830cbe86a2a3f4ff79da5f4

- 188bce5483a9bdc618e0ee9f3c961ff5356009572738ab703057857e8477a36b

- 36dcaf547c212b6228ca5a45a3f3a778271fbaf8e198ede305d801bc98893d5a

- 3b12aba8c92a15ef2a917f7c03a5216342e7d2626b025523c62308fc799b0737

- 4567979788b37fbed6eeda02b3c15fafe3e0a226ee541d7a0027c31ff05578e2

- 46bb6e2f80b6cb96ff7d0f78b3bdbc496b69eb7f22ce15efcaa275f07cfae075

- 4bff052c7fbf3f7ad025d7dbab8bd985b6cac79381eb3f8616bef98fcb01d871

- 7123b2de979d85615c35fca99fa40e0b5fbca25f2c7654b083808653c9e4d616

- 72153e51ea461452263dbb8f658bddc8fb82902e538c2f7146c8666192893258

- 88b858b1411992509b0f2997877402d8bd9e378e4e21efe024d61e25b29daa08

- b7ee57a42c6a4545ac6d6c29e1075fa1628e1d09b8c1572c848a70112d4c90a1

- cc3e92c52bbcf56ccffb6f6e2942a676b3103f74397c46a21697b7d9c0448be6

- d7564c7e6f606ec3a04be3ac63fdef2fde49d3014776c1fb527c3b2e3086ebab