Компания «Доктор Веб» обнаружила новый случай заражения приставок на базе Android, затронувший почти 1 300 000 устройств в 197 странах. Вредоносная программа, получившая название Android.Vo1d, представляет собой бэкдор, который скрытно устанавливает стороннее программное обеспечение по указанию злоумышленников. Пользователи сообщали об изменениях в области системных файлов, а среди пострадавших устройств были различные модели, такие как R4, TV BOX и KJ-SMART4KVIP.

Vo1d Trojan

Признаки заражения были одинаковыми во всех случаях: появились модифицированные файлы install-recovery.sh и daemonsu, а также четыре новых файла в файловой системе. Файлы vo1d и wd являются компонентами трояна Android.Vo1d, который, как полагают, был назван в честь файла vo1d, имитирующего системную программу /system/bin/vold. Вероятно, авторы вредоносной программы хотели замаскировать один из ее компонентов.

Файл install-recovery.sh - это распространенный скрипт, присутствующий на устройствах Android, который запускается при старте и содержит данные для автозапуска указанных элементов. Android.Vo1d добавил себя в этот скрипт, а файл daemonsu, отвечающий за предоставление привилегий root, был также изменен для автозапуска модуля wd. Аналогично, файл debuggerd, обычно используемый для генерации отчетов об ошибках, был заменен скриптом, запускающим компонент wd. Файл debuggerd_real представлял собой копию замененного скрипта.

У разных пользователей на зараженных устройствах находились несколько отличающиеся файлы, что говорит о том, что создатели вредоносной программы использовали различные методы внедрения Android.Vo1d в систему, например, модифицировали install-recovery.sh и daemonsu или подменяли программу debuggerd. Основная функциональность Android.Vo1d заключается в его компонентах vo1d и wd, которые работают вместе. Модуль Android.Vo1d.1 запускает Android.Vo1d.3, отслеживает его активность и загружает файлы по указанию управляющего сервера. Android.Vo1d.3 устанавливает и запускает зашифрованный демон (Android.Vo1d.5), который также может скачивать и запускать файлы, а также устанавливать APK-файлы приложений.

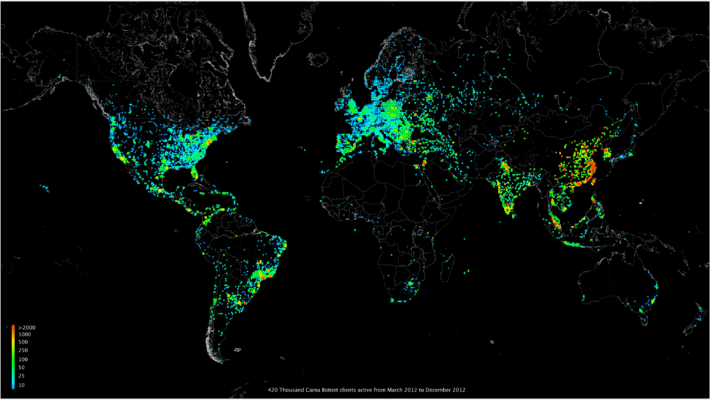

Исследование, проведенное компанией «Доктор Веб», показало, что бэкдором Android.Vo1d заражено значительное количество устройств, причем наибольшее число заражений приходится на Бразилию, Марокко, Пакистан, Саудовскую Аравию, Россию, Аргентину, Эквадор, Тунис, Малайзию, Алжир и Индонезию. Географический диапазон охватил почти 200 стран. Эти данные свидетельствуют о широком распространении Android.Vo1d и подчеркивают необходимость принятия проактивных мер для обеспечения безопасности устройств на базе Android.

Indicators of Compromise

URLs

- http://6f33933ce4a5c0e1b32fea736a61351a.com/

- http://bitemores.com/

- http://catmos99.com:81/

- http://meiboot.com/

SHA1

- 0b3c8113e996ac4e08552761731f9f97b8f0f6a2

- 0c7f9f33a40a6028dbef416b2385876c87f1bd48

- 0d51c034a6deda4d2db21c5852b8ceb8a1e1c68b

- 182939085a9aa1d6f0e60da31b200cd644522748

- 25f93476cb8dc6a7f727a88ece0c5a0c19157c0b

- 2d2ceddafbce5afe79e3424ebc32dea4d5dff1fe

- 3a4d90b9911e7e582cf3279b15f2f822a5bb2823

- 3ce81fbb1d968e01e970c4c673a7eeb61c247c85

- 3e21821a1e6edb684f3931d685b908d4a8df3f19

- 3e941c34af4e07496f515c35eddaff145e06c42a

- 42def5b7eb8b1bcc727739cca98efe42c022a3f6

- 436f200abfc0db4ae6138b0b2f1ab67af57ca506

- 4b1135c6cade7e17548982338bfa9382e3c234f0

- 51bd967bd7d59a8a9db8083094603a9d10e61ded

- 51d17a5a1950db3236c9db3249ab0dcb03223d11

- 618b98eb97f38ffa7b384b0932fd4b92c8877f60

- 637c491d29eb87a30d22a7db1ccb38ad447c8de8

- 6707cbb2b4e09911c4ada7e24c05e4fbd66a7851

- 675f9a34f6f8dc887e47aa85fffda41c178eb186

- 6e06d0decf5e211183a751b206dd533f91c13b22

- 7f87f9f059a58eb830d59af5bcb29c612b2a6ccf

- 825df85d82a3de5e4bf6347dcba47e3ec48dbd52

- 8399c41b0d24c30391d7fba6b634ba29c0440007

- 89788eabef15303c142fff33dfd560e619595ae5

- 9a8b7a85742330970e067f2b80ada9e295b0e035

- 9dcc109ac2c5f873ece422aed0687ba21d594e9b

- 9fcdfb9cadabe12283a002755a27a4a68a101949

- b1cf85aaf1a355677534ea12c19b034c656804ec

- b315be9d64e22960f6072aac60538b13d50da054

- b474c279da7b08fd64f92b0781e2663bf6cbb4b6

- b6a00590a3b0b175fa2ec910744875dd5be995ac

- c53a76845a78ec9b613442a208b5b2ea8fbecc91

- ccf8c0cb83160a20fa4c89b028fb63884f7b6a86

- cd3c8d0ca99400c86e7e4943e85669f291c52a74

- df71b68c4172ef7f23949c643550c40d0f81fa83

- e05c1338426a07a49eb3491e08abbc3f96b047b3

- e34c6a13ccbecf7560d4cb8a32872b8aabd5f8db

- e5406ae7482c0062cedafbd118a493ab8b7fe530

- e5b16486eebd6c6f7c45197f530e854a4f1373dd

- ed975255eba30345de74936e24b9b3090f26ed7e

- f3732871371819532416cf2ec03ea103a3d61802