Аналитическая группа Центра экстренного реагирования на чрезвычайные ситуации AhnLab Security Emergency response Center (ASEC) недавно подтвердила распространение инфопрограммы StrelaStealer среди испанских пользователей. StrelaStealer был первоначально обнаружен примерно в ноябре 2022 года и распространялся в качестве вложения в спам-письма. В прошлом в качестве вложений использовались файлы ISO, но в последнее время вместо них стали использоваться файлы ZIP.

StrelaStealer

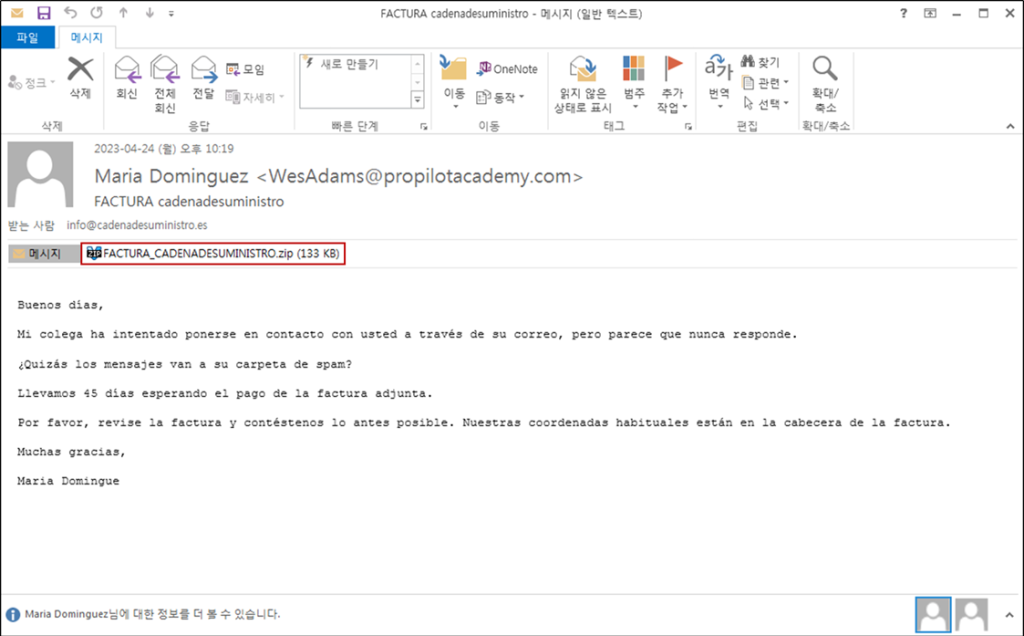

Распространяемое электронное письмо похоже на то, что показано на рисунке ниже. Тело письма и имя прикрепленного сжатого файла написаны на испанском языке, а в письме содержится сообщение о платежных сборах, в котором пользователям предлагается проверить прикрепленный счет-фактуру.

Вложение представляет собой ZIP-архив, содержащий файл PIF. Этот PIF-файл является вредоносной программой StrelaStealer, которая выполняет фактическое вредоносное поведение и крадет учетные данные учетной записи электронной почты.

При выполнении сначала создается мьютекс, использующий XOR [6-значное] значение строк "имя компьютера" и "strela". Затем он приступает к сбору информации из Thunderbird и Outlook. Если нужной информации не найдено, он выдает сообщение и завершает работу.

Окно сообщения написано на испанском языке, как и письмо, и содержит сообщение о том, что файл поврежден и не может быть открыт. Видя это окно, пользователи полагают, что у них поврежден файл, и им трудно понять, что была запущена вредоносная программа.

Первая часть информации, которую крадет вредоносная программа, - это учетные данные Thunderbird. Файлы в указанных ниже каталогах считываются и отправляются на C2.

- %AppData%\Thunderbird\Profiles\[Имя профиля]\logins.json

- %AppData%\Thunderbird\Profiles\[Имя профиля]\key4.db

Вторая часть похищенной информации - учетные данные учетной записи из Outlook. Следующие значения реестра считываются, и данные отправляются на C2. Кроме того, для значения "IMAP Password" перед передачей данные расшифровываются с помощью API CryptUnprotectData.

- HKCU\SOFTWARE\Microsoft\Office\16.0\Outlook\Profiles\Outlook\9375CFF0413111d3B88A00104B2A6676\IMAP Password

- HKCU\SOFTWARE\Microsoft\Office\16.0\Outlook\Profiles\Outlook\9375CFF0413111d3B88A00104B2A6676\IMAP User

- HKCU\SOFTWARE\Microsoft\Office\16.0\Outlook\Profiles\Outlook\9375CFF0413111d3B88A00104B2A6676\IMAP Server

C2, на который отправляется собранная информация, выглядит следующим образом. Строка "KH" проверяется в качестве значения ответа для проверки успешного приема.

- C2 - hxxp://91.215.85[.]209/server.php

Indicators of Compromise

URls

- http://91.215.85.209/server.php

MD5

- ba5281c2978e426605f4be767898b323