В апреле лаборатория FortiGuard Labs обнаружила уникальный ботнет, основанный на протоколе SOCKS распространяемый через уязвимость Ruckus (CVE-2023-25717).

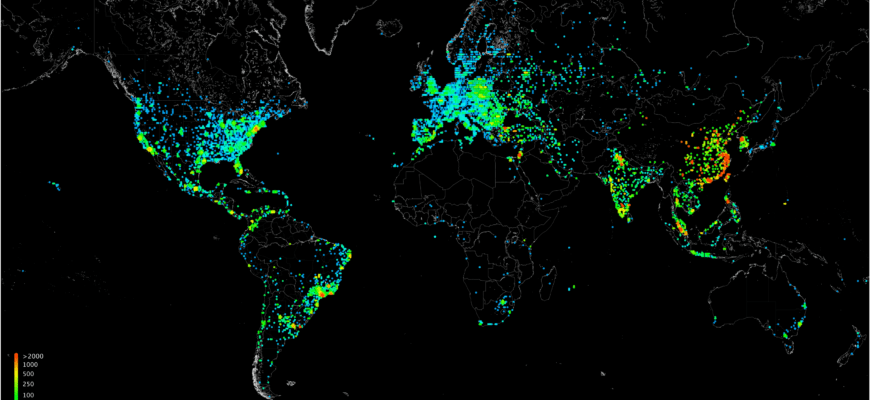

Этот ботнет, известный как AndoryuBot, впервые появился в феврале 2023 года. Он содержит модули DDoS-атак для различных протоколов и взаимодействует со своим командно-контрольным сервером с помощью SOCKS5-прокси. На основании наших подсчета срабатываний сигнатур IPS , эта кампания начала распространять текущую версию где-то после середины апреля.

AndoryuBot Botnet

AndoryuBot использует уязвимость Ruckus для получения доступа к устройству. Затем он загружает сценарий для дальнейшего распространения. URL для загрузки - http[:]//163[.]123[.]142[.]146. Вариант AndoryuBot в данном анализе нацелен на следующие архитектуры: arm, m68k, mips, mpsl, sh4, spc и x86. Он сохраняется под именем "Andoryu", именно так было получено название кампании. В качестве расширения файла он также использует метод загрузки "curl". Кроме того, хотя в сценарии присутствует ".ppc", вместо действительного файла выполнения ссылка содержит только строку "Invalid file bixxh axx boi".

AndoryuBot сначала проверяет количество аргументов. Затем декодируются данные из секции ".rodata". Ключ шифрования, "0x2A41605D". После выполнения он печатает строку "Project Andoryu(12/30/2022). What color is your botnet !" в консоли. Анализ показывает, что этот проект начался в прошлом году, что делает его довольно новой ботнет-группой.

После инициализации AndoryuBot отправляет GET-запрос для получения публичного IP-адреса жертвы. HTTP-запрос к "api.ipify.org" имеет жестко закодированную строку User-Agent.

Затем он начинает соединение со своим C2-сервером, 45[.]153[.]243[.]39[:]10333, используя протокол SOCKS.

После настройки канала связи клиент ожидает команды от сервера, чтобы начать DDoS-атаку. AndoryuBot включает 12 методов: tcp-raw, tcp-socket, tcp-cnc, tcp-handshake, udp-plain, udp-game, udp-ovh, udp-raw, udp-vse, udp-dstat, udp-bypass и icmp-echo.

Как только система-жертва получает команду атаки, она начинает DDoS-атаку на определенный IP-адрес и номер порта.

На основе приведенных выше характеристик AndoryuBot, FortiGuard нашли видеоролик на YouTube, опубликованный 25 апреля, в котором дается краткая вводная об "Andoryu Net" и в Telegram. Названия совпадают с расшифрованными данными из собранного нами образца AndoryuBot. Проект Andoryu, вероятно, продолжит обновлять свои функции для повышения интереса и продаж.

CVE-2023-25717 - это уязвимость удаленного выполнения кода, затрагивающая несколько беспроводных точек доступа (AP) Ruckus (28 апреля FortiGuard Labs выпустила отчет об угрозе CVE-2023-25717). Как только целевое устройство скомпрометировано, AndoryuBot быстро распространяется и начинает общаться со своим C2-сервером по протоколу SOCKS. За очень короткое время он обновляется дополнительными методами DDoS и ожидает команд атаки. Пользователи должны знать об этой новой угрозе и активно применять исправления на пораженных устройствах, как только они станут доступны.

Indicators of Compromise

IPv4

- 163.123.142.146

- 45.153.243.39

SHA256

- 1298da097b1c5bdce63f580e14e2c1b372c409476747356a8e9cfaf62b94513d

- 2e7136f760f04b1ed7033251a14fef1be1e82ddcbff44dae30db12fe52e0a78a

- 3441e88c80e82b933bb09e660d229d74f7b753a188700fe018e74c2db7b2aaa0

- 3c9998b8451022beee346f1afe18cab84e867b43c14ba9c7f04e5c559bfc4c3a

- 4fe4cff875ef7f8c29c95efe71b92ed31ed9f61eb8dfad448259295bd1080aca

- 55e921a196c92c659305aa9de3edf6297803b60012f83967562a57547875fec1

- b71b4f478479505f1bfb43663b4a4666ec98cd324acb16892ecb876ade5ca6f9

- e740a0d2e42c09e912c43ecdc4dcbd8e92896ac3f725830d16aaa3eddf07fd5c

- ea064dd91d8d9e6036e99f5348e078c43f99fdf98500614bffb736c4b0fff408

- f42c6cea4c47bf0cbef666a8052633ab85ab6ac5b99b7e31faa1e198c4dd1ee1