Центр экстренного реагирования на чрезвычайные ситуации безопасности АнЛаб (ASEC) отслеживает различные тактики анти-песочницы для обхода песочниц. В этой заметке речь пойдет о довольно стойкой технике анти-песочницы, которая использует форму кнопки во вредоносных файлах IcedID Word, а также о функции уклонения MDS компании "АнЛаб", предназначенной для обнаружения вредоносного поведения. Техника анти-песочницы, использующая форму кнопки, содержится во вредоносном файле IcedID Word (convert.dot); однако, прежде чем сработает вредоносное поведение, пользователь должен выполнить двухэтапный процесс.

Функция обхода песочниц, использующая всплывающие окна

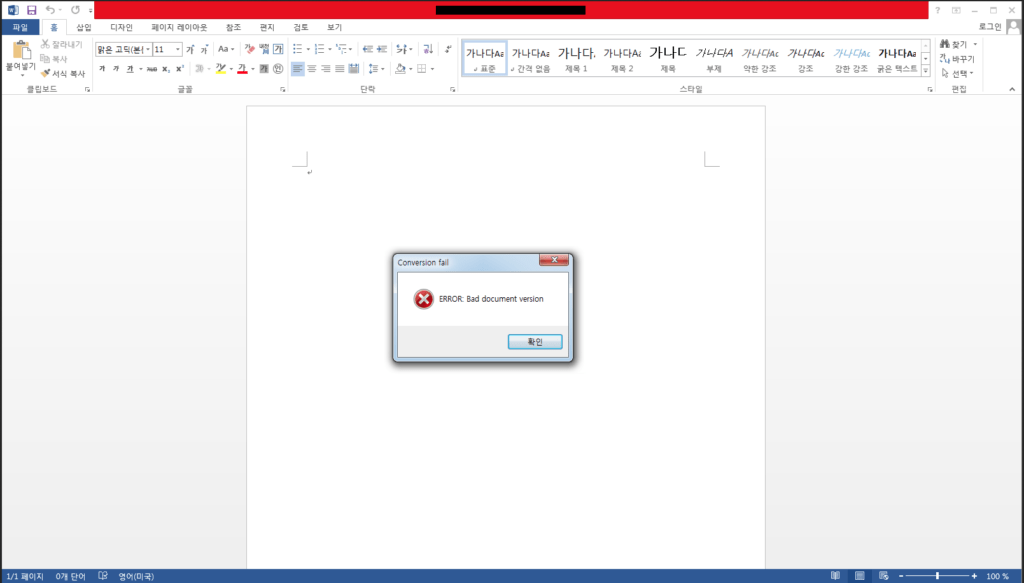

На рисунке 1 показано, что происходит сразу после открытия файла Word (convert.dot), известного как IcedID. Всплывающее окно (Шаг 1), замаскированное под сообщение об ошибке, запускается макрокодом, показанным на рисунке 2. Макрокод переходит к следующему этапу только в том случае, если во всплывающем окне нажата кнопка [OK] или [Закрыть].

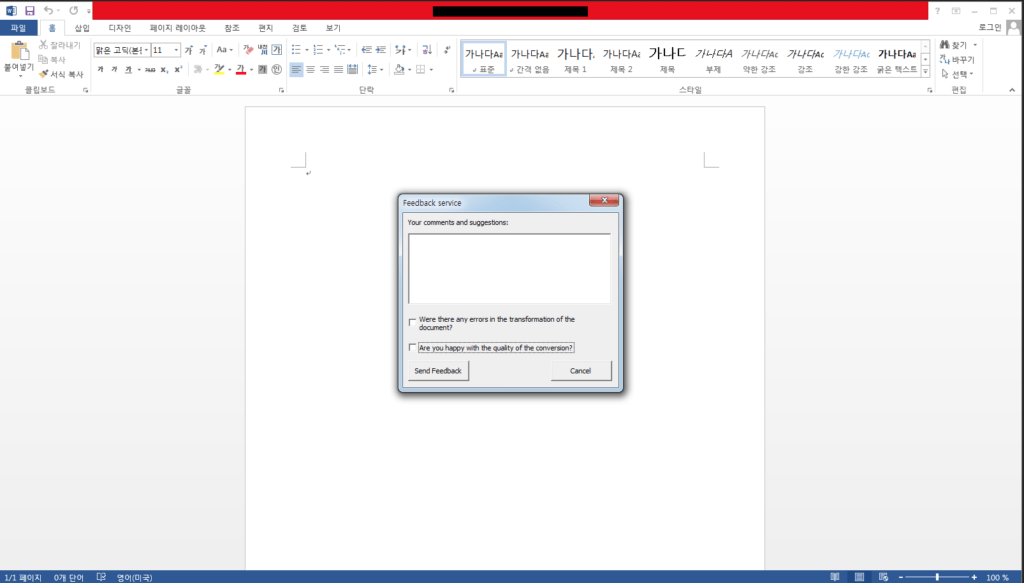

На рисунке 3 показан экран, который отображается после нажатия кнопки во всплывающем окне на рисунке 1. Как показано на рисунке 3, отображается окно формы, требующее ввода данных пользователем (шаг 2). Хотя существует всего 3 входа, которые можно сделать для закрытия формы, это входы send (btnSend_Click), cancel (btnClose_Click) и close (UserForm_QueryClose), если вы посмотрите на код макроса на рисунке 4, то увидите, что все три входа приводят к активации вредоносного поведения (feedbackAction).

На рисунке 5 показан код, выполняющий вредоносное поведение, которое в конечном итоге запускается после шага 2 трюка анти-песочницы, описанного выше. Этот код выполняет функции бэкдора, поскольку он получает и выполняет дополнительные команды с сервера C2.

Indicators of Compromise

URLs

- https://fusuri-solt-down.com/ecm/ibm/1629235716/feedback

MD5

- bef1a9a49e201095da0bb26642f65a78