В ходе поиска действий обычных подозреваемых один из наших бывших коллег из Malwarebytes Threat Intelligence Team обнаружил новую интересную приманку, направленную на регион Восточной Украины, и сообщил об этой находке общественности. Более того, мы начали отслеживать агента, стоящего за этим, который получил внутреннее кодовое название Red Stinger.

Некоторое время это расследование оставалось закрытым, но недавно Касперский опубликовал информацию о том же самом актере (которого он назвал Bad Magic). Теперь, когда существование этой группы стало достоянием общественности, Malwarebytes также делятся некоторой информацией об субъекте и его тактике.

RedStinger APT

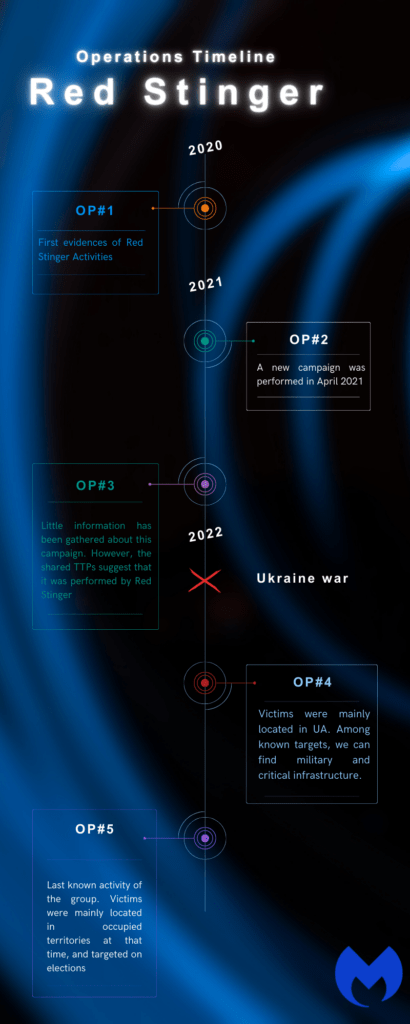

Malwarebytes выявили атаки этой группы, начиная с 2020 года, что означает, что она оставалась под радаром как минимум три года. Malwarebytes обнаружили, что группа атаковала организации в разных частях Украины.

Среди объектов атак были военные, транспортные предприятия и объекты критической инфраструктуры, а также те, кто участвовал в сентябрьских референдумах на востоке Украины. В зависимости от кампании, злоумышленникам удалось получить снимки, USB-накопители, нажатия клавиш и записи с микрофонов.

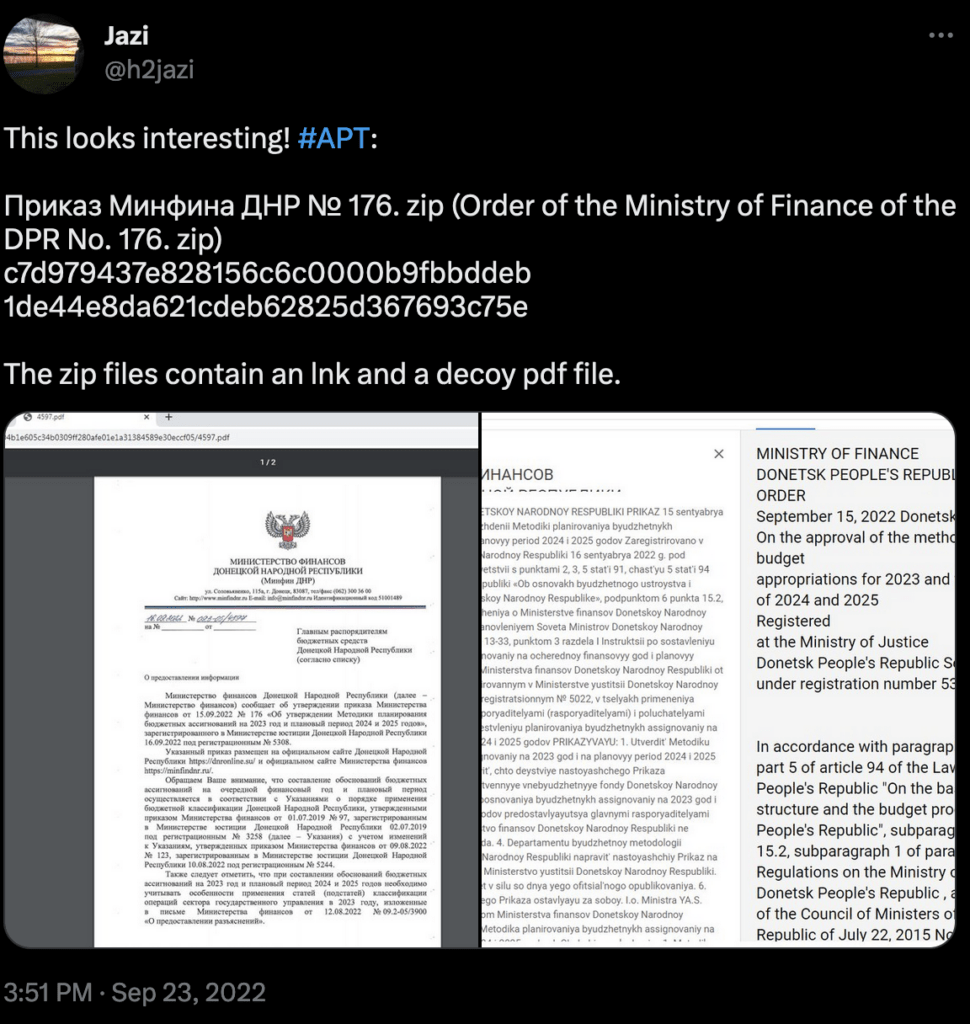

Расследование Malwarebytes началось в сентябре 2022 года, когда один из наших бывших сослуживцев Хоссейн Джази обнаружил интересную приманку, которая, казалось, была нацелена на некоторых субъектов в контексте войны:

Фактически, именно эту атаку проанализировал Касперский в своем блоге. Однако это была не единственная деятельность, осуществляемая группой. Компания Malwarebytes выявила множество операций, первая из которых датируется 2020 годом. На инфографике показаны некоторые из распознанных операций:

Поскольку расследование началось в сентябре 2022 года, информация о первоначальных кампаниях была ограниченной. Однако тактика, техника и процедуры (ТТП) актера очень характерны, что дает нам высокий уровень уверенности в атрибуции.

ОП#1 - конец 2020 года

Первая известная операция произошла в декабре 2020 года. Хотя цепочка заражения похожа на ту, о которой уже сообщалось, в 2020 году злоумышленники использовали несколько иной процесс:

MSI-файл загружается с адреса hxxp://91.234.33.185/f8f44e5de5b4d954a83961e8990af655/update.msi. Этот первый MSI-файл при выполнении выдаст пользователю ошибку.

Наконец, будет выполнен файл cachelib.dll. Этот файл сбросит два файла с именами iesync.so и iesync.vbs.

После этого файл iesync.vbs применит операцию XOR к файлу iesync.so. После применения этого преобразования к файлу мы увидим, что этот файл является тем, что мы назвали DBoxShell (также называемый Касперским PowerMagic).

ОП#2 - апрель 2021 г.

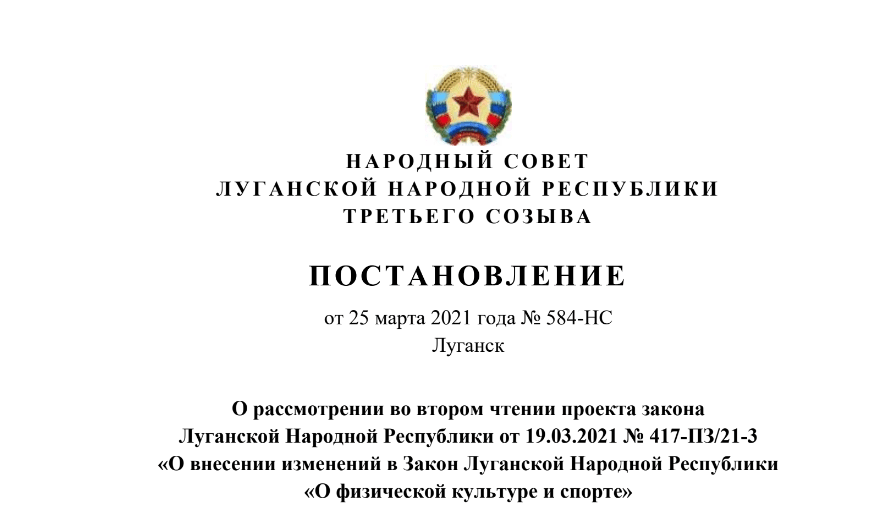

Malwarebytes полагают, что атака началась с этого zip-файла под названием ПОСТАНОВЛЕНИЕ № 583-НС.zip. Как злоумышленники отправили этот файл жертвам, пока неизвестно. Приманкой в данном случае была тематика о Луганске:

ПОСТАНОВЛЕНИЕ № 583-НС.zip содержит lnk-файл, как и предыдущий pdf. Этот .lnk файл загрузит MSI файл с url hxxp://91.234.33.108/u3/ebe9c1f5e5011f667ef8990bf22a38f7/document.msi, и оттуда атака довольно похожа на ту, что была выполнена в OP#1. Следует отметить лишь несколько отличий, например, в данном случае используемая dll называется libsys.dll.

ОП №3 - сентябрь 2021 года

У Malwarebytes очень мало информации об этой операции, но, основываясь на ТТП, выявили совпадающие методы с предыдущими и последующими атаками.

- Использование MSI-файлов - известная сигнатура группы. Кроме того, файл MSI был загружен с адреса hxxp://185.230.90.163/df07ac84fb9f6323c66036e86ad9a5f0d118734453342257f7a2d063bf69e39d/attachment.msi.

- 185.230.90.163 принадлежит ASN номер 56485. Все IP, использовавшиеся с 2020 года до настоящего времени, принадлежат тому же ASN.

- Телеметрия VT показала общие закономерности с OP#2.

OP#4 - февраль 2022 года

OP#4 - это, пожалуй, одна из самых интересных атак, выполненных группой. Как вы можете видеть в следующих строках, эта атака все еще имеет некоторые характеристики, которые заставили нас приписать ее Red Stinger. Кроме того, атака имеет некоторые уникальные особенности, которые выделяют ее как одну из самых интересных.

В данном случае группа использовала hxxp://176.114.9.192/11535685AB69DB9E1191E9375E165/attachment.msi для загрузки вредоносного MSI-файла. Еще раз обратите внимание на этот общий шаблон во всех URL-адресах, используемых группой. Этот MSI-файл содержал PDF, файл .vbs и файл .dat:

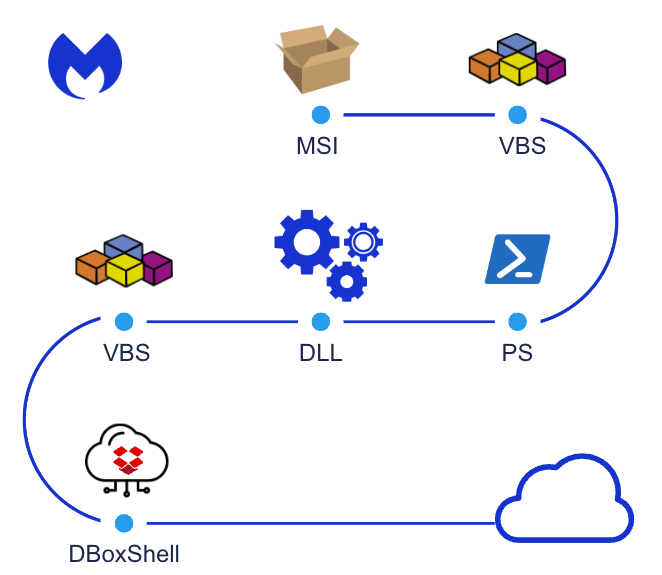

Группа следовала аналогичной цепочке заражения, как и в предыдущих операциях. Наконец, файл .vbs отвечал за XOR и выполнение файла .dat, который содержал небольшой загрузчик и вариант DBoxShell.

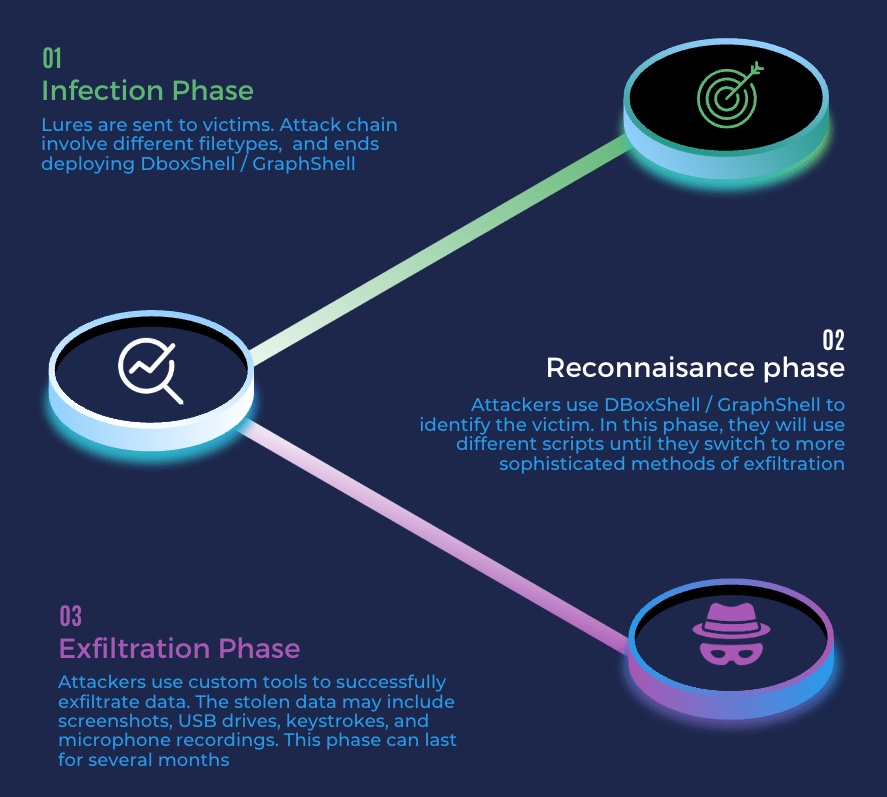

DBoxShell - это вредоносное ПО, использующее облачные сервисы хранения данных в качестве командно-контрольного механизма (C&C). Этот этап служит точкой входа для злоумышленников, позволяя им оценить, интересны ли цели или нет, что означает, что на этом этапе они будут использовать различные инструменты.

Более подробное представление о том, как работает RedStinger, можно получить из следующей инфографики:

SolarTools

На этапе разведки Malwarebytes заметили выполнение 2 файлов MSI под названиями SolarTools.msi и Solar.msi. Оба содержали внутренние инструменты под названиями ngrok.exe и rsockstun.exe.

Ngrok.exe - это легитимный инструмент, позволяющий веб-разработчикам развертывать приложения и выставлять сервисы в Интернет. Другие группы также использовали ngrok во вредоносных целях.

Rsockstun - это инструмент, позволяющий злоумышленникам маршрутизировать соединения через внешние прокси-серверы.

Что еще более важно, мы видели одну и ту же версию Solar.msi (02f84533a86fd2d689e92766b1ccf613) на ОП#4 и ОП#5, что позволяет связать точки между этими двумя атаками.

vs_secpack.msi

В дополнение к SolarTools, начинающему фазу эксфильтрации, Malwarebytes также обнаружили еще один файл с именем vs_secpack.msi. Этот файл содержит два файла: ntinit.exe и ntuser.dat, которые будут расположены в каталоге c:/ProgramData/NativeApp.

Ntinit.exe - это файл, который был разработан как служба Windows, названная ntmscm.

Внутри этой службы в конечном итоге будет выполняться поток. Этот поток содержит всю функциональность. Его основная цель - выполнить один из двоичных файлов, скрытых внутри ntuser.dat, после некоторого разбора. Также он выполнит C:/ProgramData/user.dat, если он будет найден.

ОП#5

OP#5 - последняя известная активность, которую рассмотрим. Поскольку Касперский уже раскрыл некоторые технические детали этой операции, не будем повторять этот анализ.

Давайте начнем с фазы разведки. Фаза разведки начинается сразу после выполнения DBoxShell / GraphShell. Это версия GraphShell, использованная в OP#5:

Принцип работы GrapShell довольно прост, о чем также можно почти догадаться. Создается дерево папок:

| 1 2 3 4 5 | Root \___ AmazonStore \___ clients \___ tasks \___results |

И как это делает DBoxShell, клиенты будут хранить пульсы от клиентов, задачи будут хранить задачи, которые будут выполнены в какой-то момент системами-жертвами, а результаты будут загружаться в results.

As we were actively tracking the actors for a while, we managed to recover most of the actions performed by the attackers at this phase:

| Используемое вспомогательное приложение | Дата (UTC) | Событие |

|---|---|---|

|

| 2022-09-23 | Начинается расследование |

|

| 2022-09-24T02:53 | Документи (Documents)папка создается в OneDrive |

|

| 2022-09-24T02:53 | Програми (Programs) папка создается в OneDrive |

|

| 2022-09-24T02:53 | Папка JimmyMorrison43 создается в разделе Документы в OneDrive |

|

| 2022-09-24T02:54 | Папка Робочий стіл (Рабочий стол) создана в OneDrive |

| ListFiles | 2022-09-24T10:25 | Злоумышленники отправили команду жертве №1. Злоумышленники пытались перечислить файлы пользователя, как показано на рисунке |

| StartNgrok#1 | 2022-09-24T10:56 | Злоумышленники отправили жертве №1 еще одну команду. Эта команда представляет собой сценарий powershell из 32 строк, который выполняет SolarTools/ngrok.exe. |

|

| 2022-09-25T16:09 | Еще одна была обнаружена зараженной (Жертва №4). |

|

| 2022-09-27T10:01 | Еще одна жертва была обнаружена зараженной (Жертва №5). |

|

| 2022-09-28T05:07 | Еще одна жертва была обнаружена зараженной (Жертва №6). |

|

| 2022-09-28T05:17 | Еще одна жертва была обнаружена зараженной (Жертва №7). |

| SysInfo | 2022-09-28T06:14 | Жертве №6 отправлена новая команда. Команда выглядит как базовая разведка. |

|

| 2022-09-28T06:14 | СписокФайлов, выполненных для жертвы №6 |

| SysInfo | 2022-09-28T06:15 | Жертве №7 отправлена новая команда. Команда выглядит как базовая разведка. |

|

| 2022-09-28T06:15 | СписокФайлов, выполненных для жертвы №7 |

| StartNgrok#2 | 2022-09-28T07:54 | Злоумышленники проявили интерес к жертве №6. Они установили на них приложение ngrok, скачанное с сайта hxxp://185.166.217.184:2380/ApplicationSolarInstall_q3457y3487wy4t4bheors/Solar.msi |

| StartNgrok#1 | 2022-09-28T07:55 | Злоумышленники выполнили команду ngrok powershell на машине жертвы №6. |

|

| 2022-09-28T08:22 | Еще одна жертва была обнаружена зараженной (Жертва №8). |

|

| 2022-09-28T11:37 | Еще одна жертва была обнаружена зараженной (Жертва №9). |

|

| 2022-09-28T13:21 | Еще одна жертва была обнаружена зараженной (Жертва №10). |

| ListVars | 2022-09-28T17:38:43 | Жертве №8 отправлено новое задание |

| ListVars | 2022-09-28T17:48:12 | Новое задание для жертвы |

| InstallNewPZZ | 2022-09-29T06:58 | InstallNewPZZ.ps1 был отправлен жертве №6 |

| InstallNewPZZ | 20220929_06:59:21 | InstallNewPZZ.ps1 был отправлен жертве#1 |

| InstallNewPZZ | 20220929_06:59:49 | InstallNewPZZ.ps1 был отправлен жертве#4 |

| InstallNewPZZ | 20220929_07:00:28 | InstallNewPZZ.ps1 был отправлен жертве №7 |

| InstallNewPZZ | 20220929_07:06:22 | InstallNewPZZ.ps1 был снова отправлен Жертве#1 |

|

| 20220929_07:11:30 | команда ps была отправлена жертве №6 |

|

| 20220929_07:11:45 | команда ps была отправлена жертве №7 |

|

| 20220929_07:13:13 | All.exe и ps были выполнены в Жертве#6 |

|

| 20220929_07:13:30 | All.exe и ps были выполнены в Жертве#7 |

|

| 20220929_07:20:20 | ps снова выполнена в Жертве №6 |

|

| 20220929_07:21:45 | ls -r "C:\ProgramData\CommonCommand", выполненный в Жертве#6 |

|

| MISSED FILE | [ПРОПУЩЕННЫЙ ФАЙЛ] - вероятно, штрихи /запрос |

|

| 20220929_07:25:08 | schtasks /run /tn "Приложение синхронизации" и ps выполнены в Жертве#6 |

|

| 20220929_07:27:11 | schtasks /run /tn "Приложение синхронизации" и ps выполнены в Жертве#7 |

|

| 20220929_07:30:23 | ls -r "C:\ProgramData\CommonCommand" и schtasks /query, отправленные Жертве#7 |

| InstallNewPZZ | 20220929_07:33:34 | Модификация InstallNewPZZ.ps1 отправлена жертве №7 |

|

| 20220929_07:35:41 | ls -r "C:\ProgramData\CommonCommand" , schtasks /query и ps отправлены Жертве#7 |

| InstallNewPZZ | 20220929_08:01:30 | Модификация InstallNewPZZ.ps1 отправлена жертве №7 |

|

| 20220929_08:03:16 | ls -r "C:\ProgramData\CommonCommand" , schtasks /query и ps отправлены Жертве#7 |

| SysInfo | 20220929_08:05:27 | sysinfo.ps1 отправлен жертве#1 |

| InstallNewPZZ | 20220929_08:16:38 | InstallNewPZZ.ps1 отправлен жертве#8 |

|

| 20220929_08:17:17 | ls -r "C:\ProgramData\CommonCommand" и ps, отправленный Жертве#7 |

|

| 20220929_08:19:07 | sysinfo.ps1 отправлен жертве#1 |

|

| 20220929_08:27:07 | ls "C:\Program Files (x86)\Internet Explorer", отправленный Жертве#7 |

| InstallNewPZZ | 20220929_08:30:17 | InstallNewPZZ.ps1 отправлен жертве №7 |

|

| 20220929_08:34:27 | ls -r "C:\ProgramData\CommonCommand", отправленный Жертве#7 |

| InstallNewPZZ | 20220929_08:35:33 | Модификация InstallNewPZZ.ps1 отправлена жертве №7 |

|

| 20220929_08:38:13 | ls C:\ProgramДанные, отправленные жертве#1 |

| InstallNewPZZ | 20220929_08:38:57 | Модификация InstallNewPZZ.ps1 отправлена жертве №7 |

| InstallNewPZZ | 20220929_08:41:12 | Модификация InstallNewPZZ.ps1 отправлена жертве №7 |

| InstallNewPZZ | 20220929_08:41:10 | Модификация InstallNewPZZ.ps1 отправлена жертве#1 |

| InstallNewPZZ | 20220929_09:53:07 | Модификация InstallNewPZZ.ps1 отправлена жертве#2 |

|

| 20220929_11:41:06 | ls -r "C:\ProgramData\CommonCommand" и schtasks /query, отправленные Жертве#2 |

| InstallNewPZZ | 20220929_11:44:52 | Модификация InstallNewPZZ.ps1 отправлена жертве#2 |

|

| 20220929_11:46:09 | ps отправлено жертве № 2 |

| InstallNewPZZ | 20220929_12:42:48 | Модификация InstallNewPZZ.ps1 отправлена жертве#2 |

|

| 20220929_12:43:02 | ls -r "C:\ProgramData\CommonCommand", отправленный Жертве#7 |

|

| 20220930_06:10:41 | StartNgrok.ps1 |

| InstallNewPZZ | 20220930_06:17:40 | Модификация InstallNewPZZ.ps1 отправлена жертве#1 |

|

| 20220930_06:18:01 | ls -r "C:\ProgramData\CommonCommand" и schtasks /query, отправленные Жертве#7 |

| InstallNewPZZ | 20220930_06:22:50 | Модификация InstallNewPZZ.ps1 отправлена жертве №7 |

| InstallNewPZZ | 20220930_06:24:10 | Модификация InstallNewPZZ.ps1 отправлена жертве №7 |

|

| 20221003_07:28:08 | AppsJustForFunNoMatterWhatYouWant отправлено Жертве#1 |

| Ld_dll_loader | 20221003_07:28:24 | ld_dll_loader.ps1 выполняется в Жертве#1 |

|

| 20221003_07:28:41 | ls "C:\ProgramData\" и ps выполняется в Жертве#1 |

| Ld_dll_loader | 20221003_07:28:57 | ld_dll_loader.ps1 выполнен в Жертве#2 |

| Ld_dll_loader | 20221003_07:42:51 | ld_dll_loader.ps1 выполнен в Жертве#2 |

|

| 20221003_07:43:07 | ls "C:\ProgramData\" и ps выполнил в Жертве#2 |

| StartRevSocks | 20221005_14:25:50 | StartRevSocks.ps1 был выполнен на Жертве#3 |

|

| 20221007_07:32:24 | Новый клиент |

|

| 20221007_14:46:49 | Новый клиент

|

ДРУГИЕ ЖЕРТВЫ

Помимо жертв, причастных к сентябрьским референдумам, мы также выявили еще две жертвы, которые, похоже, не были связаны с выборами. Одна из них, по-видимому, имела отношение к министерству транспорта или эквивалентному ему ведомству. Злоумышленники дали ей кодовое название ZhdDor, что можно перевести как "железная дорога". Мы также обнаружили дополнительные данные, позволяющие предположить, что злоумышленники могли интересоваться транспортом.

Кроме того, malwarebytes обнаружили, что в OP#5 была заражена библиотека в Виннице. Однако стоит отметить, что в ОП №4 объектом атаки также был объект, расположенный в Виннице.

Indicators of Compromise

IPv4

- 176.114.9.192

- 185.166.217.184

- 185.230.90.163

- 45.154.116.147

- 91.234.33.108

- 91.234.33.185

SHA256

- 052309916380ef609cacb7bafbd71dc54b57f72910dca9e5f0419204dba3841d

- 0e4b133fe7562fe5a65a8b7463f0c4f69d951f18d351cafe44e5cae393392057

- 12f16409b6191e3b2c5fd874cca5010711347d28900c108506dbc7f4d403c365

- 1fa2b3315fb2a12e65fd5258d1395597101f225e7bc204f672bcf253c82aea55

- 22bb73e97b01be2e11d741f3f4852380b3dae91d9ac511f33de8877a9e7c0534

- 2643b38bdad89168baea4226dd6496b91ed283330b2c5d8ca134befa796e0f34

- 2ac977e6883405e68671d523eab41fe4162b0a20fac259b201ac460a691d3f79

- 301e819008e19b9803ad8b75ecede9ecfa5b11a3ecd8df0316914588b95371c8

- 332f6e99403841998f950ce2543b4a54c78aace2a2e1901b08917f63c7faa2f4

- 41589c4e712690af11f6d12efc6cca2d584a53142782e5f2c677b4e980fae5bd

- 4808815cb03b5f31841c74755897b65ed03e56dbddbe0d1fed06af3710f32d51

- 4a5f9f62ef8dfae47b164a4d46d242a19a11061284325e560df22b4da44bb97d

- 70801ef4f485ba4eb8a76da0d50fc53563d82fdf37951b421b3ae864a04ccd1c

- 78634be886ccb3949c8e5b8f0893cff32c474a466e4d4ceba35ba05c3d373bff

- 82e4b4fddf5ea7b7c846d44bcc24d75edcec5726dfa5b81b9f43387a1fc1922a

- 8aa19e3654f6c26b6c564a8103781174abc540384b20f645e87531c754814cf1

- 961c52567232c1f98c04b1e605c34b0309ff280afe01e1a31384589e30eccf05

- 9a6d4ac64fa6645c58a19b8c8795a8cb586b82f6a77aaf8f06eb83ba1f1390e8

- 9c16cf1f962bf736e3d6fb9ec3a37bb6f92c5f6cb1886d4332694ccc94735de8

- 9e73dacedf847410dd4a0caa6aac83d31f848768336514335d4872d0fde28202

- a924dd46b6793ec82e1f32e3fb4215295e21c61eaafc7995cb08c20c5fbadc47

- aa0e722832b1a039c96fd9ff169df8f48419f48e1dacf88633a5c561e6db0ba5

- b2c2b232bc63c8feb22b689e44ce2fb5bf85f228fef665f2f1517e542e9906c6

- b6491d99d7193499a320bf6ad638146193af2ced6128afe8af3666a828f1b900

- bc93ef8e20f2a9a8799934d629fe494d5d82ea49e06ed8fb00ea6cc2e96f407e

- c68ce59f73c3d5546d500a296922d955ccc57c82b16ce4bd245ca93de3e32366

- c75d905cd7826182505c15d39ebe952dca5b4c80fb62b8f7283fa09d7f51c815

- ce9af73be2981c874b37b767873fa4d47219810e2672bf7e0b5af8c865448069

- d6b5f48d4e94207a5a192c1784f9f121b59311bfd6a5e94be7c55b0108c4ed93

- d956f2bf75d2fe9bf0d7c319b22a834976f1786b09ff1bba0d2e26c771b19ca2

- dfa442780702863bf5c71af0c475743eef754743c3d0336ff8c5032a30f30dc0

- dfc1e73685d3f11a3c64a50bb023532963807193169d185584f287aa8ce22a8b

- f405a26904d2f6aaf4ff5f24dc345a24751d13b691a0bf17ba8c94f08ebb8b5b

- f7437b4b011e57394c264ed42bb46ad6f2c6899f9ca62f507bebbff29f2a3d3f

- fb48b9102388620bb02d1a47297ba101f755632f9a421d09e9ab419cbeb65db8

- fbe650223893284282e0be8f7719b554ff7a1d9fbbc72d3e17a47a9a1ceb6231